正在加载图片...

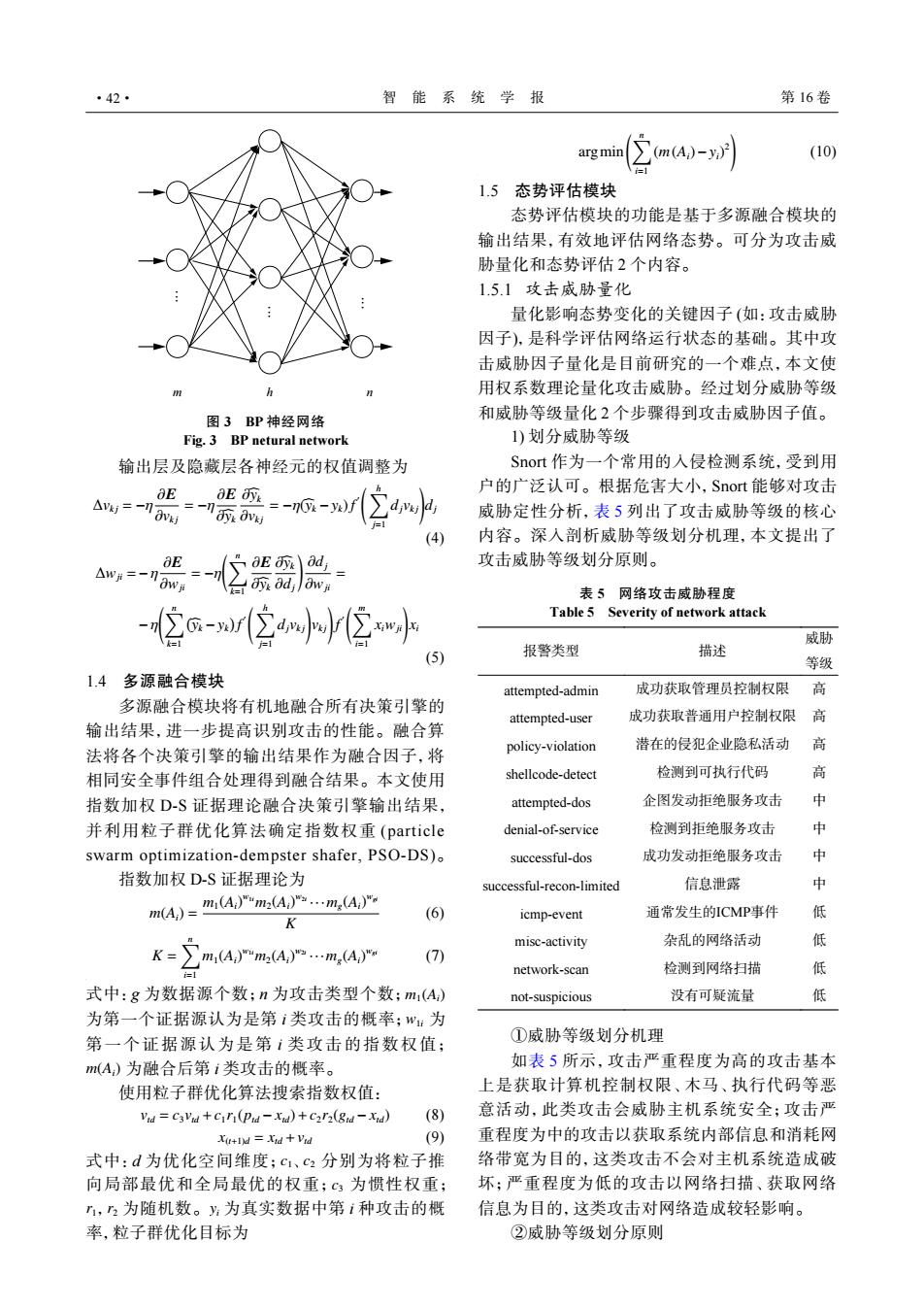

·42· 智能系统学报 第16卷 arg min ∑mA)-y (10) 1.5态势评估模块 态势评估模块的功能是基于多源融合模块的 输出结果,有效地评估网络态势。可分为攻击威 胁量化和态势评估2个内容。 1.5.1攻击威胁量化 量化影响态势变化的关键因子(如:攻击威胁 因子),是科学评估网络运行状态的基础。其中攻 击威胁因子量化是目前研究的一个难点,本文使 用权系数理论量化攻击威胁。经过划分威胁等级 图3BP神经网络 和威胁等级量化2个步骤得到攻击威胁因子值。 Fig.3 BP netural network 1)划分威胁等级 输出层及隐藏层各神经元的权值调整为 Snot作为一个常用的入侵检测系统,受到用 户的广泛认可。根据危害大小,Snort能够对攻击 △w=-刀aM 威胁定性分析,表5列出了攻击威胁等级的核心 4 内容。深入剖析威胁等级划分机理,本文提出了 △w=-w 攻击威胁等级划分原则。 表5网络攻击威胁程度 ②-wr(2小②小 Table 5 Severity of network attack 威胁 5 报警类型 描述 等级 1.4 多源融合模块 attempted-admin 成功获取管理员控制权限 高 多源融合模块将有机地融合所有决策引擎的 attempted-user 成功获取普通用户控制权限高 输出结果,进一步提高识别攻击的性能。融合算 潜在的侵犯企业隐私活动 高 法将各个决策引擎的输出结果作为融合因子,将 policy-violation 相同安全事件组合处理得到融合结果。本文使用 shellcode-detect 检测到可执行代码 高 指数加权D-S证据理论融合决策引擎输出结果, attempted-dos 企图发动拒绝服务攻击 中 并利用粒子群优化算法确定指数权重(particle denial-of-service 检测到拒绝服务攻击 中 swarm optimization-dempster shafer,PSO-DS). successful-dos 成功发动拒绝服务攻击 % 指数加权D-S证据理论为 successful-recon-limited 信息泄露 中 mA)=mA)产msA,)…m,A)产 (6) icmp-event 通常发生的ICMP事件 低 K K=2mar产%A加mA misc-activity 杂乱的网络活动 低 (7) network-scan 检测到网络扫描 低 式中:g为数据源个数;n为攻击类型个数;m1(A) not-suspicious 没有可疑流量 低 为第一个证据源认为是第i类攻击的概率;w:为 第一个证据源认为是第ⅰ类攻击的指数权值; ①威胁等级划分机理 m(A)为融合后第i类攻击的概率。 如表5所示,攻击严重程度为高的攻击基本 使用粒子群优化算法搜索指数权值: 上是获取计算机控制权限、木马、执行代码等恶 Vid=CsVid+Ci(Pid-Xud)+Car2(8nd-Xid) (8) 意活动,此类攻击会威胁主机系统安全;攻击严 Xu+nd Xid +Vid (9) 重程度为中的攻击以获取系统内部信息和消耗网 式中:d为优化空间维度;c、c2分别为将粒子推 络带宽为目的,这类攻击不会对主机系统造成破 向局部最优和全局最优的权重;c3为惯性权重; 坏:严重程度为低的攻击以网络扫描、获取网络 n,乃为随机数。为真实数据中第i种攻击的概 信息为目的,这类攻击对网络造成较轻影响。 率,粒子群优化目标为 ②威胁等级划分原则m h n... ... ... 图 3 BP 神经网络 Fig. 3 BP netural network 输出层及隐藏层各神经元的权值调整为 ∆vk j = −η ∂E ∂vk j = −η ∂E ∂byk ∂byk ∂vk j = −η(byk −yk)f ′ (∑h j=1 djvk j) dj (4) ∆wji =−η ∂E ∂wji = −η (∑n k=1 ∂E ∂byk ∂byk ∂dj ) ∂dj ∂wji = −η (∑n k=1 ( byk −yk ) f ′ (∑h j=1 djvk j) vk j) f ′ (∑m i=1 xiwji) xi (5) 1.4 多源融合模块 多源融合模块将有机地融合所有决策引擎的 输出结果,进一步提高识别攻击的性能。融合算 法将各个决策引擎的输出结果作为融合因子,将 相同安全事件组合处理得到融合结果。本文使用 指数加权 D-S 证据理论融合决策引擎输出结果, 并利用粒子群优化算法确定指数权重 (particle swarm optimization-dempster shafer, PSO-DS)。 指数加权 D-S 证据理论为 m(Ai) = m1(Ai) w1im2(Ai) w2i ···mg(Ai) wgi K (6) K = ∑n i=1 m1(Ai) w1im2(Ai) w2i ···mg(Ai) wgi (7) m1(Ai) w1i m(Ai) 式中:g 为数据源个数;n 为攻击类型个数; 为第一个证据源认为是第 i 类攻击的概率; 为 第一个证据源认为是第 i 类攻击的指数权值; 为融合后第 i 类攻击的概率。 使用粒子群优化算法搜索指数权值: vtd = c3vtd +c1r1(ptd − xtd)+c2r2(gtd − xtd) (8) x(t+1)d = xtd +vtd (9) c1 c2 c3 r1 r2 yi 式中:d 为优化空间维度; 、 分别为将粒子推 向局部最优和全局最优的权重; 为惯性权重; , 为随机数。 为真实数据中第 i 种攻击的概 率,粒子群优化目标为 argmin(∑n i=1 (m(Ai)−yi) 2 ) (10) 1.5 态势评估模块 态势评估模块的功能是基于多源融合模块的 输出结果,有效地评估网络态势。可分为攻击威 胁量化和态势评估 2 个内容。 1.5.1 攻击威胁量化 量化影响态势变化的关键因子 (如:攻击威胁 因子),是科学评估网络运行状态的基础。其中攻 击威胁因子量化是目前研究的一个难点,本文使 用权系数理论量化攻击威胁。经过划分威胁等级 和威胁等级量化 2 个步骤得到攻击威胁因子值。 1) 划分威胁等级 Snort 作为一个常用的入侵检测系统,受到用 户的广泛认可。根据危害大小,Snort 能够对攻击 威胁定性分析,表 5 列出了攻击威胁等级的核心 内容。深入剖析威胁等级划分机理,本文提出了 攻击威胁等级划分原则。 表 5 网络攻击威胁程度 Table 5 Severity of network attack 报警类型 描述 威胁 等级 attempted-admin 成功获取管理员控制权限 高 attempted-user 成功获取普通用户控制权限 高 policy-violation 潜在的侵犯企业隐私活动 高 shellcode-detect 检测到可执行代码 高 attempted-dos 企图发动拒绝服务攻击 中 denial-of-service 检测到拒绝服务攻击 中 successful-dos 成功发动拒绝服务攻击 中 successful-recon-limited 信息泄露 中 icmp-event 通常发生的ICMP事件 低 misc-activity 杂乱的网络活动 低 network-scan 检测到网络扫描 低 not-suspicious 没有可疑流量 低 ①威胁等级划分机理 如表 5 所示,攻击严重程度为高的攻击基本 上是获取计算机控制权限、木马、执行代码等恶 意活动,此类攻击会威胁主机系统安全;攻击严 重程度为中的攻击以获取系统内部信息和消耗网 络带宽为目的,这类攻击不会对主机系统造成破 坏;严重程度为低的攻击以网络扫描、获取网络 信息为目的,这类攻击对网络造成较轻影响。 ②威胁等级划分原则 ·42· 智 能 系 统 学 报 第 16 卷