正在加载图片...

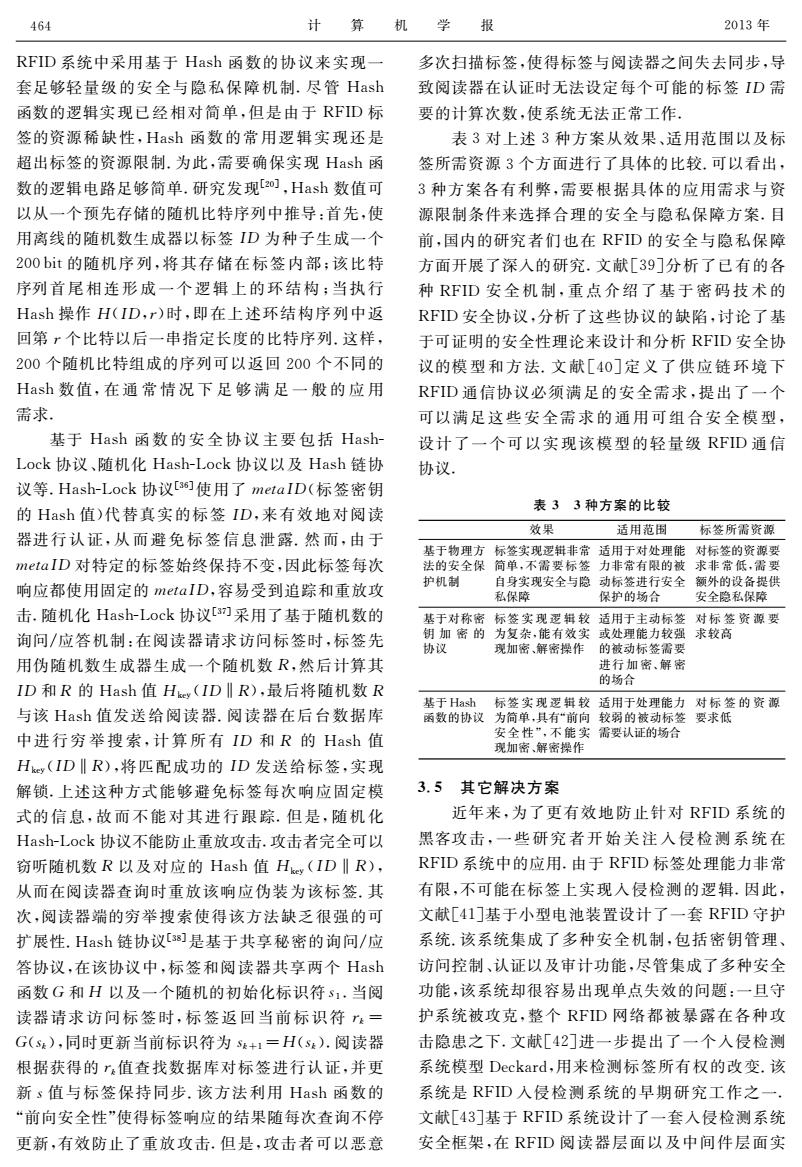

464 计算 机 学 报 2013年 RFID系统中采用基于Hash函数的协议来实现一 多次扫描标签,使得标签与阅读器之间失去同步,导 套足够轻量级的安全与隐私保障机制.尽管Hash 致阅读器在认证时无法设定每个可能的标签ID需 函数的逻辑实现已经相对简单,但是由于RFID标 要的计算次数,使系统无法正常工作, 签的资源稀缺性,Hash函数的常用逻辑实现还是 表3对上述3种方案从效果、适用范围以及标 超出标签的资源限制.为此,需要确保实现Hash函 签所需资源3个方面进行了具体的比较.可以看出, 数的逻辑电路足够简单.研究发现2o],Hash数值可 3种方案各有利弊,需要根据具体的应用需求与资 以从一个预先存储的随机比特序列中推导:首先,使 源限制条件来选择合理的安全与隐私保障方案.目 用离线的随机数生成器以标签D为种子生成一个 前,国内的研究者们也在RFID的安全与隐私保障 200bit的随机序列,将其存储在标签内部;该比特 方面开展了深入的研究.文献[39]分析了已有的各 序列首尾相连形成一个逻辑上的环结构;当执行 种RFID安全机制,重点介绍了基于密码技术的 Hash操作H(ID,r)时,即在上述环结构序列中返 RFID安全协议,分析了这些协议的缺陷,讨论了基 回第个比特以后一串指定长度的比特序列.这样, 于可证明的安全性理论来设计和分析RFID安全协 200个随机比特组成的序列可以返回200个不同的 议的模型和方法.文献[40]定义了供应链环境下 Hash数值,在通常情况下足够满足一般的应用 RFID通信协议必须满足的安全需求,提出了一个 需求. 可以满足这些安全需求的通用可组合安全模型, 基于Hash函数的安全协议主要包括Hash- 设计了一个可以实现该模型的轻量级RFID通信 Lock协议、随机化Hash-Lock协议以及Hash链协 协议 议等.Hash-Lock协议[as]使用了metaID(标签密钥 的Hash值)代替真实的标签ID,来有效地对阅读 表33种方案的比较 器进行认证,从而避免标签信息泄露.然而,由于 效果 适用范围 标签所需资源 基于物理方标签实现逻辑非常适用于对处理能对标签的资源要 metaID对特定的标签始终保持不变,因此标签每次 法的安全保简单,不需要标签力非常有限的被求非常低,需要 响应都使用固定的metaID,容易受到追踪和重放攻 护机制 自身实现安全与隐动标签进行安全 额外的设备提供 私保障 保护的场合 安全隐私保障 击.随机化Hash-Lock协议[)采用了基于随机数的 基于对称密标签实现逻辑较适用于主动标签对标签资源要 询问/应答机制:在阅读器请求访问标签时,标签先 钥加密的为复杂,能有效实或处理能力较强求较高 协议 现加密、解密操作 的被动标签需要 用伪随机数生成器生成一个随机数R,然后计算其 进行加密、解密 的场合 ID和R的Hash值Hkcw(ID‖R),最后将随机数R 基于Hash标签实现逻辑较适用于处理能力对标签的资源 与该Hash值发送给阅读器.阅读器在后台数据库 函数的协议为简单,其有“前向较弱的被动标签要求低 中进行穷举搜索,计算所有ID和R的Hash值 安全性”,不能实需要认证的场合 现加密,解密操作 Hkey(ID‖R),将匹配成功的ID发送给标签,实现 解锁.上述这种方式能够避免标签每次响应固定模 3.5 其它解决方案 式的信息,故而不能对其进行跟踪.但是,随机化 近年来,为了更有效地防止针对RFID系统的 Hash-Lock协议不能防止重放攻击.攻击者完全可以 黑客攻击,一些研究者开始关注入侵检测系统在 窃听随机数R以及对应的Hash值Hkew(IDIR), RFID系统中的应用.由于RFID标签处理能力非常 从而在阅读器查询时重放该响应伪装为该标签.其 有限,不可能在标签上实现入侵检测的逻辑.因此, 次,阅读器端的穷举搜索使得该方法缺乏很强的可 文献[41]基于小型电池装置设计了一套RFID守护 扩展性.Hash链协议[s8]是基于共享秘密的询问/应 系统.该系统集成了多种安全机制,包括密钥管理、 答协议,在该协议中,标签和阅读器共享两个Hash 访问控制、认证以及审计功能,尽管集成了多种安全 函数G和H以及一个随机的初始化标识符s1.当阅 功能,该系统却很容易出现单点失效的问题:一旦守 读器请求访问标签时,标签返回当前标识符.= 护系统被攻克,整个RFD网络都被暴露在各种攻 G(s),同时更新当前标识符为s+1=H(s).阅读器 击隐患之下.文献[42]进一步提出了一个入侵检测 根据获得的“值查找数据库对标签进行认证,并更 系统模型Deckard,用来检测标签所有权的改变.该 新s值与标签保持同步.该方法利用Hash函数的 系统是RFD入侵检测系统的早期研究工作之一 “前向安全性”使得标签响应的结果随每次查询不停 文献[43]基于RFID系统设计了一套入侵检测系统 更新,有效防止了重放攻击,但是,攻击者可以恶意 安全框架,在RFID阅读器层面以及中间件层面实RFID系统中采用基于Hash函数的协议来实现一 套足够轻量级的安全与隐私保障机制.尽管Hash 函数的逻辑实现已经相对简单,但是由于RFID标 签的资源稀缺性,Hash函数的常用逻辑实现还是 超出标签的资源限制.为此,需要确保实现Hash函 数的逻辑电路足够简单.研究发现[20],Hash数值可 以从一个预先存储的随机比特序列中推导:首先,使 用离线的随机数生成器以标签犐犇为种子生成一个 200bit的随机序列,将其存储在标签内部;该比特 序列首尾相连形成一个逻辑上的环结构;当执行 Hash操作犎(犐犇,狉)时,即在上述环结构序列中返 回第狉个比特以后一串指定长度的比特序列.这样, 200个随机比特组成的序列可以返回200个不同的 Hash数值,在通常情况下足够满足一般的应用 需求.基于Hash函数的安全协议主要包括Hash Lock协议、随机化HashLock协议以及Hash链协 议等.HashLock协议[36]使用了犿犲狋犪犐犇(标签密钥 的Hash值)代替真实的标签犐犇,来有效地对阅读 器进行认证,从而避免标签信息泄露.然而,由于 犿犲狋犪犐犇对特定的标签始终保持不变,因此标签每次 响应都使用固定的犿犲狋犪犐犇,容易受到追踪和重放攻 击.随机化HashLock协议[37]采用了基于随机数的 询问/应答机制:在阅读器请求访问标签时,标签先 用伪随机数生成器生成一个随机数犚,然后计算其 犐犇和犚的Hash值犎key(犐犇‖犚),最后将随机数犚 与该Hash值发送给阅读器.阅读器在后台数据库 中进行穷举搜索,计算所有犐犇和犚的Hash值 犎key(犐犇‖犚),将匹配成功的犐犇发送给标签,实现 解锁.上述这种方式能够避免标签每次响应固定模 式的信息,故而不能对其进行跟踪.但是,随机化 HashLock协议不能防止重放攻击.攻击者完全可以 窃听随机数犚以及对应的Hash值犎key(犐犇‖犚), 从而在阅读器查询时重放该响应伪装为该标签.其 次,阅读器端的穷举搜索使得该方法缺乏很强的可 扩展性.Hash链协议[38]是基于共享秘密的询问/应 答协议,在该协议中,标签和阅读器共享两个Hash 函数犌和犎以及一个随机的初始化标识符狊1.当阅 读器请求访问标签时,标签返回当前标识符狉犽= 犌(狊犽),同时更新当前标识符为狊犽+1=犎(狊犽).阅读器 根据获得的狉犽值查找数据库对标签进行认证,并更 新狊值与标签保持同步.该方法利用Hash函数的 “前向安全性”使得标签响应的结果随每次查询不停 更新,有效防止了重放攻击.但是,攻击者可以恶意 多次扫描标签,使得标签与阅读器之间失去同步,导 致阅读器在认证时无法设定每个可能的标签犐犇需 要的计算次数,使系统无法正常工作. 表3对上述3种方案从效果、适用范围以及标 签所需资源3个方面进行了具体的比较.可以看出, 3种方案各有利弊,需要根据具体的应用需求与资 源限制条件来选择合理的安全与隐私保障方案.目 前,国内的研究者们也在RFID的安全与隐私保障 方面开展了深入的研究.文献[39]分析了已有的各 种RFID安全机制,重点介绍了基于密码技术的 RFID安全协议,分析了这些协议的缺陷,讨论了基 于可证明的安全性理论来设计和分析RFID安全协 议的模型和方法.文献[40]定义了供应链环境下 RFID通信协议必须满足的安全需求,提出了一个 可以满足这些安全需求的通用可组合安全模型, 设计了一个可以实现该模型的轻量级RFID通信 协议. 表33种方案的比较 效果 适用范围 标签所需资源 基于物理方 法的安全保 护机制 标签实现逻辑非常 简单,不需要标签 自身实现安全与隐 私保障 适用于对处理能 力非常有限的被 动标签进行安全 保护的场合 对标签的资源要 求非常低,需要 额外的设备提供 安全隐私保障 基于对称密 钥加密的 协议 标签实现逻辑较 为复杂,能有效实 现加密、解密操作 适用于主动标签 或处理能力较强 的被动标签需要 进行加密、解密 的场合 对标签资源要 求较高 基于Hash 函数的协议 标签实现逻辑较 为简单,具有“前向 安全性”,不能实 现加密、解密操作 适用于处理能力 较弱的被动标签 需要认证的场合 对标签的资源 要求低 3.5其它解决方案 近年来,为了更有效地防止针对RFID系统的 黑客攻击,一些研究者开始关注入侵检测系统在 RFID系统中的应用.由于RFID标签处理能力非常 有限,不可能在标签上实现入侵检测的逻辑.因此, 文献[41]基于小型电池装置设计了一套RFID守护 系统.该系统集成了多种安全机制,包括密钥管理、 访问控制、认证以及审计功能,尽管集成了多种安全 功能,该系统却很容易出现单点失效的问题:一旦守 护系统被攻克,整个RFID网络都被暴露在各种攻 击隐患之下.文献[42]进一步提出了一个入侵检测 系统模型Deckard,用来检测标签所有权的改变.该 系统是RFID入侵检测系统的早期研究工作之一. 文献[43]基于RFID系统设计了一套入侵检测系统 安全框架,在RFID阅读器层面以及中间件层面实 464 计 算 机 学 报 2013年