正在加载图片...

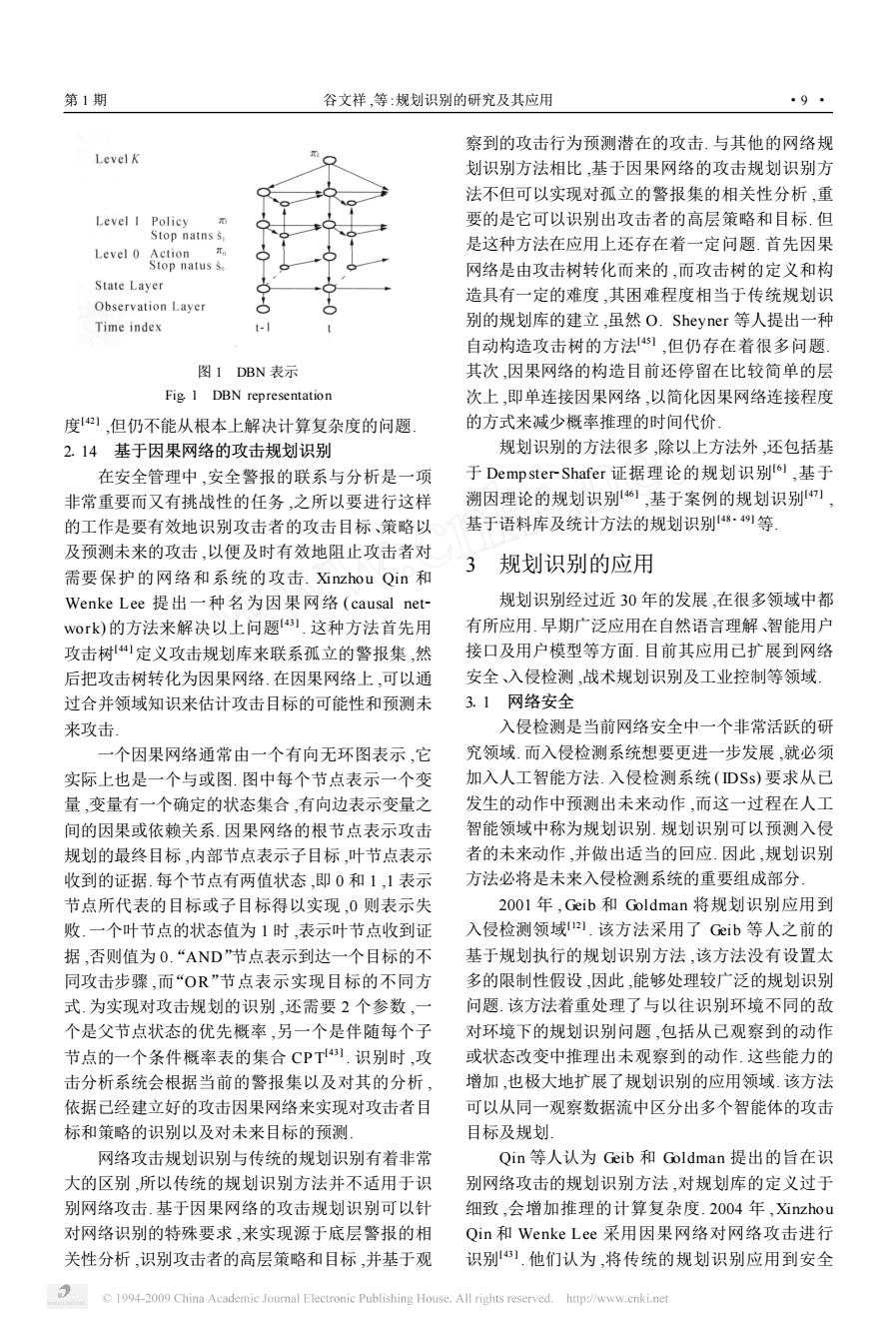

第1期 谷文祥,等:规划识别的研究及其应用 ·9 察到的攻击行为预测潜在的攻击.与其他的网络规 Level K 划识别方法相比,基于因果网络的攻击规划识别方 法不但可以实现对孤立的警报集的相关性分析,重 Level I Policy 要的是它可以识别出攻击者的高层策略和目标.但 Stop natns s Level0 Actionπ 是这种方法在应用上还存在着一定问题.首先因果 Stop natus s. 网络是由攻击树转化而来的,而攻击树的定义和构 State Layer 造具有一定的难度,其困难程度相当于传统规划识 Observation Layer Time index 别的规划库的建立,虽然O.Sheyner等人提出一种 自动构造攻击树的方法),但仍存在着很多问题」 图1DBN表示 其次,因果网络的构造目前还停留在比较简单的层 Fig 1 DBN representation 次上,即单连接因果网络,以简化因果网络连接程度 度),但仍不能从根本上解决计算复杂度的问题 的方式来减少概率推理的时间代价 2.14基于因果网络的攻击规划识别 规划识别的方法很多,除以上方法外,还包括基 在安全管理中,安全警报的联系与分析是一项 于Dempster-Shafer证据理论的规划识别],基于 非常重要而又有挑战性的任务,之所以要进行这样 溯因理论的规划识别46],基于案例的规划识别) 的工作是要有效地识别攻击者的攻击目标、策略以 基于语料库及统计方法的规划识别8·4等」 及预测未来的攻击,以便及时有效地阻止攻击者对 3 规划识别的应用 需要保护的网络和系统的攻击.nzhou Qin和 Wenke Lee提出一种名为因果网络(causal net- 规划识别经过近30年的发展,在很多领域中都 work)的方法来解决以上问题).这种方法首先用 有所应用.早期广泛应用在自然语言理解、智能用户 攻击树4定义攻击规划库来联系孤立的警报集,然 接口及用户模型等方面.目前其应用己扩展到网络 后把攻击树转化为因果网络.在因果网络上,可以通 安全、入侵检测,战术规划识别及工业控制等领域 过合并领域知识来估计攻击目标的可能性和预测未 3.1网络安全 来攻击」 入侵检测是当前网络安全中一个非常活跃的研 一个因果网络通常由一个有向无环图表示,它 究领域.而入侵检测系统想要更进一步发展,就必须 实际上也是一个与或图.图中每个节点表示一个变 加入人工智能方法.入侵检测系统(DSs)要求从己 量,变量有一个确定的状态集合,有向边表示变量之 发生的动作中预测出未来动作,而这一过程在人工 间的因果或依赖关系.因果网络的根节点表示攻击 智能领域中称为规划识别.规划识别可以预测入侵 规划的最终目标,内部节点表示子目标,叶节点表示 者的未来动作,并做出适当的回应.因此,规划识别 收到的证据.每个节点有两值状态,即0和1,1表示 方法必将是未来入侵检测系统的重要组成部分 节点所代表的目标或子目标得以实现,0则表示失 2001年,Geib和Goldman将规划识别应用到 败.一个叶节点的状态值为1时,表示叶节点收到证 入侵检测领域2!.该方法采用了Geib等人之前的 据,否则值为0.“AND”节点表示到达一个目标的不 基于规划执行的规划识别方法,该方法没有设置太 同攻击步骤,而“OR”节点表示实现目标的不同方 多的限制性假设,因此,能够处理较广泛的规划识别 式.为实现对攻击规划的识别,还需要2个参数,一 问题.该方法着重处理了与以往识别环境不同的敌 个是父节点状态的优先概率,另一个是伴随每个子 对环境下的规划识别问题,包括从已观察到的动作 节点的一个条件概率表的集合CPT1.识别时,攻 或状态改变中推理出未观察到的动作.这些能力的 击分析系统会根据当前的警报集以及对其的分析, 增加,也极大地扩展了规划识别的应用领域.该方法 依据已经建立好的攻击因果网络来实现对攻击者目 可以从同一观察数据流中区分出多个智能体的攻击 标和策略的识别以及对未来目标的预测 目标及规划 网络攻击规划识别与传统的规划识别有着非常 Qin等人认为Geib和Goldman提出的旨在识 大的区别,所以传统的规划识别方法并不适用于识 别网络攻击的规划识别方法,对规划库的定义过于 别网络攻击.基于因果网络的攻击规划识别可以针 细致,会增加推理的计算复杂度.2004年,Xinzhou 对网络识别的特殊要求,来实现源于底层警报的相 Qin和Wenke Lee采用因果网络对网络攻击进行 关性分析,识别攻击者的高层策略和目标,并基于观 识别1.他们认为,将传统的规划识别应用到安全 1994-2009 China Academic Journal Electronic Publishing House.All rights reserved.http://www.cnki.net图 1 DBN 表示 Fig11 DBN representation 度[42 ] ,但仍不能从根本上解决计算复杂度的问题. 2114 基于因果网络的攻击规划识别 在安全管理中 ,安全警报的联系与分析是一项 非常重要而又有挑战性的任务 ,之所以要进行这样 的工作是要有效地识别攻击者的攻击目标、策略以 及预测未来的攻击 ,以便及时有效地阻止攻击者对 需要保护的网络和系统的攻击. Xinzhou Qin 和 Wenke Lee 提出一种名为因果网络 ( causal net2 work) 的方法来解决以上问题[ 43 ] . 这种方法首先用 攻击树[44 ]定义攻击规划库来联系孤立的警报集 ,然 后把攻击树转化为因果网络. 在因果网络上 ,可以通 过合并领域知识来估计攻击目标的可能性和预测未 来攻击. 一个因果网络通常由一个有向无环图表示 ,它 实际上也是一个与或图. 图中每个节点表示一个变 量 ,变量有一个确定的状态集合 ,有向边表示变量之 间的因果或依赖关系. 因果网络的根节点表示攻击 规划的最终目标 ,内部节点表示子目标 ,叶节点表示 收到的证据. 每个节点有两值状态 ,即 0 和 1 ,1 表示 节点所代表的目标或子目标得以实现 ,0 则表示失 败. 一个叶节点的状态值为 1 时 ,表示叶节点收到证 据 ,否则值为 0.“AND”节点表示到达一个目标的不 同攻击步骤 ,而“OR”节点表示实现目标的不同方 式. 为实现对攻击规划的识别 ,还需要 2 个参数 ,一 个是父节点状态的优先概率 ,另一个是伴随每个子 节点的一个条件概率表的集合 CPT [43 ] . 识别时 ,攻 击分析系统会根据当前的警报集以及对其的分析 , 依据已经建立好的攻击因果网络来实现对攻击者目 标和策略的识别以及对未来目标的预测. 网络攻击规划识别与传统的规划识别有着非常 大的区别 ,所以传统的规划识别方法并不适用于识 别网络攻击. 基于因果网络的攻击规划识别可以针 对网络识别的特殊要求 ,来实现源于底层警报的相 关性分析 ,识别攻击者的高层策略和目标 ,并基于观 察到的攻击行为预测潜在的攻击. 与其他的网络规 划识别方法相比 ,基于因果网络的攻击规划识别方 法不但可以实现对孤立的警报集的相关性分析 ,重 要的是它可以识别出攻击者的高层策略和目标. 但 是这种方法在应用上还存在着一定问题. 首先因果 网络是由攻击树转化而来的 ,而攻击树的定义和构 造具有一定的难度 ,其困难程度相当于传统规划识 别的规划库的建立 ,虽然 O. Sheyner 等人提出一种 自动构造攻击树的方法[45 ] ,但仍存在着很多问题. 其次 ,因果网络的构造目前还停留在比较简单的层 次上 ,即单连接因果网络 ,以简化因果网络连接程度 的方式来减少概率推理的时间代价. 规划识别的方法很多 ,除以上方法外 ,还包括基 于 Demp ster2Shafer 证据理论的规划识别[6 ] ,基于 溯因理论的规划识别[ 46 ] ,基于案例的规划识别[47 ] , 基于语料库及统计方法的规划识别[48 - 49 ]等. 3 规划识别的应用 规划识别经过近 30 年的发展 ,在很多领域中都 有所应用. 早期广泛应用在自然语言理解、智能用户 接口及用户模型等方面. 目前其应用已扩展到网络 安全、入侵检测 ,战术规划识别及工业控制等领域. 311 网络安全 入侵检测是当前网络安全中一个非常活跃的研 究领域. 而入侵检测系统想要更进一步发展 ,就必须 加入人工智能方法. 入侵检测系统 ( IDSs) 要求从已 发生的动作中预测出未来动作 ,而这一过程在人工 智能领域中称为规划识别. 规划识别可以预测入侵 者的未来动作 ,并做出适当的回应. 因此 ,规划识别 方法必将是未来入侵检测系统的重要组成部分. 2001 年 , Geib 和 Goldman 将规划识别应用到 入侵检测领域[12 ] . 该方法采用了 Geib 等人之前的 基于规划执行的规划识别方法 ,该方法没有设置太 多的限制性假设 ,因此 ,能够处理较广泛的规划识别 问题. 该方法着重处理了与以往识别环境不同的敌 对环境下的规划识别问题 ,包括从已观察到的动作 或状态改变中推理出未观察到的动作. 这些能力的 增加 ,也极大地扩展了规划识别的应用领域. 该方法 可以从同一观察数据流中区分出多个智能体的攻击 目标及规划. Qin 等人认为 Geib 和 Goldman 提出的旨在识 别网络攻击的规划识别方法 ,对规划库的定义过于 细致 ,会增加推理的计算复杂度. 2004 年 , Xinzhou Qin 和 Wenke Lee 采用因果网络对网络攻击进行 识别[43 ] . 他们认为 ,将传统的规划识别应用到安全 第 1 期 谷文祥 ,等 :规划识别的研究及其应用 ·9 ·