正在加载图片...

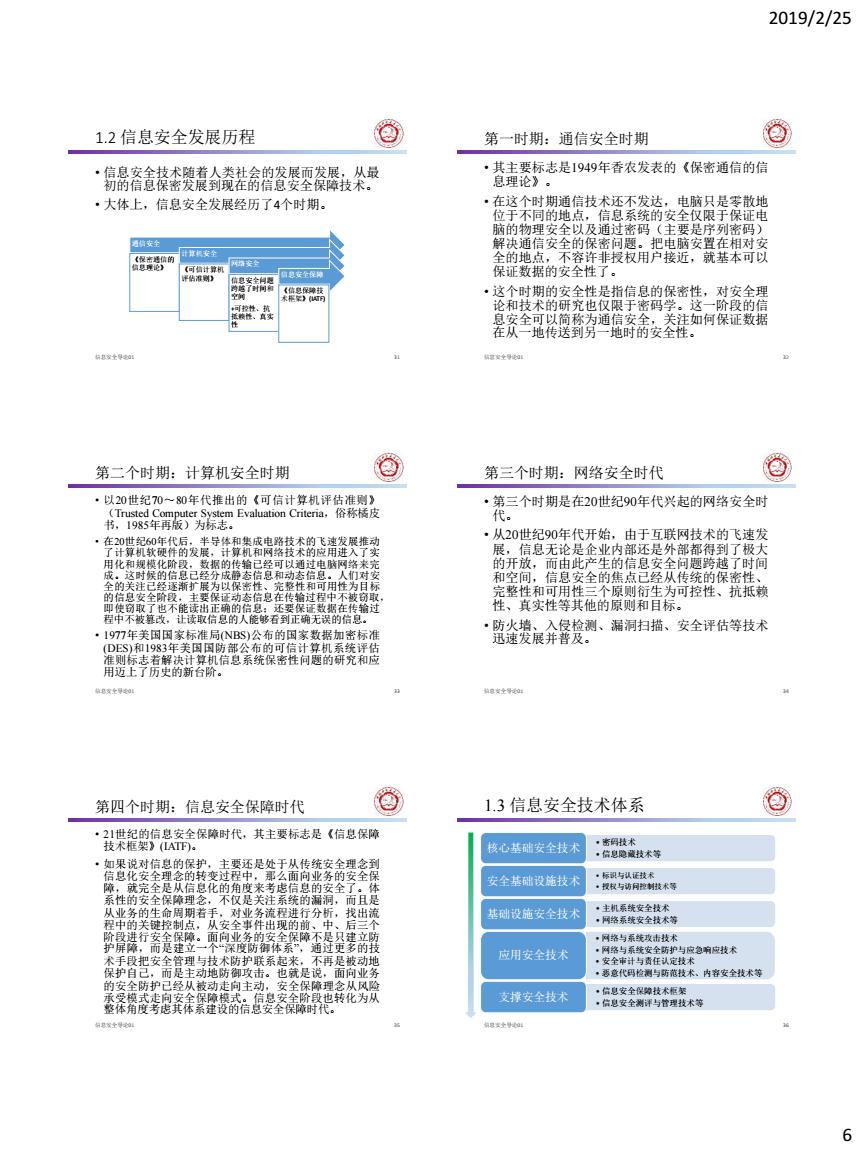

2019/2/25 1.2信息安全发展历程 第一时期:通信安全时期 ·信息安全技术随着人类社会的发展而发展,从最 ·其主要标志是1949年香农发表的《保密通信的信 初的信息保密发展到现在的信息安全保障技术。 息理论》。 ·大体上,信息安全发展经历了4个时期。 ·在这个时期通信技术还不发达,电脑只是零散地 位于不同的地点,信息系统的安全仅限于保证电 脑的物理安全以及通过密码(主要是序列密码) 停安全 解决通信安全的保密问题。把电脑安置在相对安 滑安全 全的地点,不容许非授权用户接近,就基本可以 (可信计草机 雪恩安全保特 保证数据的安全性了。 平结准》 值安全 《信息保障技 空 ·这个时期的安全性是指信息的保密性,对安全理 论和技术的研究也仅限于密码学。这一阶段的信 息安全可以简称为通信安全,关注如何保证数据 在从一地传送到另一地时的安全性。 钠具空全厚0 11 信意金全导1 第二个时期:计算机安全时期 第三个时期:网络安全时代 ·以20世纪7080年代推出的《可信计算机评估准则》 ·第三个时期是在20世纪90年代兴起的网络安全时 (Trusted Computer System Evaluation Criteria,俗称橘皮 代。 书,1985年再版)为标志。 ·在20世纪60年代后,半导体和集成电路技术的飞速发展推动 ·从20世纪90年代开始,由于互联网技术的飞速发 了计算机软硬件的发展,计算机和网络技术的应用进入了实 展,信息无论是企业内部还是外部都得到了极大 用化和规模化阶段,数据的传输已经可以通过电脑网络来完 的开放,而由此产生的信息安全问题跨越了时间 成:这时候的信忌配经分成静态信息和动夸信息,人们对安 和空间,信息安全的焦点已经从传统的保密性、 全的关注已经逐渐扩展为以保密性、完整性和可用性为目标 的信息安全阶段,主要保证动态信息在传输过程中不被窃取 完整性和可用性三个原则衍生为可控性、抗抵赖 即使窃取了也不能读出正确的信息:还要保证数据在传输过 性、真实性等其他的原则和目标。 程中不被慕改,让读取信息的人能够看到正确无误的信息。 ·防火墙、入侵检测、漏洞扫描、安全评估等技术 ·1977年美国国家标准局NBS)公布的国家数据加密标准 迅速发展并普及。 (DES)和1983年美因因防部公布的可信计算机系统评估 准则标志若解决计算机信息系统保密性问题的研究和应 用迈上了历史的新台阶。 草8安全导0 轴京安全0r 第四个时期:信息安全保障时代 1.3信息安全技术体系 ·21世纪的信息安全保障时代,其主要标志是《信息保障 技术框架》LATF)。 ,密码技术 核心基础安全技术 ·信息隐藏技术等 ·如果说对信息的保护,主要还是处于从传统安全理念到 信息化安全理念的转变过程中,那么面向业务的安全保 +标积与认证技求 障,就完全是从信息化的角度来考虑信息的安全了。体 安全基础设施技术 ,授权与访问技术 系性的安全保麻理念,不仅是关注系统的漏洞,而且是 ·丰机系转安全会技术 从业务的生命周期者手,对业务流程进行分析,找出流 基础设施安全技术 程中的关键控制点,从安全事件出现的前、中、后三个 ·网络系统安全技术等 阶段进行安全保障。面向业务的安全保障不是只建立防 网路占苹攻击转和 护屏,而是建立一个“ 深度防御体系”,通过更多的技 应用安全技术 ·网络与系统安全防护与应急响应技术 术手段把安全管理与技术防护联系起来,不再是被动地 ·安全审计与责任认定技术 保护自己,而是主动地防御攻击。也就是说,面向业务 ·意代码检测与防范技术。内容安全技术等 的安全防护已经从被动走向主动,安全保障理念从风险 。烧直安全程奶转素短四 承受模式走向安全保障模式。信息安全阶段也转化为从 支撑安全技术 整体角度考虑其体系建设的信息安全保障时代。 ·信息安全测评与管理技术等 62019/2/25 6 1.2 信息安全发展历程 信息安全导论01 31 • 信息安全技术随着人类社会的发展而发展,从最 初的信息保密发展到现在的信息安全保障技术。 • 大体上,信息安全发展经历了4个时期。 通信安全 《保密通信的 信息理论》 计算机安全 《可信计算机 评估准则》 网络安全 信息安全问题 跨越了时间和 空间 +可控性、抗 抵赖性、真实 性 信息安全保障 《信息保障技 术框架》(IATF) 第一时期:通信安全时期 • 其主要标志是1949年香农发表的《保密通信的信 息理论》。 • 在这个时期通信技术还不发达,电脑只是零散地 位于不同的地点,信息系统的安全仅限于保证电 脑的物理安全以及通过密码(主要是序列密码) 解决通信安全的保密问题。把电脑安置在相对安 全的地点,不容许非授权用户接近,就基本可以 保证数据的安全性了。 • 这个时期的安全性是指信息的保密性,对安全理 论和技术的研究也仅限于密码学。这一阶段的信 息安全可以简称为通信安全,关注如何保证数据 在从一地传送到另一地时的安全性。 信息安全导论01 32 第二个时期:计算机安全时期 • 以20世纪70~80年代推出的《可信计算机评估准则》 (Trusted Computer System Evaluation Criteria,俗称橘皮 书,1985年再版)为标志。 • 在20世纪60年代后,半导体和集成电路技术的飞速发展推动 了计算机软硬件的发展,计算机和网络技术的应用进入了实 用化和规模化阶段,数据的传输已经可以通过电脑网络来完 成。这时候的信息已经分成静态信息和动态信息。人们对安 全的关注已经逐渐扩展为以保密性、完整性和可用性为目标 的信息安全阶段,主要保证动态信息在传输过程中不被窃取, 即使窃取了也不能读出正确的信息;还要保证数据在传输过 程中不被篡改,让读取信息的人能够看到正确无误的信息。 • 1977年美国国家标准局(NBS)公布的国家数据加密标准 (DES)和1983年美国国防部公布的可信计算机系统评估 准则标志着解决计算机信息系统保密性问题的研究和应 用迈上了历史的新台阶。 信息安全导论01 33 第三个时期:网络安全时代 • 第三个时期是在20世纪90年代兴起的网络安全时 代。 • 从20世纪90年代开始,由于互联网技术的飞速发 展,信息无论是企业内部还是外部都得到了极大 的开放,而由此产生的信息安全问题跨越了时间 和空间,信息安全的焦点已经从传统的保密性、 完整性和可用性三个原则衍生为可控性、抗抵赖 性、真实性等其他的原则和目标。 • 防火墙、入侵检测、漏洞扫描、安全评估等技术 迅速发展并普及。 信息安全导论01 34 第四个时期:信息安全保障时代 • 21世纪的信息安全保障时代,其主要标志是《信息保障 技术框架》(IATF)。 • 如果说对信息的保护,主要还是处于从传统安全理念到 信息化安全理念的转变过程中,那么面向业务的安全保 障,就完全是从信息化的角度来考虑信息的安全了。体 系性的安全保障理念,不仅是关注系统的漏洞,而且是 从业务的生命周期着手,对业务流程进行分析,找出流 程中的关键控制点,从安全事件出现的前、中、后三个 阶段进行安全保障。面向业务的安全保障不是只建立防 护屏障,而是建立一个“深度防御体系”,通过更多的技 术手段把安全管理与技术防护联系起来,不再是被动地 保护自己,而是主动地防御攻击。也就是说,面向业务 的安全防护已经从被动走向主动,安全保障理念从风险 承受模式走向安全保障模式。信息安全阶段也转化为从 整体角度考虑其体系建设的信息安全保障时代。 信息安全导论01 35 1.3 信息安全技术体系 信息安全导论01 36 • 密码技术 核心基础安全技术 • 信息隐藏技术等 • 标识与认证技术 安全基础设施技术 • 授权与访问控制技术等 • 主机系统安全技术 基础设施安全技术 • 网络系统安全技术等 • 网络与系统攻击技术 • 网络与系统安全防护与应急响应技术 • 安全审计与责任认定技术 • 恶意代码检测与防范技术、内容安全技术等 应用安全技术 • 信息安全保障技术框架 支撑安全技术 • 信息安全测评与管理技术等