正在加载图片...

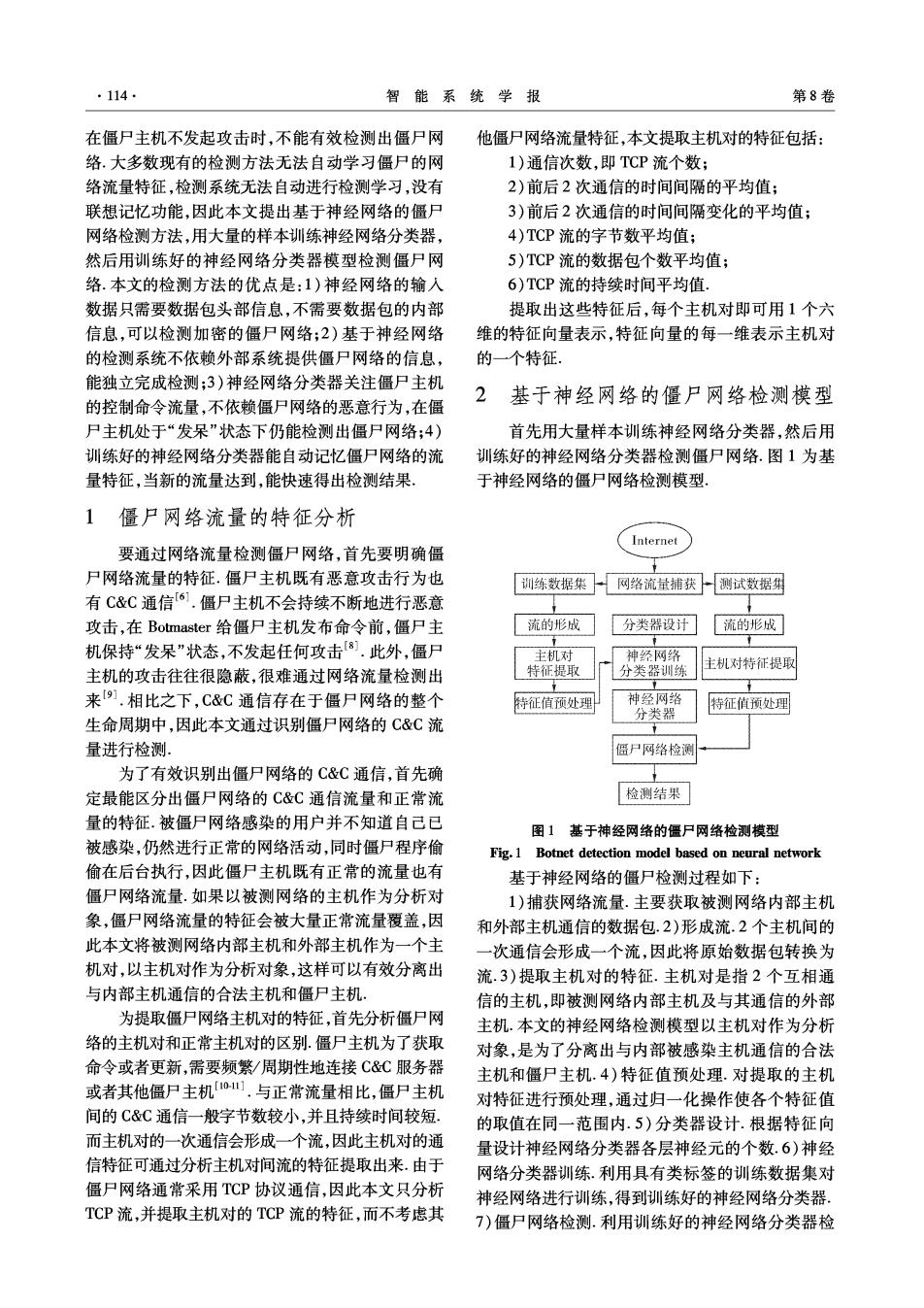

·114 智能系统学报 第8卷 在僵尸主机不发起攻击时,不能有效检测出僵尸网 他僵尸网络流量特征,本文提取主机对的特征包括: 络.大多数现有的检测方法无法自动学习僵尸的网 1)通信次数,即TCP流个数; 络流量特征,检测系统无法自动进行检测学习,没有 2)前后2次通信的时间间隔的平均值; 联想记忆功能,因此本文提出基于神经网络的僵尸 3)前后2次通信的时间间隔变化的平均值; 网络检测方法,用大量的样本训练神经网络分类器, 4)TCP流的字节数平均值; 然后用训练好的神经网络分类器模型检测僵尸网 5)TCP流的数据包个数平均值; 络.本文的检测方法的优点是:1)神经网络的输入 6)TCP流的持续时间平均值, 数据只需要数据包头部信息,不需要数据包的内部 提取出这些特征后,每个主机对即可用1个六 信息,可以检测加密的僵尸网络;2)基于神经网络 维的特征向量表示,特征向量的每一维表示主机对 的检测系统不依赖外部系统提供僵尸网络的信息, 的一个特征. 能独立完成检测;3)神经网络分类器关注僵尸主机 2基于神经网络的僵尸网络检测模型 的控制命令流量,不依赖僵尸网络的恶意行为,在僵 尸主机处于“发呆”状态下仍能检测出僵尸网络;4) 首先用大量样本训练神经网络分类器,然后用 训练好的神经网络分类器能自动记忆僵尸网络的流 训练好的神经网络分类器检测僵尸网络.图1为基 量特征,当新的流量达到,能快速得出检测结果 于神经网络的僵尸网络检测模型. 僵尸网络流量的特征分析 Internet 要通过网络流量检测僵尸网络,首先要明确僵 尸网络流量的特征.僵尸主机既有恶意攻击行为也 训练数据集 网络流量捕获 测试数据到 有C&C通信[61.僵尸主机不会持续不断地进行恶意 攻击,在Botmaster给僵尸主机发布命令前,僵尸主 流的形成 分类器设计 流的形成 机保持“发呆”状态,不发起任何攻击「8).此外,僵尸 主机对 神经网络 主机的攻击往往很隐蔽,很难通过网络流量检测出 特征提取 分类器训练 主机对特征提取 来9],相比之下,C&C通信存在于僵尸网络的整个 特征值预处理 神经网辂 特征值预处理 分类器 生命周期中,因此本文通过识别僵尸网络的C&C流 量进行检测 僵尸网铬检测 为了有效识别出僵尸网络的C&C通信,首先确 定最能区分出僵尸网络的C&C通信流量和正常流 检测结果 量的特征.被僵尸网络感染的用户并不知道自己已 图1基于神经网络的僵尸网络检测模型 被感染,仍然进行正常的网络活动,同时僵尸程序偷 Fig.1 Botnet detection model based on neural network 偷在后台执行,因此僵尸主机既有正常的流量也有 基于神经网络的僵尸检测过程如下: 僵尸网络流量.如果以被测网络的主机作为分析对 1)捕获网络流量.主要获取被测网络内部主机 象,僵尸网络流量的特征会被大量正常流量覆盖,因 和外部主机通信的数据包.2)形成流.2个主机间的 此本文将被测网络内部主机和外部主机作为一个主 次通信会形成一个流,因此将原始数据包转换为 机对,以主机对作为分析对象,这样可以有效分离出 流.3)提取主机对的特征.主机对是指2个互相通 与内部主机通信的合法主机和僵尸主机, 信的主机,即被测网络内部主机及与其通信的外部 为提取僵尸网络主机对的特征,首先分析僵尸网 主机.本文的神经网络检测模型以主机对作为分析 络的主机对和正常主机对的区别.僵尸主机为了获取 对象,是为了分离出与内部被感染主机通信的合法 命令或者更新,需要频繁/周期性地连接C&C服务器 主机和僵尸主机.4)特征值预处理.对提取的主机 或者其他僵尸主机01川.与正常流量相比,僵尸主机 对特征进行预处理,通过归一化操作使各个特征值 间的C&C通信一般字节数较小,并且持续时间较短 的取值在同一范围内.5)分类器设计.根据特征向 而主机对的一次通信会形成一个流,因此主机对的通 量设计神经网络分类器各层神经元的个数.6)神经 信特征可通过分析主机对间流的特征提取出来.由于 网络分类器训练.利用具有类标签的训练数据集对 僵尸网络通常采用TCP协议通信,因此本文只分析 神经网络进行训练,得到训练好的神经网络分类器, TCP流,并提取主机对的TCP流的特征,而不考虑其 7)僵尸网络检测.利用训练好的神经网络分类器检