正在加载图片...

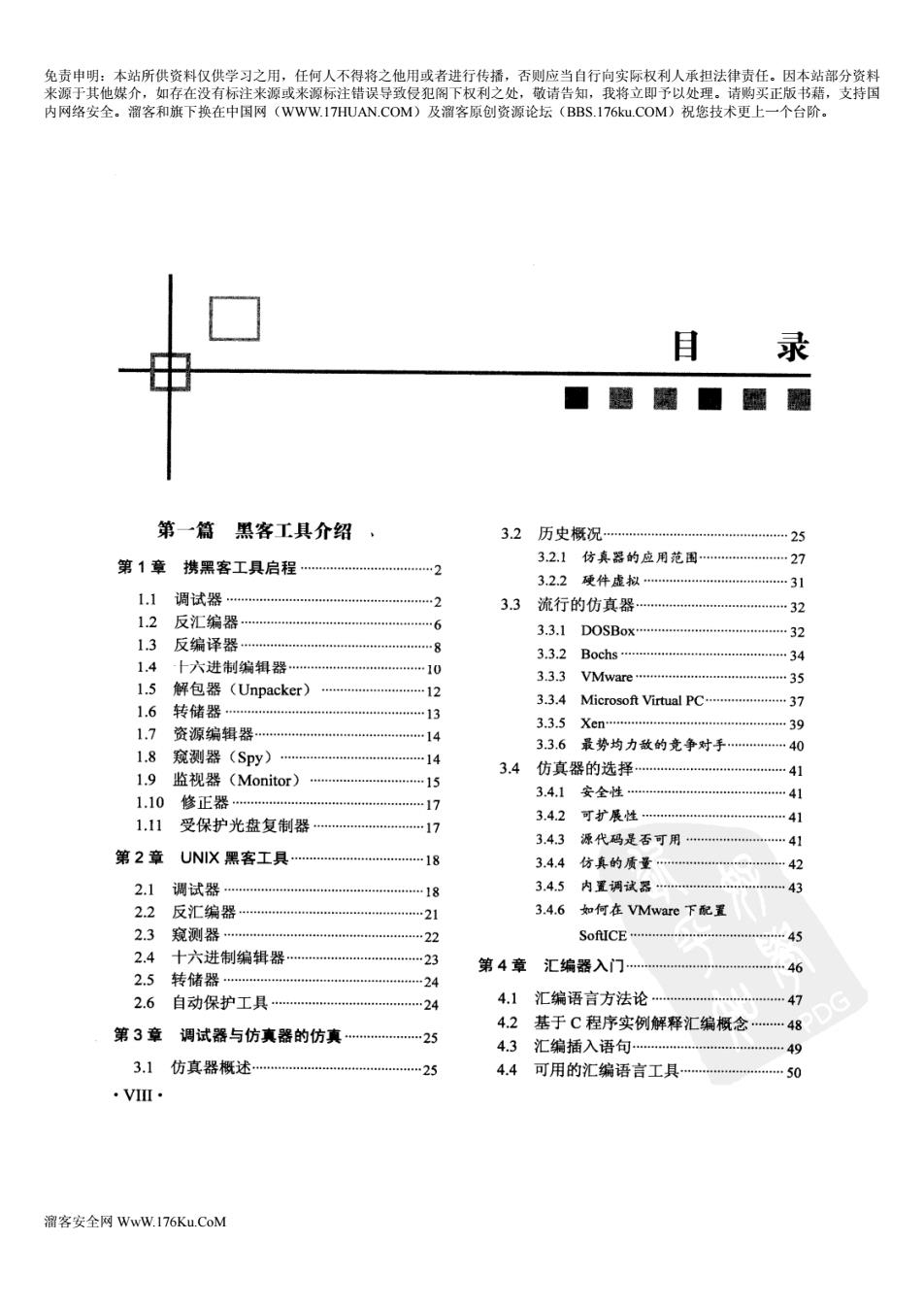

目录 第一篇黑客工具介绍、 3.2历史概况 -25 第1章携黑客工具启程 3.2.1仿真器的应用范围……27 …2 3.2.2硬件虚拟……31 1.1调试器…… 2 3.3流行的仿真器……32 1.2反汇编器-……6 3.3.1D0SBox……32 1.3反编译器……8 3.3.2 Bochs… ……34 1.4-十六进制编辑器……10 3.3.3 VMware……35 1.5解包器(Unpacker) ……12 3.3.4 Microsoft Virtual PC.……37 1.6转储器 ……13 3.3.5Xen……39 1.7资源编辑器……14 3.3.6最势均力敌的竞争对手……40 1.8窥测器(Spy)……14 3.4仿真器的选择 ……41 1.9监视器(Monitor) …15 3.4.1安全性….…41 1.10修正器 …-17 3.4.2可扩展性……41 1.11 受保护光盘复制器-……17 3.4.3源代码是否可用……41 第2章UNX黑客工具……18 3.4.4仿真的质量……42 2.1调试器 …18 3.4.5内置调试器……43 2.2反汇编器…… …21 3.4.6如何在VMware下配置 2.3窥测器… 22 SoftICE……45 2.4 十六进制编辑器 ……-23 第4章汇编器入门…46 2.5转储器 …-24 2.6 自动保护工具……24 4.1汇编语言方法论 …47 4.2基于C程序实例解释汇编概念…48 第3章调试器与仿真器的仿真……25 4.3汇编插入语句… ……49 3.1仿真器概述……25 4.4可用的汇编语言工具……50 ·VIII· 溜客安全网WwW.176Ku.CoM