正在加载图片...

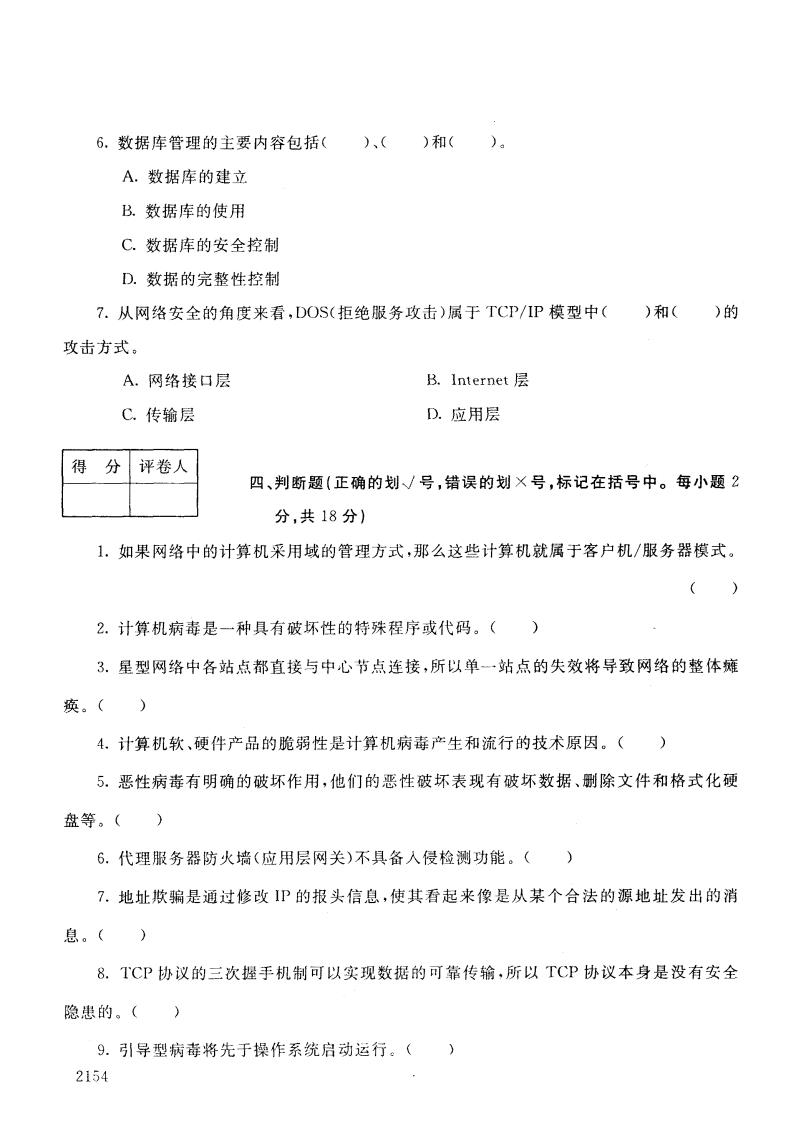

6.数据库管理的主要内容包括()、()和( A.数据库的建立 B.数据库的使用 C.数据库的安全控制 D.数据的完整性控制 7.从网络安全的角度来看,DOS(拒绝服务攻击)属于TCP/IP模型中()和( )的 攻击方式 A.网络接口层 B.Internet层 C.传输层 D.应用层 得 分 评卷人 四、判断题(正确的划/号,错误的划×号,标记在括号中。每小题2 分,共18分) 1.如果网络中的计算机采用域的管理方式,那么这些计算机就属于客户机/服务器模式。 () 2.计算机病毒是一种具有破坏性的特殊程序或代码。() 3.星型网络中各站点都直接与中心节点连接,所以单一站点的失效将导致网络的整体瘫 痪。() 4.计算机软、硬件产品的脆弱性是计算机病毒产生和流行的技术原因。() 5.恶性病毒有明确的破坏作用,他们的恶性破坏表现有破坏数据、删除文件和格式化硬 盘等。() 6.代理服务器防火墙(应用层网关)不具备人侵检测功能。() 7.地址欺骗是通过修改IP的报头信息,使其看起来像是从某个合法的源地址发出的消 息。() 8.TCP协议的三次握手机制可以实现数据的可靠传输,所以TCP协议本身是没有安全 隐患的。() 9.引导型病毒将先于操作系统启动运行。() 21546.数据库管理的主要 内容包括( )、( )和( )。 A.数据库的建立 B.数据库的使用 C.数据库的安全控制 D.数据的完整性控制 7.从网络安全的角度来看 ,DOS(拒绝服务攻击)属于 TCP/IP模 型中( 攻击方式 。 )和 ( )的 A.网络接口层 C,传输层 I3. Internet层 D.应用 层 得 分 评卷 人 四、判断题 (正确的划丫号,错误的划 X号 ,标记在括号 中。每小题 分,共 18分) 如果网络中的计算机采用域的管理方式,那么这些计算机就属于客户机/服务器模式。 2.计算机病毒是一种具有破坏性的特殊程序或代码 。( ) 3.星型网络中各站点都直接与中心节点连接,所以单一站点的失效将导致网络的整体瘫 痪 4.计算机软 、硬件产品的脆弱性是计算机病毒产生和流行的技术 原因。 恶性病毒有明确的破坏作用,他们的恶性破坏表现有破坏数据 、删除文件 和格式化硬 盘等。 代理服务器防火墙 (应用层网关)不具备人侵检测功能 。( ) 地址欺骗是通过修改 IP的报头信息 ,使其看起来像是从某 个合法的源地 址发出的消 8. 1'CP协议的三次握手机制可以实现数据的可靠传输 ,所 以 TCP协议本身是没有安全 隐患 的 。 引导型病毒将先于操作系统启动运行