正在加载图片...

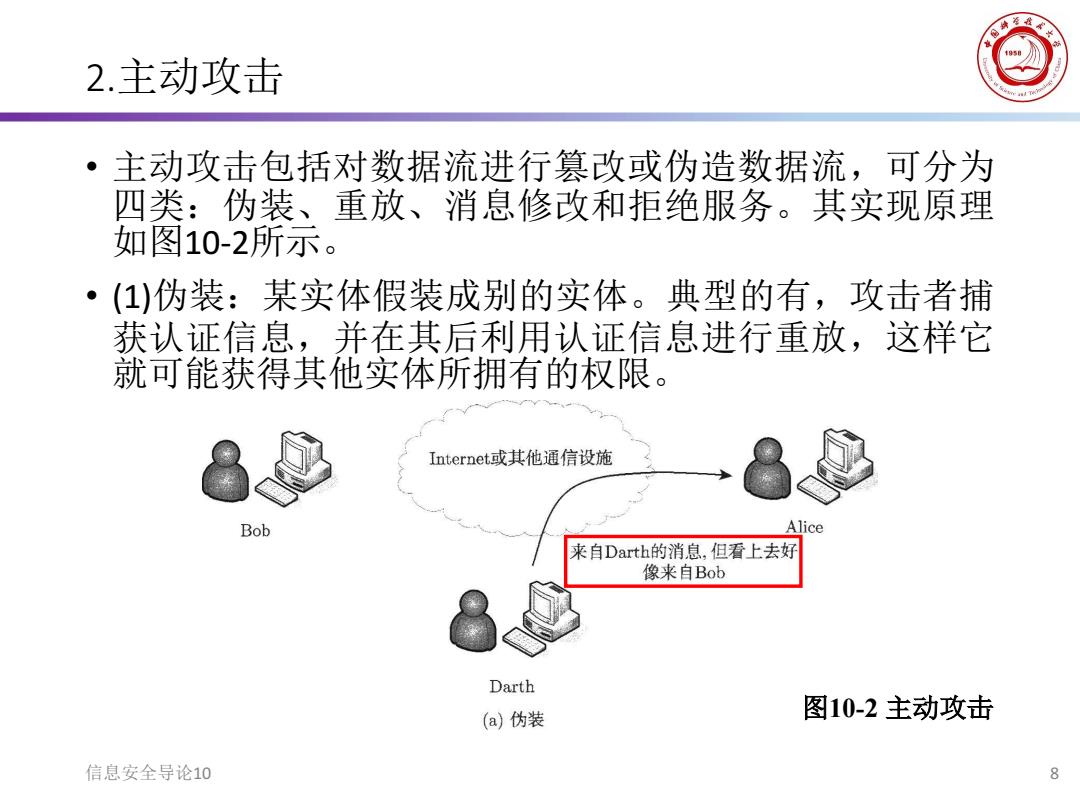

2.主动攻击 主动攻击包括对数据流进行篡改或伪造数据流,可分为 四类:伪装、重放、消息修改和拒绝服务。其实现原理 如图10-2所示。 (1)伪装:某实体假装成别的实体。典型的有,攻击者捕 获认证信息,并在其后利用认证信息进行重放,这样它 就可能获得其他实体所拥有的权限。 Internet或其他通信设施 Bob Alice 来自Darth的消息,但看上去好 像来自Bob Darth (a)伪装 图10-2主动攻击 信息安全导论10 82.主动攻击 信息安全导论10 8 • 主动攻击包括对数据流进行篡改或伪造数据流,可分为 四类:伪装、重放、消息修改和拒绝服务。其实现原理 如图10-2所示。 • (1)伪装:某实体假装成别的实体。典型的有,攻击者捕 获认证信息,并在其后利用认证信息进行重放,这样它 就可能获得其他实体所拥有的权限。 图10-2 主动攻击