(2019春季1 课程编号:011184) 曾凡平 209信安导论 信息安全导论 第l0章Internet.安全 中国科学技术大学曾凡平 billzeng@ustc.edu.cn

信息安全导论 第10章 Internet安全 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn (2019春季 课程编号:011184)

第l0章Interneti安全 10.10S安全体系结构 安全攻击,安全服务,安全机制 10.2 IPSec协议 IPSec体系结构,IPSec工作模式,AH协议 10.3SSL/TLs协议 SSL体系结构,SSL记录协议,SSL修改密码规范协议, SSL报警协议,SSL握手协议,TLS协议 10.4安全电子交易 SET的需求,SET系统构成,双向签名,支付处理 信息安全导论10 3

第10章 Internet安全 10.1 OSI安全体系结构 • 安全攻击,安全服务,安全机制 10.2 IPSec协议 • IPSec体系结构,IPSec工作模式,AH协议 10.3 SSL/TLS协议 • SSL体系结构,SSL记录协议,SSL修改密码规范协议, • SSL报警协议,SSL握手协议,TLS协议 10.4 安全电子交易 • SET的需求,SET系统构成,双向签名,支付处理 信息安全导论10 3

10.1OSI安全体系结构 国际标准化组织ISO于1989年正式公布了IS07498-2: “信息处理系统一开放系统互连一基本参考模型一第2部 分:安全体系结构”,定义了开放系统通信的环境中与安 全性有关的通用体系结构元素,作为OSI基本参考模型 的补充,其核心内容是保证异构计算机之间远距离交换 信息的安全。 OS安全体系结构主要关注安全攻击、安全机制和安全 服务。可以简短地定义为以下方面。 ·()安全攻击:任何危及企业信息系统安全的活动。 ·(2)安全机制:用来检测、阻止攻击或者从攻击状态恢复 到正常状态的过程,或实现该过程的设备。 ·(3)安全服务:加强数据处理系统和信息传输的安全性的 一 种处理过程或通信服务。其目的在于利用一种或多种 安全机制进行反攻击。 信息安全导论10 4

10.1 OSI安全体系结构 • 国际标准化组织ISO于1989年正式公布了ISO 7498-2: “信息处理系统—开放系统互连—基本参考模型—第2部 分:安全体系结构” ,定义了开放系统通信的环境中与安 全性有关的通用体系结构元素,作为OSI基本参考模型 的补充,其核心内容是保证异构计算机之间远距离交换 信息的安全。 • OSI安全体系结构主要关注安全攻击、安全机制和安全 服务。可以简短地定义为以下方面。 • (1)安全攻击:任何危及企业信息系统安全的活动。 • (2)安全机制:用来检测、阻止攻击或者从攻击状态恢复 到正常状态的过程,或实现该过程的设备。 • (3)安全服务:加强数据处理系统和信息传输的安全性的 一种处理过程或通信服务。其目的在于利用一种或多种 安全机制进行反攻击。 信息安全导论10 4

10.1.1安全攻击 T 网络攻击是指降级、瓦解、拒绝、摧毁计算机或 计算机网络中的信息资源,或者降级、瓦解、拒 绝、摧毁计算机或计算机网络本身的行为。 在最高层次上,IS07498-2将安全攻击分成两类, 即被动攻击和主动攻击 。 ① 被动攻击试图收集、利用系统的信息,但不影 响系统的正常访问,数据的合法用户对这种活 动一般不会觉察到。 2 主动攻击则是攻击者访问他所需信息的故意行 为,一般会改变系统资源或影响系统运作。 信息安全导论10 5

10.1.1 安全攻击 • 网络攻击是指降级、瓦解、拒绝、摧毁计算机或 计算机网络中的信息资源,或者降级、瓦解、拒 绝、摧毁计算机或计算机网络本身的行为。 • 在最高层次上,ISO 7498-2将安全攻击分成两类, 即被动攻击和主动攻击。 ① 被动攻击试图收集、利用系统的信息,但不影 响系统的正常访问,数据的合法用户对这种活 动一般不会觉察到。 ② 主动攻击则是攻击者访问他所需信息的故意行 为,一般会改变系统资源或影响系统运作。 信息安全导论10 5

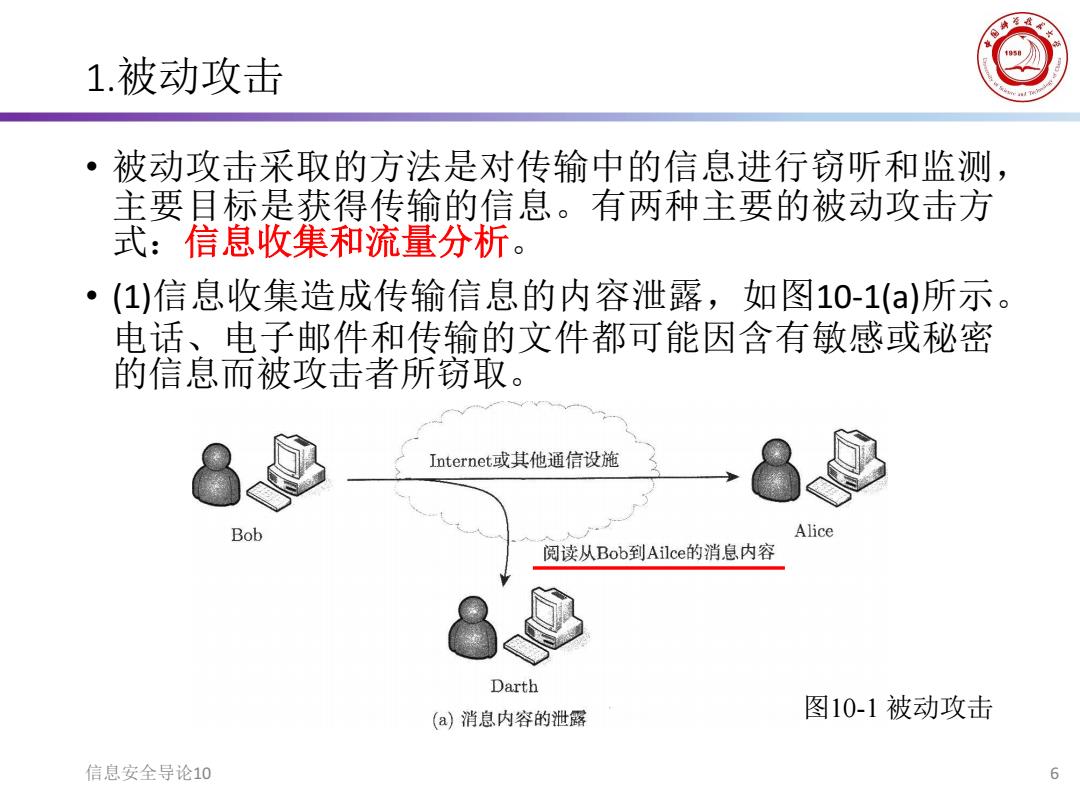

1.被动攻击 被动攻击采取的方法是对传输中的信息进行窃听和监测, 主要目标是获得传输的信息。有两种主要的被动攻击方 式:信息收集和流量分析。 。 1)信息收集造成传输信息的内容泄露,如图10-1(a)所示。 电话、电子邮件和传输的文件都可能因含有敏感或秘密 的信息而被攻击者所窃取。 Internet.或其他通信设施 Bob Alice 阅读从Bob到Ailce的消息内容 Darth (a)消息内容的泄露 图10-1被动攻击 信息安全导论10 6

1.被动攻击 信息安全导论10 6 • 被动攻击采取的方法是对传输中的信息进行窃听和监测, 主要目标是获得传输的信息。有两种主要的被动攻击方 式:信息收集和流量分析。 • (1)信息收集造成传输信息的内容泄露,如图10-1(a)所示。 电话、电子邮件和传输的文件都可能因含有敏感或秘密 的信息而被攻击者所窃取。 图10-1 被动攻击

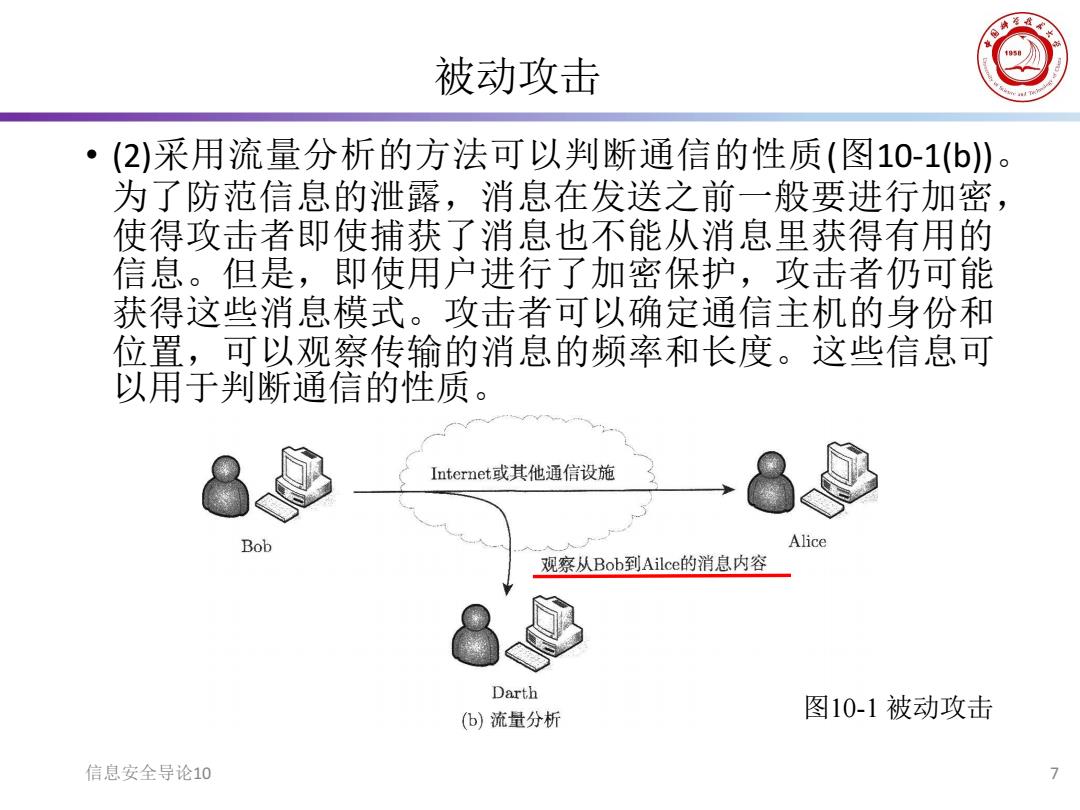

被动攻击 (2)采用流量分析的方法可以判断通信的性质(图10-1(b》。 为了防范信息的泄露,消息在发送之前一般要进行加密, 使得攻击者即使捕获了消息也不能从消息里获得有用的 信息。但是,即使用户进行了加密保护,攻击者仍可能 获得这些消息模式。攻击者可以确定通信主机的身份和 位置,可以观察传输的消息的频率和长度。这些信息可 以用于判断通信的性质。 Internet或其他通信设施 Bob Alice 观察从Bob到Ailcer的消息内容 Darth (b)流量分析 图10-1被动攻击 信息安全导论10 7

被动攻击 信息安全导论10 7 • (2)采用流量分析的方法可以判断通信的性质(图10-1(b))。 为了防范信息的泄露,消息在发送之前一般要进行加密, 使得攻击者即使捕获了消息也不能从消息里获得有用的 信息。但是,即使用户进行了加密保护,攻击者仍可能 获得这些消息模式。攻击者可以确定通信主机的身份和 位置,可以观察传输的消息的频率和长度。这些信息可 以用于判断通信的性质。 图10-1 被动攻击

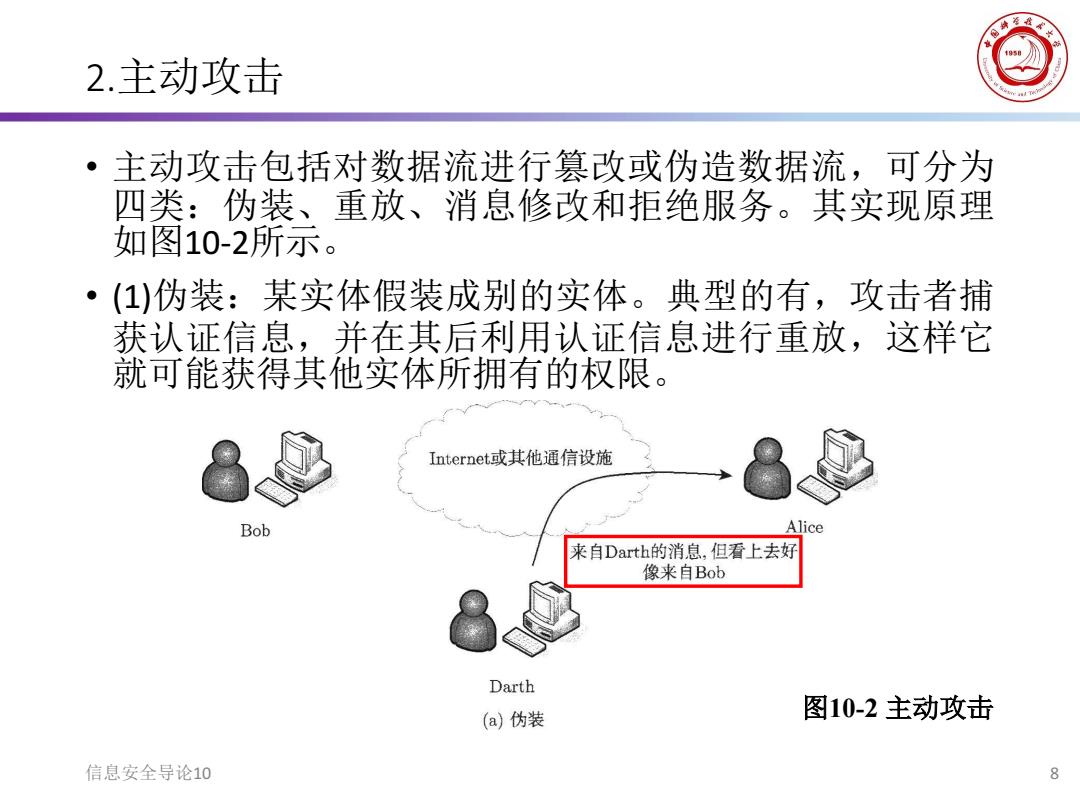

2.主动攻击 主动攻击包括对数据流进行篡改或伪造数据流,可分为 四类:伪装、重放、消息修改和拒绝服务。其实现原理 如图10-2所示。 (1)伪装:某实体假装成别的实体。典型的有,攻击者捕 获认证信息,并在其后利用认证信息进行重放,这样它 就可能获得其他实体所拥有的权限。 Internet或其他通信设施 Bob Alice 来自Darth的消息,但看上去好 像来自Bob Darth (a)伪装 图10-2主动攻击 信息安全导论10 8

2.主动攻击 信息安全导论10 8 • 主动攻击包括对数据流进行篡改或伪造数据流,可分为 四类:伪装、重放、消息修改和拒绝服务。其实现原理 如图10-2所示。 • (1)伪装:某实体假装成别的实体。典型的有,攻击者捕 获认证信息,并在其后利用认证信息进行重放,这样它 就可能获得其他实体所拥有的权限。 图10-2 主动攻击

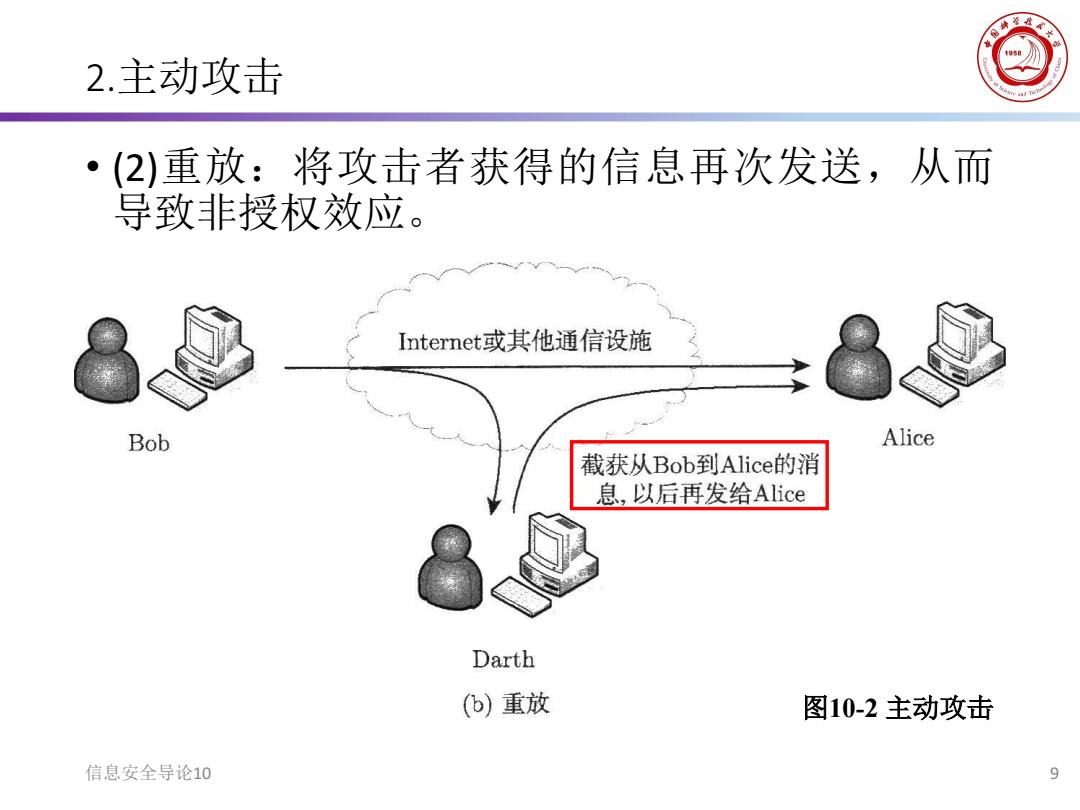

2.主动攻击 (2)重放:将攻击者获得的信息再次发送,从而 导致非授权效应。 Internet或其他通信设施 Bob Alice 截获从Bob到Alicet的消 息,以后再发给Alice Darth (b)重放 图10-2主动攻击 信息安全导论10 9

2.主动攻击 信息安全导论10 9 • (2)重放:将攻击者获得的信息再次发送,从而 导致非授权效应。 图10-2 主动攻击

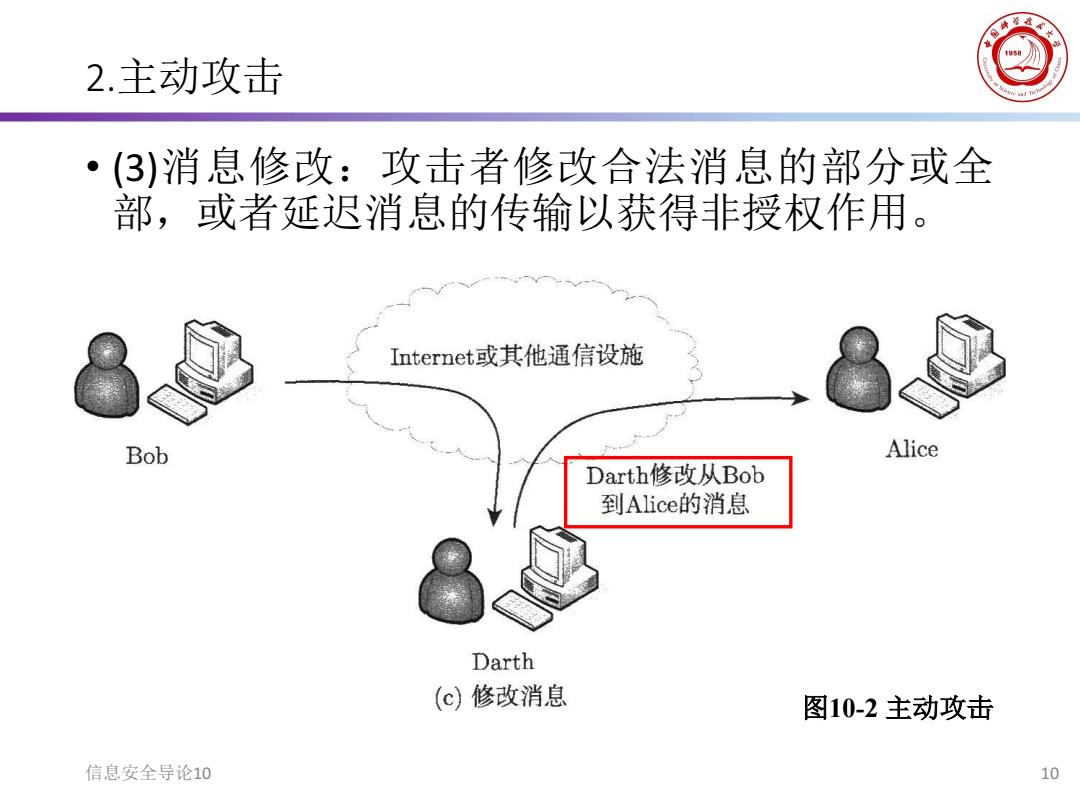

2.主动攻击 (3)消息修改:攻击者修改合法消息的部分或全 部,或者延迟消息的传输以获得非授权作用。 Internet或其他通信设施 Bob Alice Darth修改从Bob 到Alicel的消息 Darth (c)修改消息 图10-2主动攻击 信息安全导论10 10

2.主动攻击 信息安全导论10 10 • (3)消息修改:攻击者修改合法消息的部分或全 部,或者延迟消息的传输以获得非授权作用。 图10-2 主动攻击

2.主动攻击 (4)拒绝服务:攻击者设法让目标系统停止提供服务或资 源访问,从而阻止授权实体对系统的正常使用或管理。 典型的形式有,查禁所有发向某目的地的消息,以及破 坏整个网络,即或者使网络失效,或者是使其过载以降 低其性能。 Internet.或其他通信设施 Bob Darth破坏由服务 server 器提供的服务 Darth (d)拒绝服务 图10-2主动攻击 信息安全导论10 11

2.主动攻击 信息安全导论10 11 • (4)拒绝服务:攻击者设法让目标系统停止提供服务或资 源访问,从而阻止授权实体对系统的正常使用或管理。 典型的形式有,查禁所有发向某目的地的消息,以及破 坏整个网络,即或者使网络失效,或者是使其过载以降 低其性能。 图10-2 主动攻击