(2019春季 课程编号:011184) 信息安全导论 第4章授权与访问控制技术 中国科学技术大学曾凡平 billzeng@ustc.edu.cn

信息安全导论 第4章 授权与访问控制技术 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn (2019春季 课程编号:011184)

第4章授权与访问控制技术 4.1授权和访问控制策略的概念 基本概念,授权管理,不足之处 4.2自主访间控制 。完善自主访问控制机制 4.3强制访问控制 ·基本概念,授权管理,不足之处 4.4基于角色的访问控制 ·基本概念,授权管理,RBAC的优势 4.5基于属性的访问控制 ·ABAC模型,ABE基本概念 ·PMI基础,PKI和PMI的关系 4:6PMI技术 ·PMI授权管理模式、体系及模型 ·PM基础设施的结构和应用模型 信息安全导论04 3

第4章 授权与访问控制技术 信息安全导论04 3 4.1 授权和访问控制策略的概念 • 基本概念,授权管理,不足之处 • 完善自主访问控制机制 4.2 自主访问控制 4.3 强制访问控制 • 基本概念,授权管理,不足之处 4.4 基于角色的访问控制 • 基本概念,授权管理,RBAC的优势 4.5 基于属性的访问控制 • ABAC模型,ABE基本概念 • PMI基础,PKI和PMI的关系 • PMI授权管理模式、体系及模型 • PMI基础设施的结构和应用模型 4.6 PMI技术

4.1授权和访问控制策略的概念 给已通过认证的用户授予相应的权限,这个过 程被称为授权(authorization)。在信息系统中, 可授予的权限包括读/写文件、运行程序和网络 访问等,实施和管理这些权限的技术称为授权技 术。 目前,主要有两种授权技术,即访问控制技术和 PMI技术。 资源主要指信息数据、计算处理能力和网络通信 资源等。在访问控制中,通常将它们称为客体, 信息安全导论04 4

4.1 授权和访问控制策略的概念 • 给已通过认证的用户授予相应的权限,这个过 程被称为授权(authorization)。在信息系统中, 可授予的权限包括读/写文件、运行程序和网络 访问等,实施和管理这些权限的技术称为授权技 术。 • 目前,主要有两种授权技术,即访问控制技术和 PMI技术。 • 资源主要指信息数据、计算处理能力和网络通信 资源等。在访问控制中,通常将它们称为客体, 信息安全导论04 4

相关的概念 “访问”一词可以概括为系统或用户对这些资 源的使用,如读取数据、执行程序、占用通信带 宽等,这些“访问者”通常被称为主体,而有的 实体既可以作为主体,也可以作为客体,如计算 机程序,因此也常用实体统一指代客体和主体 授权是指资源的所有者或控制者准许别的主体 以一定的方式访问某种资源,访问控制(access control)是实施授权的基础,它控制资源只能按 照所授予的权限被访问。从另一个角度看,由 于对资源的访问进行了控制,才使得权限和授权 得以存在。但是,在特定的访问控制基础上,可 能存在不同的授权方式。 信息安全导论04

相关的概念 • “访问”一词可以概括为系统或用户对这些资 源的使用,如读取数据、执行程序、占用通信带 宽等,这些“访问者”通常被称为主体,而有的 实体既可以作为主体,也可以作为客体,如计算 机程序,因此也常用实体统一指代客体和主体。 • 授权是指资源的所有者或控制者准许别的主体 以一定的方式访问某种资源,访问控制(access control)是实施授权的基础,它控制资源只能按 照所授予的权限被访问。从另一个角度看,由 于对资源的访问进行了控制,才使得权限和授权 得以存在。但是,在特定的访问控制基础上,可 能存在不同的授权方式。 信息安全导论04 5

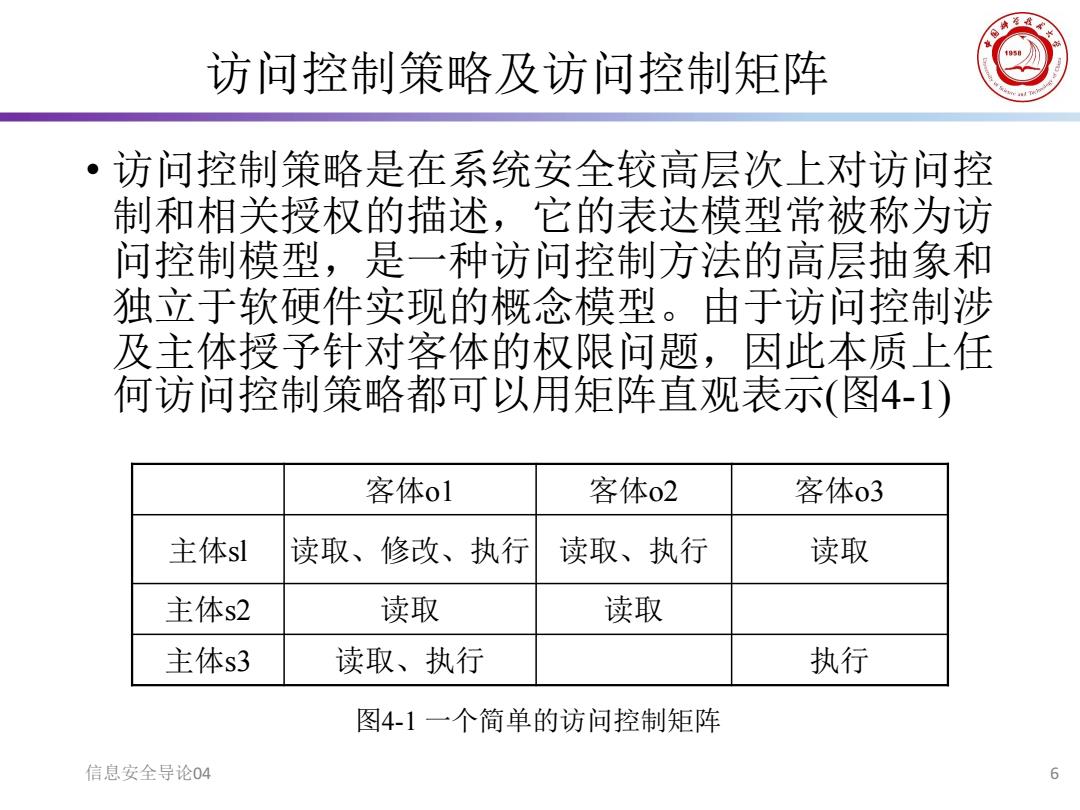

访问控制策略及访问控制矩阵 访问控制策略是在系统安全较高层次上对访问控 制和相关授权的描述,它的表达模型常被称为访 问控制模型,是一种访问控制方法的高层抽象和 独立于软硬件实现的概念模型。由于访问控制涉 及主体授予针对客体的权限问题,因此本质上任 何访问控制策略都可以用矩阵直观表示(图4-1) 客体o1 客体02 客体03 主体sl 读取、修改、执行 读取、执行 读取 主体s2 读取 读取 主体s3 读取、执行 执行 图4-1一个简单的访问控制矩阵 信息安全导论04

访问控制策略及访问控制矩阵 信息安全导论04 6 • 访问控制策略是在系统安全较高层次上对访问控 制和相关授权的描述,它的表达模型常被称为访 问控制模型,是一种访问控制方法的高层抽象和 独立于软硬件实现的概念模型。由于访问控制涉 及主体授予针对客体的权限问题,因此本质上任 何访问控制策略都可以用矩阵直观表示(图4-1) 客体o1 客体o2 客体o3 主体sl 读取、修改、执行 读取、执行 读取 主体s2 读取 读取 主体s3 读取、执行 执行 图4-1 一个简单的访问控制矩阵

1)主体属性 用户的级别或种类是主要的主体属性,操作系统 一 般将用户分为多种普通用户和管理员用户,用户还 可以分成组,因此具有组别属性。在其他系统中, 用户被授予各种角色属性,如是局长或科员。 主体属性还可能包括相关执行程序的性质、所处的 网络或物理地址等,它们也可能是授权的依据。例 如,很多单位规定,从家中不能访问办公室的资源 。 在安全性要求更高的情况下,主体的属性可能还包 括其安全状态。例如,在可信网络连接(trusted network connection,TNC)应用中,访问控制系统在 允许某计算机接入前,可以首先评估它的漏洞补丁 版本,若版本不是最新的,表明计算机已经遭到攻 击或感染病毒的概率较大,因此不予授权连接。 信息安全导论04 7

1)主体属性 • 用户的级别或种类是主要的主体属性,操作系统一 般将用户分为多种普通用户和管理员用户,用户还 可以分成组,因此具有组别属性。在其他系统中, 用户被授予各种角色属性,如是局长或科员。 • 主体属性还可能包括相关执行程序的性质、所处的 网络或物理地址等,它们也可能是授权的依据。例 如,很多单位规定,从家中不能访问办公室的资源。 • 在安全性要求更高的情况下,主体的属性可能还包 括其安全状态。例如,在可信网络连接(trusted network connection,TNC)应用中,访问控制系统在 允许某计算机接入前,可以首先评估它的漏洞补丁 版本,若版本不是最新的,表明计算机已经遭到攻 击或感染病毒的概率较大,因此不予授权连接。 信息安全导论04 7

2)客体属性 客体的主要属性是所允许的操作及其信息级别 操作系统一般将资源分为是否可读、是否可写、 是否可执行、是否可连接等属性 在普通信息系统中,这些属性还可能包括密级、 是否可查询、是否可删除、是否可增加等 在安全性要求更高的情况下,客体的属性也可 能包括其安全状态,例如,系统可能认为某些 客体已经感染计算机病毒或来源不可信,因而不 允许用户访问;有些计算机系统可能被评估为较 低的安全等级,管理者不允许高等级的计算机访 问它们。 信息安全导论04 8

2)客体属性 • 客体的主要属性是所允许的操作及其信息级别。 • 操作系统一般将资源分为是否可读、是否可写、 是否可执行、是否可连接等属性。 • 在普通信息系统中,这些属性还可能包括密级、 是否可查询、是否可删除、是否可增加等。 • 在安全性要求更高的情况下,客体的属性也可 能包括其安全状态,例如,系统可能认为某些 客体已经感染计算机病毒或来源不可信,因而不 允许用户访问;有些计算机系统可能被评估为较 低的安全等级,管理者不允许高等级的计算机访 问它们。 信息安全导论04 8

实例:Vindows系统的主体和客体 2四选挥普理员:V52017x64 :\>net user LAPTOP-FC7EDNA5的用户帐户 口1日:1信色安全导的 文件国主贵共草青看 Administrator ASUS 口信早安金导论03-曼份认证蛋性 DefaultAccount ←+-个自,年后多D-4pp(D2egp,2019,较学 Guest test WDAGUtilityAccount 雪信安全偶轮的#A 命令成功完成。 名称 裙视 安全 详好信以前的饭率 昌科放面重项专写 reference 昌信迎安全治寸 自 信哪安全导803-鼻份认证 >net user asus 昌zengfp 值夏安全床节中永雷.科学出板山 ASUS 12019-点名单 2019春德安全-较学大到 文件盘 Microsoft PowerPoint遗示文镇(ppb 目科研 目研充生 上关于2019年奖时算机专业优乔款稀奖叶划日 打开方式 作PowerPoirt( 更敌q… 白的注图 击程简介-信早安全学论-曾凡平20190118-N 代码 000(系统默认值) OneDrive 可信早安全导轮学习交流2019春革)二地研 值愿安全号201达 位强 Dzengfp2019%k学信梨安全导论 张户到期 ■供用蓝 信里安全导论02-密两技妆术 事3D对象 大州 3.59M83,768.054字 信理安坐导论03-整份认证 上次设置密码 2019/3/1316:37:15 丽规助 的值见安全导地04授权与防同拉制技术 占用空 3.59M8(3,768320¥司 密码到萌 从不 面团片 宋的教学大 额更 2019/3/1316:37:15 候文随 的速时迎 2019年3月4日.2028:45 N ↓下能 es 小益乐 修改时印 2019年3月12日,112253 允许的工作站 A11 国真四 访同副闻 2019年3月12日,1122:52 登录本 LC-OS (C 用户配宝文件 =D-AppD时 买性 口只凑 口隐费 宽D E-VMs (Eg) 2019/3/1312:06:56 。CD冠器N阳西 可允许的登录小时数 A11 盘CD影播)d 。CD冤时器附册 本地组成员 *Administrators *Debugger Users 昌CD起器w的x布 *Performance Log Users 全局组成员 *None r 确定 应用A 命令成功完成。 13个项日 C:> 信息安全导论04 9

实例:Windows系统的主体和客体 信息安全导论04 9

4.2自主访问控制 在自主访问控制(discretionary access control,.DAC) 中,由客体的所有者(或控制者)对自己的客体进 行管理,由所有者决定是否将自己客体的访问权或 部分访问权授予其他主体。 ·一般地,自主访问控制策略是基于主体的身份和先 行规定的访问规则来对访问进行控制,也就是说 系统允许客体的所有者按照自己的意愿去制定谁以 何种访问模式去访问该客体的策略。 自主访问控制在C2级操作系统中应用广泛,是根据 自主访问控制策略建立的一种模型,允许合法用户 以用户或用户组的身份访问策略规定的客体,同时 阻止非授权用户访问客体,某些用户还可以自主地 把自己所拥有的客体的访问权限授予其他用户。 信息安全导论04 10

4.2 自主访问控制 • 在自主访问控制(discretionary access control,DAC) 中,由客体的所有者(或控制者)对自己的客体进 行管理,由所有者决定是否将自己客体的访问权或 部分访问权授予其他主体。 • 一般地,自主访问控制策略是基于主体的身份和先 行规定的访问规则来对访问进行控制,也就是说, 系统允许客体的所有者按照自己的意愿去制定谁以 何种访问模式去访问该客体的策略。 • 自主访问控制在C2级操作系统中应用广泛,是根据 自主访问控制策略建立的一种模型,允许合法用户 以用户或用户组的身份访问策略规定的客体,同时 阻止非授权用户访问客体,某些用户还可以自主地 把自己所拥有的客体的访问权限授予其他用户。 信息安全导论04 10

4.2.1基本概念 自主访问控制策略根据来访主体的身份,以及“谁能访问、 谁不能访问、能在哪些资源上执行哪些操作”等事先声明 的访问规则,来实施访问控制。之所以被称为自主策略, 是因为它基于这样的思想:客体的主人(即资源所有者) 全权管理有关该客体的访问授权,有权泄露、修改该客 体的有关信息。 资源的所有者将访问权限授予其他用户或用户组后,被 授权的用户便可以自主地访问资源,或者将权限传递给 其他的用户。有些学者也称自主访问控制为“基于主人的 访问控制”。这种自主一方面使得访问控制的灵活性很高, 另一方面由于信息在移动过程中其访问权限关系会被改 变,使得原本不具有访问权限的主体也可能获得访问权 限,造成安全方面的隐患。 信息安全导论04 11

4.2.1 基本概念 • 自主访问控制策略根据来访主体的身份,以及“谁能访问、 谁不能访问、能在哪些资源上执行哪些操作”等事先声明 的访问规则,来实施访问控制。之所以被称为自主策略, 是因为它基于这样的思想:客体的主人(即资源所有者) 全权管理有关该客体的访问授权,有权泄露、修改该客 体的有关信息。 • 资源的所有者将访问权限授予其他用户或用户组后,被 授权的用户便可以自主地访问资源,或者将权限传递给 其他的用户。有些学者也称自主访问控制为“基于主人的 访问控制” 。这种自主一方面使得访问控制的灵活性很高, 另一方面由于信息在移动过程中其访问权限关系会被改 变,使得原本不具有访问权限的主体也可能获得访问权 限,造成安全方面的隐患。 信息安全导论04 11