第3讲密码学基础 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn 2022秋季,网络安全,课程编号:C0MP6216P

2022秋季,网络安全,课程编号:COMP6216P 第3讲 密码学基础 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn

主要内容 1.密码学概述 2. DES加密算法 3.RSA加密算法 4.消息摘要和数字签名:实现完整性和抗抵赖的方法 5.PGP(Pretty Good Privacy): ·日常工作最常用的加密工具,使用PGP产生密钥,加密文件和邮件。 6.使用0 penSSL中的密码函数 7.Windows系统提供的密码算法 8.python语言的加密模块 3.密码学基础 2

3.密码学基础 2 主要内容 1. 密码学概述 2. DES加密算法 3. RSA加密算法 4. 消息摘要和数字签名:实现完整性和抗抵赖的方法 5. PGP (Pretty Good Privacy): • 日常工作最常用的加密工具,使用PGP产生密钥,加密文件和邮件。 6. 使用OpenSSL中的密码函数 7. Windows系统提供的密码算法 8. python语言的加密模块

第3讲密码学基础 ·信息安全的主要目标是保护信息的机密性、完整性和可用性。机 密性主要通过密码技术实现,而信息的完整性也直接或间接地使 用了密码的相关技术,因此密码学是信息安全的基础。 ·长期以来,密码技术只在很小的范围内使用, 如军事、外交、情 报等部门。随着人类社会向信息社会的演进, 基于计算复亲性的 计算机密码学得到了前所未有的重视并迅速普及和发展起来。 ·在国外,密码学已成为计算机网络安全领域的主要研究方向之一。 3.密码学基础

第3讲 密码学基础 • 信息安全的主要目标是保护信息的机密性、完整性和可用性。机 密性主要通过密码技术实现,而信息的完整性也直接或间接地使 用了密码的相关技术,因此密码学是信息安全的基础。 • 长期以来,密码技术只在很小的范围内使用,如军事、外交、情 报等部门。随着人类社会向信息社会的演进,基于计算复杂性的 计算机密码学得到了前所未有的重视并迅速普及和发展起来。 • 在国外,密码学已成为计算机网络安全领域的主要研究方向之一。 3.密码学基础 3

3.1密码学概述 。 密码学是研究如何隐密地传递信息的学科,其首要目的是隐藏信 息的涵义。密码学涉及信息的加密/解密及密码技术在信息传递过 程中的应用。 ·早期的密码技术的安全性基于密码算法的保密,现代的密码技术 要求密码算法公开、密钥必须保密,密码算法的强度基于计算的 复杂性。 ·著名的密码学者Ron Rivest(RSA密码算法的发明者之一)对密码 学的解释是:“密码学是关于如何在敌人存在的环境中通讯”。 3.密码学基础 4

3.密码学基础 4 3.1 密码学概述 • 密码学是研究如何隐密地传递信息的学科,其首要目的是隐藏信 息的涵义。密码学涉及信息的加密/解密及密码技术在信息传递过 程中的应用。 • 早期的密码技术的安全性基于密码算法的保密,现代的密码技术 要求密码算法公开、密钥必须保密,密码算法的强度基于计算的 复杂性。 • 著名的密码学者Ron Rivest(RSA密码算法的发明者之一)对密码 学的解释是: “密码学是关于如何在敌人存在的环境中通讯”

密码学的发展 密码技术的历史比较悠久,在四千年前,古埃及人就开始使用密 码来保密传递消息。 ·两千多年前,恺撒就开始使用目前称为“恺撒密码”的密码系统。 但是密码技术直到20世纪40年代以后才有重大突破和发展。 ·特别是20世纪70年代后期,由于计算机、电子通信的广泛使用, 现代密码学得到了空前的发展。 3.密码学基础

密码学的发展 • 密码技术的历史比较悠久,在四千年前,古埃及人就开始使用密 码来保密传递消息。 • 两千多年前,恺撒就开始使用目前称为“恺撒密码”的密码系统。 但是密码技术直到20世纪40年代以后才有重大突破和发展。 • 特别是20世纪70年代后期,由于计算机、电子通信的广泛使用, 现代密码学得到了空前的发展。 3.密码学基础 5

密码学的相关学科 密码学相关学科大致可以分为三个方面: 1.密码学(Cryptology)是研究信息系统安全保密的科学;(密码 (cipher)是指逐个字符或者逐位地进行变换,它不涉及信息 的语言结构) 2.密码编码学(Cryptography)主要研究对信息进行编码,实现 对信息的隐藏;(编码(code)则是指用一个词或符号来代替另 一个词) 3.密码分析学(Cryptanalytics)主要研究加密消息的破译或消息 的伪造。 3.密码学基础 6

3.密码学基础 6 密码学的相关学科 • 密码学相关学科大致可以分为三个方面: 1. 密码学(Cryptology)是研究信息系统安全保密的科学;(密码 (cipher)是指逐个字符或者逐位地进行变换,它不涉及信息 的语言结构) 2. 密码编码学(Cryptography)主要研究对信息进行编码,实现 对信息的隐藏;(编码(code)则是指用一个词或符号来代替另 一个词) 3. 密码分析学(Cryptanalytics)主要研究加密消息的破译或消息 的伪造

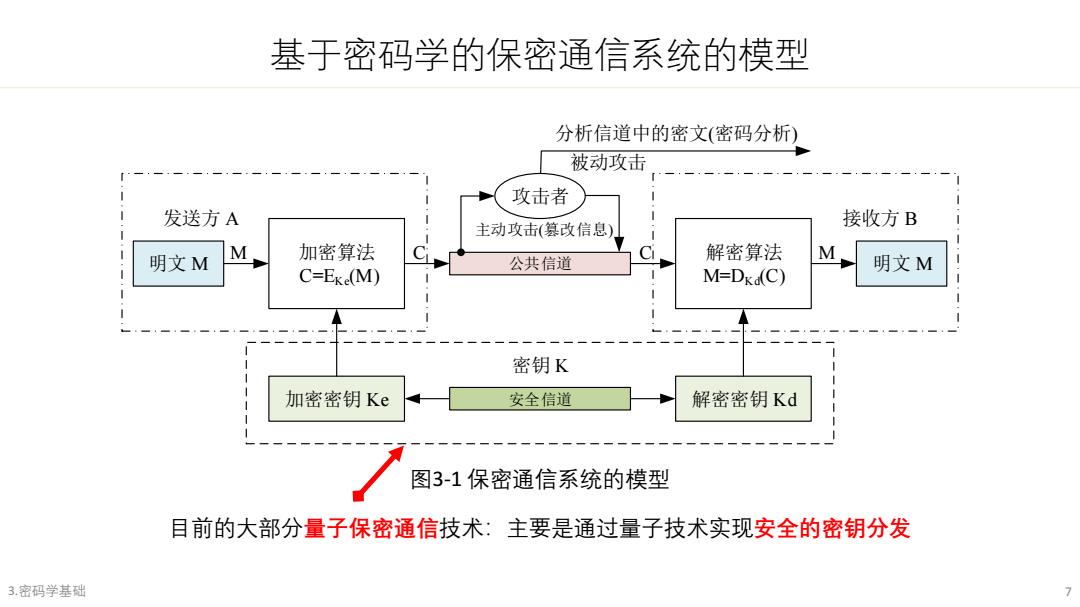

基于密码学的保密通信系统的模型 分析信道中的密文(密码分析) 被动攻击 攻击者 发送方A 接收方B 主动攻击(篡改信息)】 明文M M 加密算法 公共信道 解密算法 M M=Dkd(C) 明文M C=Eke(M) 密钥K 加密密钥Ke 安全信道 解密密钥Kd 图3-1保密通信系统的模型 目前的大部分量子保密通信技术:主要是通过量子技术实现安全的密钥分发 3.密码学基础

基于密码学的保密通信系统的模型 3.密码学基础 7 明文 M 加密算法 C=EK e(M) 公共信道 M C C 解密算法 M=DK d(C) 明文 M M 加密密钥 K e 安全信道 解密密钥 K d 密钥 K 发送方 A 接收方 B 分析信道中的密文(密码分析) 被动攻击 攻击者 主动攻击(篡改信息) 图3-1 保密通信系统的模型 目前的大部分量子保密通信技术:主要是通过量子技术实现安全的密钥分发

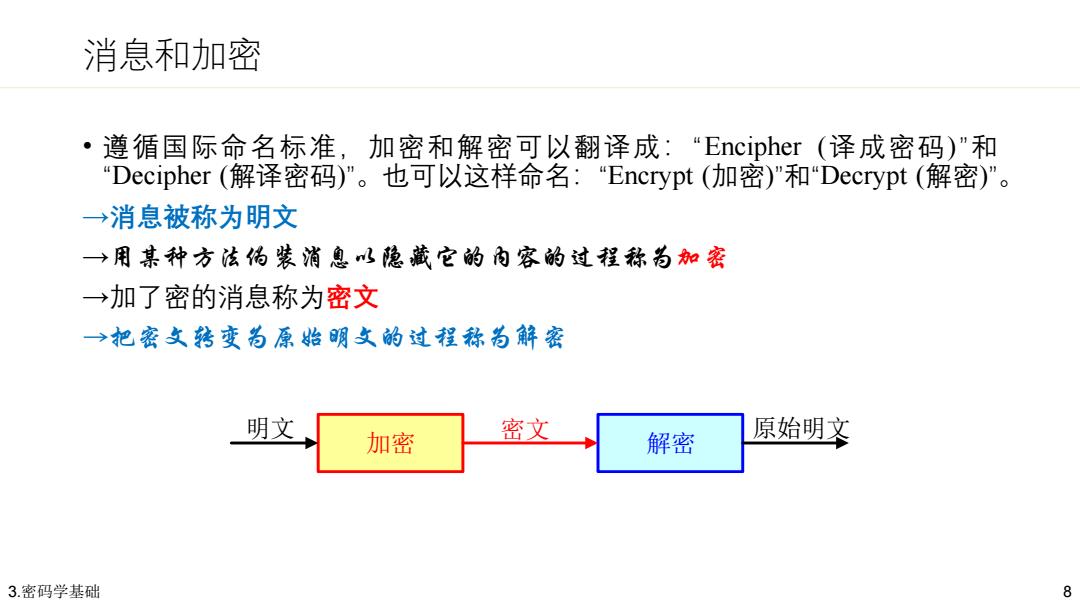

消息和加密 ·遵循国际命名标准,加密和解密可以翻译成:“Encipher(译成密码)"和 “Decipher(解译密码)"。也可以这样命名:“Encrypt(加密)"和“Decrypt(解密)”。 →消息被称为明文 →用某种方法伪装消息以隐藏它的内容的过程称为加密 →加了密的消息称为密文 →把蜜文转变为原始明文的过程称为解密 明文 加密 密文 解密 原始明文 3.密码学基础 8

3.密码学基础 8 消息和加密 • 遵循国际命名标准,加密和解密可以翻译成:“Encipher (译成密码)”和 “Decipher (解译密码)” 。也可以这样命名:“Encrypt (加密)”和“Decrypt (解密)” 。 →消息被称为明文 →用某种方法伪装消息以隐藏它的内容的过程称为加密 →加了密的消息称为密文 →把密文转变为原始明文的过程称为解密 加密 解密 明文 密文 原始明文

明文、密文 ·明文用M(Message,消息)或P(Plaintext,明文)表示,它可能是比特流、文 本文件、位图、数字化的语音流或者数字化的视频图像等。 密文用C(Cipher)表示,也是二进制数据,有时和M一样大,有时稍大。通 ● 过压缩和加密的结合,C有可能比P小些。 ·加密函数E作用于M得到密文C,用数学公式表示为: E(M)=C ·解密函数D作用于C产生M,用数学公式表示为: D(C)=M ·先加密、再解密,原始的明文将恢复出来,下式必须成立: D(E(M))=M 3.密码学基础 9

3.密码学基础 9 明文、密文 • 明文用M (Message,消息) 或P (Plaintext,明文)表示,它可能是比特流、文 本文件、位图、数字化的语音流或者数字化的视频图像等。 • 密文用C (Cipher) 表示,也是二进制数据,有时和M一样大,有时稍大。通 过压缩和加密的结合,C有可能比P小些。 • 加密函数E作用于M得到密文C,用数学公式表示为: E(M)=C • 解密函数D作用于C产生M,用数学公式表示为: D(C)=M • 先加密、再解密,原始的明文将恢复出来,下式必须成立: D( E(M) )=M

鉴别、完整性和抗抵赖性 除了提供机密性外,密码学需要提供三方面的功能:鉴别、完整 性和抗抵赖性。 ·鉴别:消息的接收者应该能够确认消息的来源;入侵者不可能伪 装成他人。 ·完整性:消息的接收者应该能够验证在传送过程中的消息没有被 修改;入侵者不可能用假消息代替合法消息。 ·抗抵赖性:发送消息者事后不可能虚假地否认他发送的消息。 3.密码学基础 10

3.密码学基础 10 鉴别、完整性和抗抵赖性 • 除了提供机密性外,密码学需要提供三方面的功能:鉴别、完整 性和抗抵赖性。 • 鉴别:消息的接收者应该能够确认消息的来源;入侵者不可能伪 装成他人。 • 完整性:消息的接收者应该能够验证在传送过程中的消息没有被 修改;入侵者不可能用假消息代替合法消息。 • 抗抵赖性:发送消息者事后不可能虚假地否认他发送的消息