第1章概慨述 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn 2022秋季,网络安全,课程编号:C0MP6216P

2022秋季,网络安全,课程编号:COMP6216P 第1章 概述 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn

课程教学大纲 ·本课程从网络攻防的角度,以专题的形式详细介绍网辂信息安全 的基本原理和技术。 ·主要内容包括:网络攻防概述、密码学及其应用、虚拟专用网 (IPsec)、防火墙、入侵检测、网络入侵、拒绝服务攻击、恶意 代码攻击,以及其他信息安全技术等内容。 ·本课程旨在提高学员的网络安全防护意识;通过网络攻防实践, 增强网络信息安全的实践能力。 1.概述 3

1.概述 3 课程教学大纲 • 本课程从网络攻防的角度,以专题的形式详细介绍网络信息安全 的基本原理和技术。 • 主要内容包括:网络攻防概述、密码学及其应用、虚拟专用网 (IPsec)、防火墙、入侵检测、网络入侵、拒绝服务攻击、恶意 代码攻击,以及其他信息安全技术等内容。 • 本课程旨在提高学员的网络安全防护意识;通过网络攻防实践, 增强网络信息安全的实践能力

课程主要内容 ·网络攻防三大关键技术 ·网络侦察:获取目标信息 ·网络攻击:抑制、入侵、控制 ·网络防护:防止被攻击 ·漏洞(vulnerability)分析与利用是核心 ·缓冲区溢出漏洞的利用(调试工具的使用) 1.概述 5

• 网络攻防三大关键技术 • 网络侦察:获取目标信息 • 网络攻击:抑制、入侵、控制 • 网络防护:防止被攻击 • 漏洞(vulnerability)分析与利用是核心 • 缓冲区溢出漏洞的利用(调试工具的使用) 1.概述 5 课程主要内容

教材及授课方式 ·参考教材 《网络信息安全》 曾凡平编著,机械工业出版社, 网络信息安全 2019年8月第1版第5次印刷 Network Information Security ·主要参考书 的凡平。喻西 《黑客大曝光》序列从书:(女去) 《网络安全概论》:(防护) 1 ·刘建伟, 毛剑,胡荣磊,电子工业出版社,2009 ·授课方式:多媒体教学+演示实验+实验 1.概述 6

1.概述 6 教材及授课方式 • 参考教材 《网络信息安全》 曾凡平编著,机械工业出版社, 2019年8月第1版第5次印刷 • 主要参考书 《黑客大曝光》序列从书: (攻击) 《网络安全概论》: (防护) • 刘建伟,毛剑,胡荣磊,电子工业出版社,2009 • 授课方式:多媒体教学 + 演示实验 + 实验

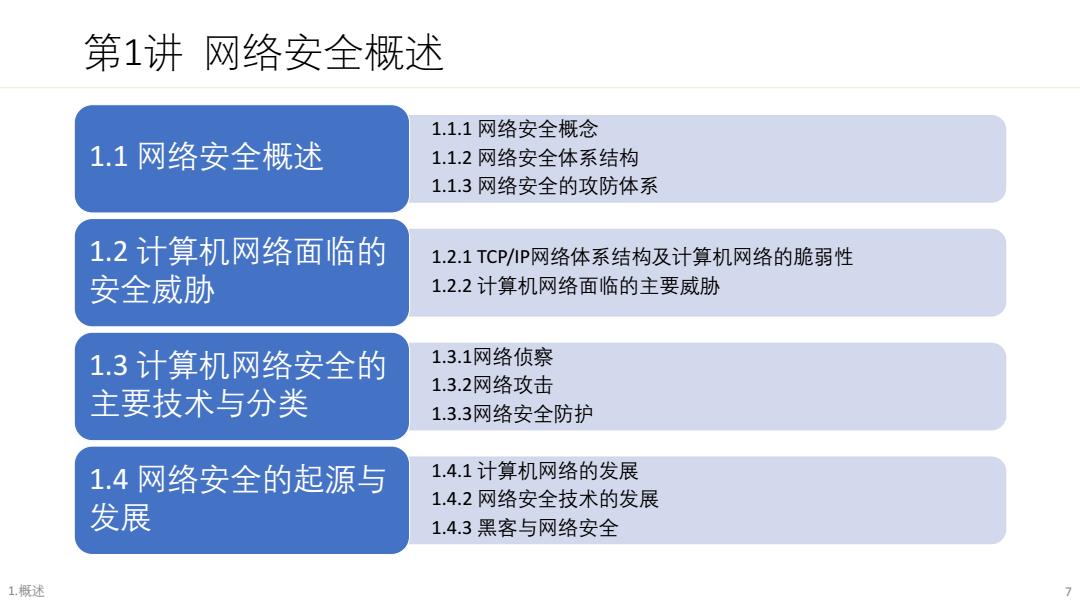

第1讲网络安全概述 1.1.1网络安全概念 1.1网络安全概述 1.1.2网络安全体系结构 1.1.3网络安全的攻防体系 1.2计算机网络面临的 1.2.1TCP/1P网络体系结构及计算机网络的脆弱性 安全威胁 1.2.2计算机网络面临的主要威胁 1.3计算机网络安全的 1.3.1网络侦察 1.3.2网络攻击 主要技术与分类 1.3.3网络安全防护 1.4网络安全的起源与 1.4.1计算机网络的发展 1.4.2网络安全技术的发展 发展 1.4.3黑客与网络安全 1概述

第1讲 网络安全概述 1.1.1 网络安全概念 1.1.2 网络安全体系结构 1.1.3 网络安全的攻防体系 1.1 网络安全概述 1.2.1 TCP/IP网络体系结构及计算机网络的脆弱性 1.2.2 计算机网络面临的主要威胁 1.2 计算机网络面临的 安全威胁 1.3.1网络侦察 1.3.2网络攻击 1.3.3网络安全防护 1.3 计算机网络安全的 主要技术与分类 1.4.1 计算机网络的发展 1.4.2 网络安全技术的发展 1.4.3 黑客与网络安全 1.4 网络安全的起源与 发展 1.概述 7

1.1网络安全概述 1.1.1网络安全概念 ·网络安全(network security)是指网络系统的硬件、软件及其系统 中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、 更改、泄露,系统连续可靠正常地运行,网辂服务不中断。 ·网络安全大体上可以分为信息系统(如主机、网络服务器)的安 全、网络边界的安全及网络通信的安全。 网络安全的目标是保护网络系统中信息的机密性、完整性、可用 性、不可抵赖性和可控性等安全属性。机密性、完整性、可用性 也称为信息安全的三要素。 1概述 8

1.1 网络安全概述 1.1.1 网络安全概念 • 网络安全(network security)是指网络系统的硬件、软件及其系统 中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、 更改、泄露,系统连续可靠正常地运行,网络服务不中断。 • 网络安全大体上可以分为信息系统(如主机、网络服务器)的安 全、网络边界的安全及网络通信的安全。 • 网络安全的目标是保护网络系统中信息的机密性、完整性、可用 性、不可抵赖性和可控性等安全属性。机密性、完整性、可用性 也称为信息安全的三要素。 1.概述 8

信息安全的三要素 ·机密性Confidentiality ·机密性(保密性)是指保证信息不能被非授权访问,即使非授 权用户得到信息也无法知晓信息内容,因而不能使用。 ·它的任务是确保信息不会被未授权的用户访问。通常通过访问 控制阻止非授权用户获得机密信息,通过加密变换阻止非授权 用户获知信息内容。 1.概述 9

信息安全的三要素 • 机密性Confidentiality • 机密性(保密性)是指保证信息不能被非授权访问,即使非授 权用户得到信息也无法知晓信息内容,因而不能使用。 • 它的任务是确保信息不会被未授权的用户访问。通常通过访问 控制阻止非授权用户获得机密信息,通过加密变换阻止非授权 用户获知信息内容。 1.概述 9

信息安全的三要素之:完整性Integrity ·完整性是指维护信息的一致性,即信息在生成、传输、存储和使 用过程中不应发生人为或非人为的非授权篡改。一般通过访问控 制阻止篡改行为,同时通过消息摘要算法来检验信息是否被篡改。 ·信息的完整性包括两个方面: (1)数据完整性:数据没有被(未授权)篡改或者损坏, (2)系统完整性:系统未被非法操纵,按既定的目标运行。 1.概述 10

信息安全的三要素之:完整性Integrity • 完整性是指维护信息的一致性,即信息在生成、传输、存储和使 用过程中不应发生人为或非人为的非授权篡改。一般通过访问控 制阻止篡改行为,同时通过消息摘要算法来检验信息是否被篡改。 • 信息的完整性包括两个方面: (1) 数据完整性:数据没有被(未授权)篡改或者损坏; (2) 系统完整性:系统未被非法操纵,按既定的目标运行。 1.概述 10

信息安全的三要素之:可用性Availability ·可用性是指保障信息资源随时可提供服务的能力特性,即授权用 户根据需要可以随时访问所需信息。 ·可用性是信息资源服务功能和性能可靠性的度量,涉及到物理、 网络、系统、数据、应用和用户等多方面的因素,是对信息网络 总体可靠性的要求。 1概述 11

信息安全的三要素之:可用性Availability • 可用性是指保障信息资源随时可提供服务的能力特性,即授权用 户根据需要可以随时访问所需信息。 • 可用性是信息资源服务功能和性能可靠性的度量,涉及到物理、 网络、系统、数据、应用和用户等多方面的因素,是对信息网络 总体可靠性的要求。 1.概述 11

不可抵赖性、真实性、可控性和可审查性 ·不可抵赖性 ·不可抵赖性是信息交互过程中,所有参与者不能否认曾经完成的操作或承诺的特性。 ·真实性 ·信息的真实性要求信息中所涉及的事务是客观存在的,信息的各个要素都真实且齐全, 信息的来源是真实可靠的。 可控性 ·信息的可控性是指对信息的传播及内容具有控制能力。也就是可以控制用户的信息流 向,对信息内容进行审查,对出现的安全问题提供调查和追踪手段。 ·可审查性 ·出现安全问题时提供依据与手段,它以可控性为基础。 ·保鲜性(新鲜性):也就是说信息必须是在其时效之内的,不能是过时的。新 鲜性对保证物联网的安全尤其重要。 1概述 12

不可抵赖性、真实性、可控性和可审查性 • 不可抵赖性 • 不可抵赖性是信息交互过程中,所有参与者不能否认曾经完成的操作或承诺的特性。 • 真实性 • 信息的真实性要求信息中所涉及的事务是客观存在的,信息的各个要素都真实且齐全, 信息的来源是真实可靠的。 • 可控性 • 信息的可控性是指对信息的传播及内容具有控制能力。也就是可以控制用户的信息流 向,对信息内容进行审查,对出现的安全问题提供调查和追踪手段。 • 可审查性 • 出现安全问题时提供依据与手段,它以可控性为基础。 • 保鲜性(新鲜性):也就是说信息必须是在其时效之内的,不能是过时的。新 鲜性对保证物联网的安全尤其重要。 1.概述 12