(2019春季1 课程编号:011184) © 信息安全导论 第2章密码技术 中国科学枝术大学曾凡平

信息安全导论 第2章 密码技术 中国科学技术大学 曾凡平 (2019春季 课程编号:011184)

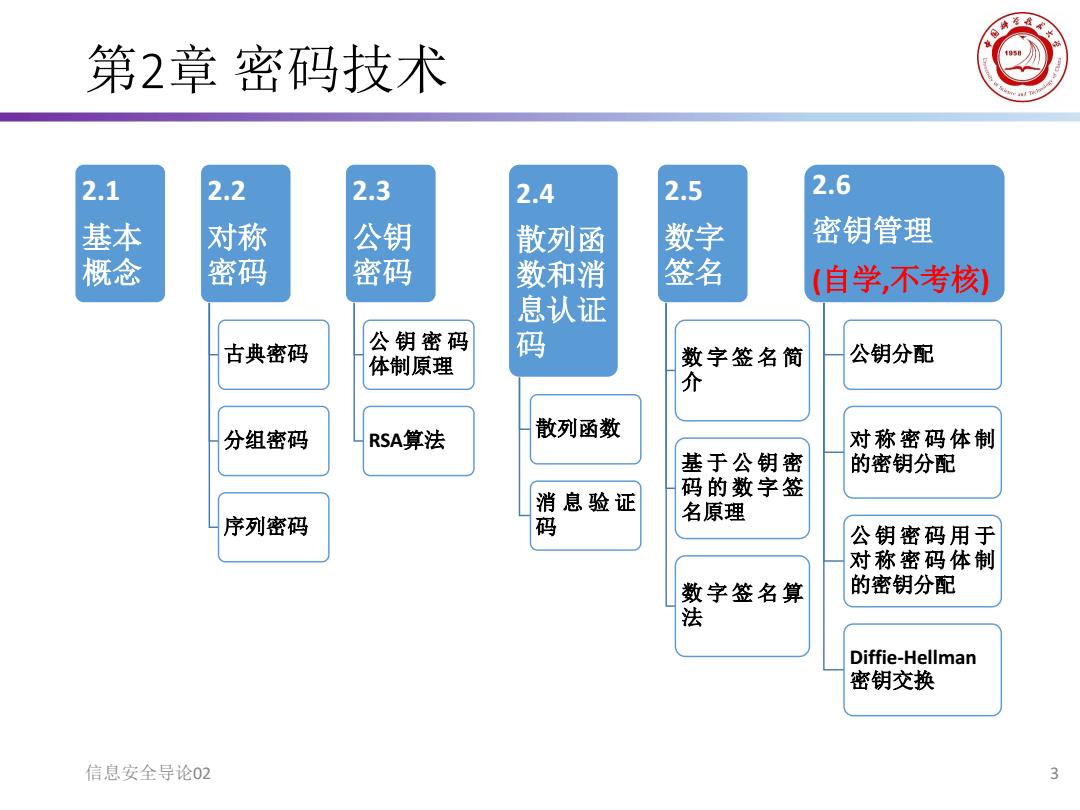

第2章密码技术 2.1 2.2 2.3 2.4 2.5 2.6 基 对称 公钥 散列函 数字 密钥管理 概念 密码 密码 数和消 签名 (自学,不考核刻 息认证 古典密码 公钥密码 码 体制原理 数字签名简 公钥分配 分 分组密码 RSA算法 散列函数 对称密码体制 基于公钥密 的密钥分配 码的数字签 消息验证 名原理 序列密码 码 公钥密码用于 对称密码体制 数字签名算 的密钥分配 法 Diffie-Hellman 密钥交换 信息安全导论02 3

第2章 密码技术 2.1 基本 概念 2.2 对称 密码 古典密码 分组密码 序列密码 2.3 公钥 密码 公 钥 密 码 体制原理 RSA算法 2.4 散列函 数和消 息认证 码 散列函数 消 息 验 证 码 2.5 数字 签名 数字签名简 介 基于公钥密 码的数字签 名原理 数字签名算 法 2.6 密钥管理 (自学,不考核) 公钥分配 对 称 密 码 体 制 的密钥分配 公 钥 密 码 用 于 对 称 密 码 体 制 的密钥分配 Diffie-Hellman 密钥交换 信息安全导论02 3

2.1基本概念 密码学=密码编码学+密码分析学 。 密码编码学:研究密码变化的客观规律,设计各 种加密方案,编制密码以保护信息安全的技术。 密码分析学(或密码破译学):在不知道任何加 密细节的条件下,分析、破译经过加密的消息以 获取信息的技术。 ·明文:原始的消息 ·密文:加密后的消息 信息安全导论02 4

2.1 基本概念 • 密码学=密码编码学+密码分析学 • 密码编码学:研究密码变化的客观规律,设计各 种加密方案,编制密码以保护信息安全的技术。 • 密码分析学(或密码破译学):在不知道任何加 密细节的条件下,分析、破译经过加密的消息以 获取信息的技术。 • 明文:原始的消息 • 密文:加密后的消息 信息安全导论02 4

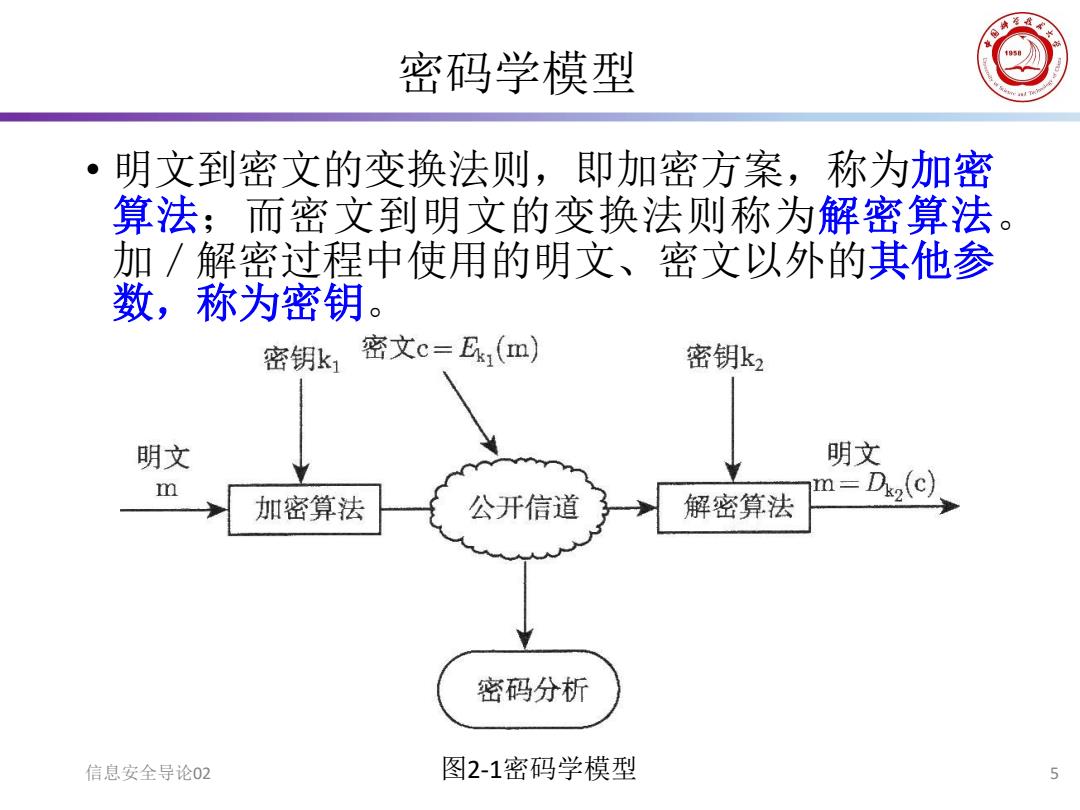

密码学模型 明文到密文的变换法则,即加密方案,称为加密 算法;而密文到明文的变换法则称为解密算法 加/解密过程中使用的明文、密文以外的其他参 数,称为密钥。 密钥k1 密文c=,(m) 密钥k2 明文 明文 m 加密算法 公开信道 解密算法 m=D2(c) 密码分析 信息安全导论02 图2-1密码学模型 5

密码学模型 信息安全导论02 5 • 明文到密文的变换法则,即加密方案,称为加密 算法;而密文到明文的变换法则称为解密算法。 加/解密过程中使用的明文、密文以外的其他参 数,称为密钥。 图2-1密码学模型

密码体制 密码体制:一个用于加解密并能够解决网络安全 中的机密性、完整性、可用性、可控性和真实性 等问题中的一个或几个的系统。 0¥ 密码体制可以定义为一个五元组(P,C,K,E,D) ·P称为明文空间,是所有可能的明文构成的集合: ·C称为密文空间,是所有可能的密文构成的集合: ·K称为密钥空间,是所有可能的密钥构成的集合: ·E和D分别表示加密算法和解密算法的集合,它们满 足: >对每一个k∈K,必然存在一个加密算法e∈E和一个 解密算法d∈D,使得对任意m∈P,恒有dk(ek(m)=m 信息安全导论02 6

密码体制 • 密码体制:一个用于加解密并能够解决网络安全 中的机密性、完整性、可用性、可控性和真实性 等问题中的一个或几个的系统。 • 密码体制可以定义为一个五元组(P, C, K, E, D) • P称为明文空间,是所有可能的明文构成的集合; • C称为密文空间,是所有可能的密文构成的集合; • K称为密钥空间,是所有可能的密钥构成的集合; • E和D分别表示加密算法和解密算法的集合,它们满 足: 对每一个k∈K,必然存在一个加密算法ek∈E和一个 解密算法dk∈D,使得对任意m∈P,恒有dk (ek (m))=m 信息安全导论02 6

2种密码体制:对称密码和非对称密码 对称密码体制也叫单钥密码体制或秘密密钥密 码体制:在对称密码体制中,加密和解密使用完 全相同的密钥,或者加密密钥和解密密钥彼此之 间非常容易推导。 。 非对称密码体制也称为公钥(公开密钥)密码 体制:在公钥密码体制中,加密和解密使用不同 的密钥,而且由其中一个推导另外一个是非常困 难的。这两个不同的密钥,往往其中一个是公开 的(公钥,用于加密),而另外一个保持秘密 性(私钥,用于解密) 信息安全导论02 7

2种密码体制:对称密码和非对称密码 • 对称密码体制也叫单钥密码体制或秘密密钥密 码体制:在对称密码体制中,加密和解密使用完 全相同的密钥,或者加密密钥和解密密钥彼此之 间非常容易推导。 • 非对称密码体制也称为公钥(公开密钥)密码 体制:在公钥密码体制中,加密和解密使用不同 的密钥,而且由其中一个推导另外一个是非常困 难的。这两个不同的密钥,往往其中一个是公开 的(公钥,用于加密),而另外一个保持秘密 性(私钥,用于解密)。 信息安全导论02 7

密码体制的安全性(无条件安全和计算上安全) 一个密码体制的安全性取决于所使用的密码算法 的强度 对一个密码体制来说,如果无论攻击者获得多少可使用 的密文,都不足以唯一地确定由该体制产生的密文所对 应的明文,则该密码体制是无条件安全的。除了一次一 密,其他所有的加密算法都不是无条件安全的。因此, 实际应用中的加密算法应该尽量满足以下标准: (1)破译密码的代价超出密文信息的价值。 (2)破译密码的时间超出密文信息的有效生命期。 ·满足了上述两条标准的加密体制是计算上安全的。 。 对一个计算上安全的密码体制,虽然理论上可以破译 但是由获得的密文以及某些明密文对来确定明文,却需 要付出巨大的代价,因而不能在希望的时间内或实际可 能的系裤下求出准确答案。 信息安全导论02 8

密码体制的安全性(无条件安全和计算上安全) • 一个密码体制的安全性取决于所使用的密码算法 的强度。 • 对一个密码体制来说,如果无论攻击者获得多少可使用 的密文,都不足以唯一地确定由该体制产生的密文所对 应的明文,则该密码体制是无条件安全的。除了一次一 密,其他所有的加密算法都不是无条件安全的。因此, 实际应用中的加密算法应该尽量满足以下标准: (1)破译密码的代价超出密文信息的价值。 (2)破译密码的时间超出密文信息的有效生命期。 • 满足了上述两条标准的加密体制是计算上安全的。 • 对一个计算上安全的密码体制,虽然理论上可以破译, 但是由获得的密文以及某些明密文对来确定明文,却需 要付出巨大的代价,因而不能在希望的时间内或实际可 能的条件下求出准确答案。 信息安全导论02 8

攻击密码体制的两种方法 (1)密码分析攻击:攻击依赖于加密/解密算法 的性质和明文的一般特征或某些明密文对。这种 攻击企图利用算法的特征来恢复出明文,或者推 导田使用的密销。 (2)穷举攻击:攻击者对一条密文尝试所有可能 的密钥,直到把它转化为可读的有意义的明文 攻击类型 密码分析者已知的信息 加密算法 唯密文攻击 要解密的密文 加密算法 已知明文攻击 要解密的密文 用(与待解的密文)同一密钥加密的一个或多个明密文对 加密算法 选择明文攻击 要解密的密文 分析者任意选择的明文,及对应的明文(与待解的密文使用同一密钥加密) 表P密码分析攻击 加密算法 选择密文攻击 要解密的密文 分析者有目的地选择的一些密文,以及对应的明文(与待解的密文使用同一密钥解密) 信息安全导论02 9

攻击密码体制的两种方法 信息安全导论02 9 • (1)密码分析攻击:攻击依赖于加密/解密算法 的性质和明文的一般特征或某些明密文对。这种 攻击企图利用算法的特征来恢复出明文,或者推 导出使用的密钥。 • (2)穷举攻击:攻击者对一条密文尝试所有可能 的密钥,直到把它转化为可读的有意义的明文。 表 2-1 密 码 分 析 攻 击

密码分析攻击的4种类型 (1)唯密文攻击:攻击者在仅已知密文的情况下, 企图对密文进行解密。这种攻击是最容易防范的, 因为攻击者拥有的信息量最少 。 ·(2)已知明文攻击:攻击者获得了一些密文信息 及其对应的明文,也可能知道某段明文信息的格 式等。比如,特定领域的消息往往有标准化的文 件头。 ·(3)选择明文攻击:攻击者可以选择某些他认为 对攻击有利的明文,并获取其相应的密文。如果 分析者能够通过某种方式,让发送方在发送的信 息中插入一段由他选择的信息,那么选择明文攻 击就有可能实现。 信息安全导论02 10

密码分析攻击的4种类型 • (1)唯密文攻击:攻击者在仅已知密文的情况下, 企图对密文进行解密。这种攻击是最容易防范的, 因为攻击者拥有的信息量最少。 • (2)已知明文攻击:攻击者获得了一些密文信息 及其对应的明文,也可能知道某段明文信息的格 式等。比如,特定领域的消息往往有标准化的文 件头。 • (3)选择明文攻击:攻击者可以选择某些他认为 对攻击有利的明文,并获取其相应的密文。如果 分析者能够通过某种方式,让发送方在发送的信 息中插入一段由他选择的信息,那么选择明文攻 击就有可能实现。 信息安全导论02 10

密码分析攻击的4种类型 (4)选择密文攻击:密码攻击者事先搜集一定数 量的密文,让这些密文透过被攻击的加密算法解 密,从而获得解密后的明文。 以上几种攻击的强度依次增强。如果一个密码体 制能够抵抗选择密文攻击,则它能抵抗其余三种 攻击。 。 使用计算机来对所有可能的密钥组合进行测试, 直到有一个合法的密钥能够把密文还原成明文, 这就是穷举攻击。平均来说,要获得成功必须尝 试所有可能密钥的一半。 信息安全导论02 11

密码分析攻击的4种类型 • (4)选择密文攻击:密码攻击者事先搜集一定数 量的密文,让这些密文透过被攻击的加密算法解 密,从而获得解密后的明文。 • 以上几种攻击的强度依次增强。如果一个密码体 制能够抵抗选择密文攻击,则它能抵抗其余三种 攻击。 • 使用计算机来对所有可能的密钥组合进行测试, 直到有一个合法的密钥能够把密文还原成明文, 这就是穷举攻击。平均来说,要获得成功必须尝 试所有可能密钥的一半。 信息安全导论02 11