(2019春季1 课程编号:011184) 中月料大首凡平illxenauste..cd证.cm 信息安全导论 曾凡平 219信安号论 第5章信息隐藏技术 中国科学技术大学曾凡平 billzeng@ustc.edu.cn

信息安全导论 第5章 信息隐藏技术 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn (2019春季 课程编号:011184)

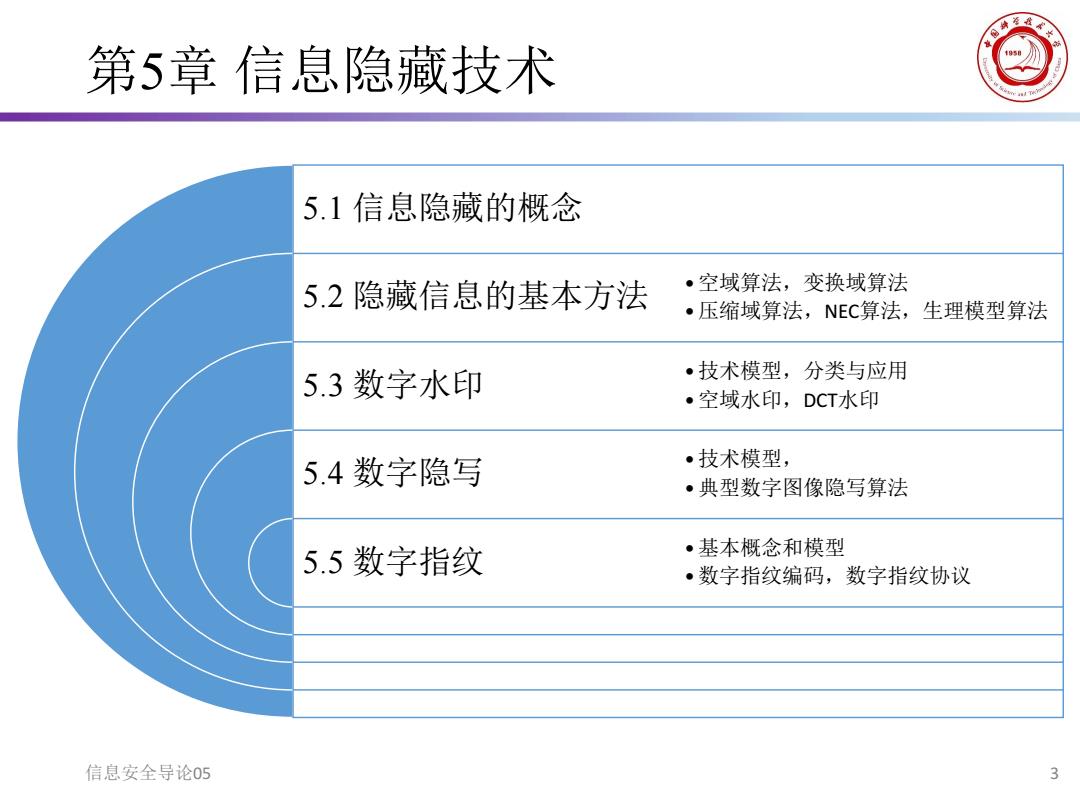

第5章信息隐藏技术 5.1信息隐藏的概念 5.2隐藏信息的基本方法 ·空域算法,变换域算法 ·压缩域算法,NEC算法,生理模型算法 5.3数字水印 ·技术模型,分类与应用 ·空域水印,DCT水印 5.4数字隐写 ·技术模型, ·典型数字图像隐写算法 5.5数字指纹 ·基本概念和模型 ·数字指纹编码,数字指纹协议 信息安全导论05 3

第5章 信息隐藏技术 信息安全导论05 3 5.1 信息隐藏的概念 5.2 隐藏信息的基本方法 5.3 数字水印 5.4 数字隐写 5.5 数字指纹 •空域算法,变换域算法 •压缩域算法,NEC算法,生理模型算法 •技术模型,分类与应用 •空域水印,DCT水印 •技术模型, •典型数字图像隐写算法 •基本概念和模型 •数字指纹编码,数字指纹协议

5.1信息隐藏的概念 信息隐藏是把一个待保护的秘密信息隐藏在另一个 称为载体的信息中,非授权者不知道这个普通的载 体信息中是否隐藏了其他的信息,而且即使知道也 难以提取或去除隐藏的信息。所用的载体可以是文 字、图像、声音及视频等。 现代信息隐藏是一种解决媒体信息安全的新方法, 通过把秘密信息永久地隐藏在可公开的媒体信息里 达到证实该媒体信息的所有权归属、验证数据完整 性或传递秘密信息的目的,从而为数字信息的安全 问题提供一种新的解决方法。 这里的安全有两方面的含义:一是可公开的媒体信 息在版权和使用权上的安全,二是秘密信息在传输 和存储中的安全。 信息安全导论05

5.1 信息隐藏的概念 • 信息隐藏是把一个待保护的秘密信息隐藏在另一个 称为载体的信息中,非授权者不知道这个普通的载 体信息中是否隐藏了其他的信息,而且即使知道也 难以提取或去除隐藏的信息。所用的载体可以是文 字、图像、声音及视频等。 • 现代信息隐藏是一种解决媒体信息安全的新方法, 通过把秘密信息永久地隐藏在可公开的媒体信息里, 达到证实该媒体信息的所有权归属、验证数据完整 性或传递秘密信息的目的,从而为数字信息的安全 问题提供一种新的解决方法。 • 这里的安全有两方面的含义:一是可公开的媒体信 息在版权和使用权上的安全,二是秘密信息在传输 和存储中的安全。 信息安全导论05 4

信息加密与信息隐藏的区别 信息加密是利用密钥把信息变换成密文,通过公 开信道传输。如果要使用这些受保护的信息,必 须有正确的解密密钥,没有密钥的非法用户无法 从密文中恢复原始信息,从而无法正确使用信息 换言之,信息加密通过密钥控制信息的使用权 从而隐藏秘密信息的内容,但没有隐藏秘密信 息的存在 而信息隐藏更进一步,它是把秘密信息隐藏于可 以公开的信息中,使攻击者难以知道秘密信息的 存在,从而掩盖通信过程中存在秘密信息的事 实。其主要目的并不是限制对信息的访问,而是 确保宿主信息中隐藏的秘密信息不被改变或消除, 从而在必要时提供有效的证明信息。 信息安全导论05 5

信息加密与信息隐藏的区别 • 信息加密是利用密钥把信息变换成密文,通过公 开信道传输。如果要使用这些受保护的信息,必 须有正确的解密密钥,没有密钥的非法用户无法 从密文中恢复原始信息,从而无法正确使用信息。 换言之,信息加密通过密钥控制信息的使用权, 从而隐藏秘密信息的内容,但没有隐藏秘密信 息的存在。 • 而信息隐藏更进一步,它是把秘密信息隐藏于可 以公开的信息中,使攻击者难以知道秘密信息的 存在,从而掩盖通信过程中存在秘密信息的事 实。其主要目的并不是限制对信息的访问,而是 确保宿主信息中隐藏的秘密信息不被改变或消除, 从而在必要时提供有效的证明信息。 信息安全导论05 5

信息隐藏技术的分类 1.按载体类型分类,有文本、图像、音频和视频的 信息隐藏技术。 2.按密钥分类,若嵌入和提取采用相同的密钥,则 称为私钥信息隐藏技术,否则称为公钥信息隐藏 技术。 3.按嵌入域分类,可分为空域(或时域)和变换域 方法。空间域替换方法处理是用待隐藏的信息替 换载体信息的冗余部分,而变换域方法处理是对 载体信息进行各种各样的变换后嵌入隐秘信息。 4.按检测是否需要载体信息参与分类,可分为非盲 检测算法和盲检测算法。非盲检测算法中隐秘信 息的检测需要原始载体的参与,而盲检测算法中 隐秘信息的检测不需要原始载体的参与。 信息安全导论05 6

信息隐藏技术的分类 1. 按载体类型分类,有文本、图像、音频和视频的 信息隐藏技术。 2. 按密钥分类,若嵌入和提取采用相同的密钥,则 称为私钥信息隐藏技术,否则称为公钥信息隐藏 技术。 3. 按嵌入域分类,可分为空域(或时域)和变换域 方法。空间域替换方法处理是用待隐藏的信息替 换载体信息的冗余部分,而变换域方法处理是对 载体信息进行各种各样的变换后嵌入隐秘信息。 4. 按检测是否需要载体信息参与分类,可分为非盲 检测算法和盲检测算法。非盲检测算法中隐秘信 息的检测需要原始载体的参与,而盲检测算法中 隐秘信息的检测不需要原始载体的参与。 信息安全导论05 6

5.按照保护对象分类 (1)隐写术:目的是在不引起任何怀疑的情况下 秘密传送消息,因此它的主要需求包括难以检 测和大容量。必须充分考虑到在公开信道中被检 测和干扰的可能性。隐写术是相对比较成熟的信 息隐藏技术。 (2)数字水印:它是指嵌在数字产品中的数字信 号,可以是图像、文字、符号、数字等一切可以 作为标识和标记的信息,其目的是进行版权保护 所有权证明、指纹(追踪发布多份拷贝)和完整 性保护等,因此,它的性能要求是鲁棒性和不可 感知性等。数字水印还可以根据应用领域不同而 划分为许多具体的分类,例如用于版权保护的鲁 棒性水印,用于保护数据完整性的脆弱性水印等 信息安全导论05

5. 按照保护对象分类 • (1)隐写术:目的是在不引起任何怀疑的情况下 秘密传送消息,因此它的主要需求包括难以检 测和大容量。必须充分考虑到在公开信道中被检 测和干扰的可能性。隐写术是相对比较成熟的信 息隐藏技术。 • (2)数字水印:它是指嵌在数字产品中的数字信 号,可以是图像、文字、符号、数字等一切可以 作为标识和标记的信息,其目的是进行版权保护、 所有权证明、指纹(追踪发布多份拷贝)和完整 性保护等,因此,它的性能要求是鲁棒性和不可 感知性等。数字水印还可以根据应用领域不同而 划分为许多具体的分类,例如用于版权保护的鲁 棒性水印,用于保护数据完整性的脆弱性水印等。 信息安全导论05 7

按照保护对象分类 (3)数据隐藏和数据嵌入:数据隐藏和数据嵌入通常 用在不同的上下文环境中,它们一般指隐写术,或 者指介于隐写术和水印之间的应用。在这些应用中 嵌入数据的存在是公开的,但不必要保护它们。例 如,嵌入的数据是辅助的信息和服务,它们可以是 公开得到的,与版权保护和存取控制等功能无关 (4)指纹和标签:这里指水印的特定用途。有关数字 产品的创作者和购买者的信息作为水印而嵌入。每 个水印都是一系列编码中唯一的一个编码,即水印 中的信息可以唯一地确定每一个数字产品的拷贝, 因此,称它们为指纹或者标签。 当前,比较活跃的信息隐藏技术主要有两个:隐写 术和数字水印。 信息安全导论05 8

按照保护对象分类 • (3)数据隐藏和数据嵌入:数据隐藏和数据嵌入通常 用在不同的上下文环境中,它们一般指隐写术,或 者指介于隐写术和水印之间的应用。在这些应用中 嵌入数据的存在是公开的,但不必要保护它们。例 如,嵌入的数据是辅助的信息和服务,它们可以是 公开得到的,与版权保护和存取控制等功能无关。 • (4)指纹和标签:这里指水印的特定用途。有关数字 产品的创作者和购买者的信息作为水印而嵌入。每 个水印都是一系列编码中唯一的一个编码,即水印 中的信息可以唯一地确定每一个数字产品的拷贝, 因此,称它们为指纹或者标签。 • 当前,比较活跃的信息隐藏技术主要有两个:隐写 术和数字水印。 信息安全导论05 8

成功的信息隐藏通常需要满足的技术要求 (1)透明性(invisibility)或不可感知性(imperceptibility)小:指 载体在隐藏信息前后没有明显的差别,除非使用特殊手 段,否则无法感知机密信息的存在。当然,个别场合也 需要可见水印。 (2)鲁棒性(robustness:指隐藏对象抗拒常用的信号处理 操作而带来的信息破坏能力,即常用的信号处理操作不 应该引起隐藏对象的信息丢失。这里的信号处理操作包 括滤波、有损压缩、打印、扫描、几何变换、D/A或A/D 转换等。 (3)安全性(security)小:指隐藏算法具有较强的抗恶意攻击 能力,即它必须能够承受一定程度的人为攻击而使嵌入 对象不被破坏。此外,与信息加密一样,信息隐藏技术 最终也需要把对信息的保护转化为对密钥的保护。因此, 密码学中对密钥的基本要求也适用于隐藏技术。 信息安全导论05 9

成功的信息隐藏通常需要满足的技术要求 • (1)透明性(invisibility)或不可感知性(imperceptibility):指 载体在隐藏信息前后没有明显的差别,除非使用特殊手 段,否则无法感知机密信息的存在。当然,个别场合也 需要可见水印。 • (2)鲁棒性(robustness):指隐藏对象抗拒常用的信号处理 操作而带来的信息破坏能力,即常用的信号处理操作不 应该引起隐藏对象的信息丢失。这里的信号处理操作包 括滤波、有损压缩、打印、扫描、几何变换、D/A或A/D 转换等。 • (3)安全性(security):指隐藏算法具有较强的抗恶意攻击 能力,即它必须能够承受一定程度的人为攻击而使嵌入 对象不被破坏。此外,与信息加密一样,信息隐藏技术 最终也需要把对信息的保护转化为对密钥的保护。因此, 密码学中对密钥的基本要求也适用于隐藏技术。 信息安全导论05 9

成功的信息隐藏通常需要满足的技术要求 (4)不可检测性(undetectability):指隐藏对象与载体对象 需要有一致的特性,例如,具有一致的噪声统计分布等, 以便使隐藏分析者无法判断隐藏对象中是否隐藏有嵌入 对象。 (5)自恢复性(self-comeback):经过某些操作或变换后, 可能会使隐藏对象产生较大的破坏。如果只从留下的片 断数据,仍能恢复嵌入信号,而且恢复过程不需要载体 信号,这就是所谓的自恢复性。当然,并不是所有场合 都需要自恢复性。 (6)嵌入强度(embedding strength)信息量):载体中应能 隐藏尽可能多的信息。在满足不可感知的条件下,隐藏 的信息越多,鲁棒性就越差。因此,在具体的隐藏系统 中,通常都会涉及不可感知性、鲁棒性和嵌入强度随三 者之间的折中。 信息安全导论05 10

成功的信息隐藏通常需要满足的技术要求 • (4)不可检测性(undetectability):指隐藏对象与载体对象 需要有一致的特性,例如,具有一致的噪声统计分布等, 以便使隐藏分析者无法判断隐藏对象中是否隐藏有嵌入 对象。 • (5)自恢复性(self-comeback):经过某些操作或变换后, 可能会使隐藏对象产生较大的破坏。如果只从留下的片 断数据,仍能恢复嵌入信号,而且恢复过程不需要载体 信号,这就是所谓的自恢复性。当然,并不是所有场合 都需要自恢复性。 • (6)嵌入强度((embedding strength)信息量):载体中应能 隐藏尽可能多的信息。在满足不可感知的条件下,隐藏 的信息越多,鲁棒性就越差。因此,在具体的隐藏系统 中,通常都会涉及不可感知性、鲁棒性和嵌入强度随三 者之间的折中。 信息安全导论05 10

5.2隐藏信息的基本方法 信息隐藏技术横跨了信号处理、数字通信、密码 学、模式识别等多个学科,各专业领域的研究者 均有独特的研究角度,使得近年来信息隐藏技术 研究取得了很大发展。 。 研究者们提出了很多算法,这些算法大多是在数 字图像上发展起来的,大多数算法也适用于数字 音频和视频 我们以基于图像载体的信息隐藏技术为例,介绍 几种典型算法。 信息安全导论05 11

5.2 隐藏信息的基本方法 • 信息隐藏技术横跨了信号处理、数字通信、密码 学、模式识别等多个学科,各专业领域的研究者 均有独特的研究角度,使得近年来信息隐藏技术 研究取得了很大发展。 • 研究者们提出了很多算法,这些算法大多是在数 字图像上发展起来的,大多数算法也适用于数字 音频和视频。 • 我们以基于图像载体的信息隐藏技术为例,介绍 几种典型算法。 信息安全导论05 11