(2019春季1 课程编号:011184) 信息安全导论 曾凡平 209信安号论 第6章主机系统安全枚术 中国科学技术大学曾凡平 billzeng@ustc.edu.cn

信息安全导论 第6章 主机系统安全技术 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn (2019春季 课程编号:011184)

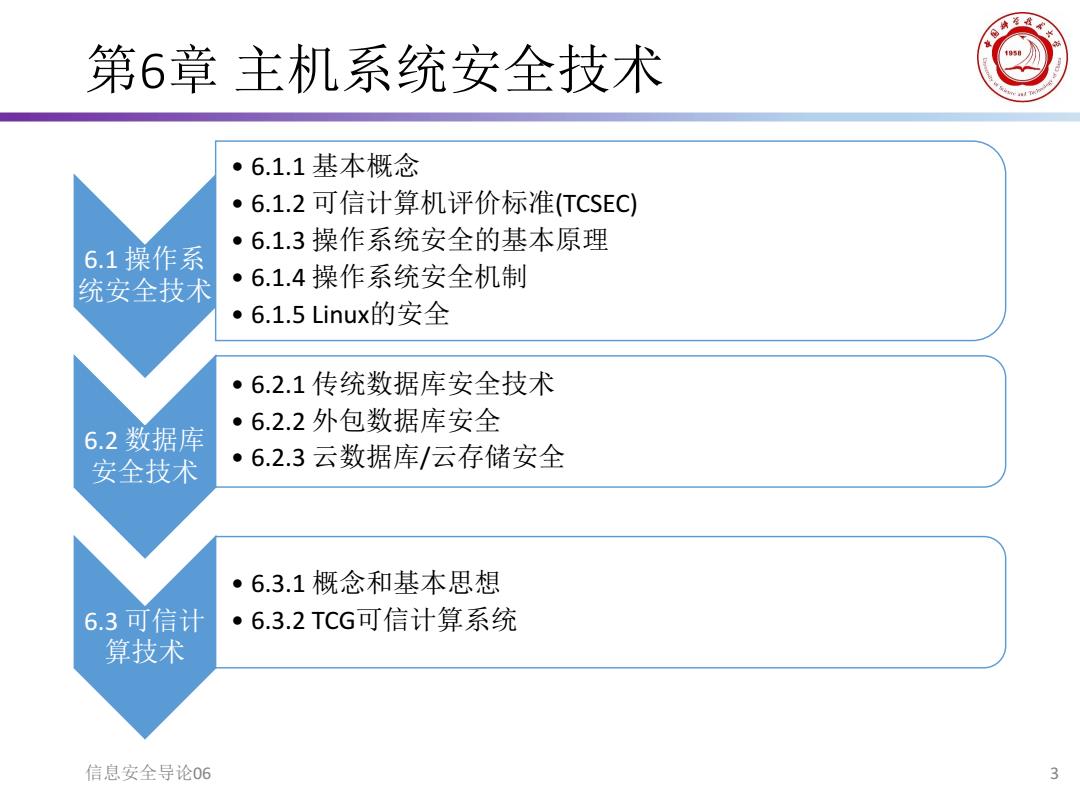

第6章主机系统安全技术 ·6.1.1基本概念 ·6.1.2可信计算机评价标准(TCSEC) 6.1.3操作系统安全的基本原理 6.1操作系 统安全技术 ·6.1.4操作系统安全机制 6.1.5 Linux的安全 ·6.2.1传统数据库安全技术 ·6.2.2外包数据库安全 6.2数据库 安全技术 ·6.2.3云数据库/云存储安全 ·6.3.1概念和基本思想 6.3可信计 ·6.3.2TcG可信计算系统 算技术 信息安全导论06 3

第6章 主机系统安全技术 6.1 操作系 统安全技术 • 6.1.1 基本概念 • 6.1.2 可信计算机评价标准(TCSEC) • 6.1.3 操作系统安全的基本原理 • 6.1.4 操作系统安全机制 • 6.1.5 Linux的安全 6.2 数据库 安全技术 • 6.2.1 传统数据库安全技术 • 6.2.2 外包数据库安全 • 6.2.3 云数据库/云存储安全 6.3 可信计 算技术 • 6.3.1 概念和基本思想 • 6.3.2 TCG可信计算系统 信息安全导论06 3

第6章操作系统安全技术 主机系统安全,即保证主机数据存储和处理的保 密性、完整性、可用性,其核心内容包括安全应 用交付系统、应用监管系统、操作系统安全增强 系统和运维安全管控系统等。 。 主机系统安全包括硬件、固件、系统软件的自身 安全,以及一系列附加的安全技术和安全管理措 施,从而建立一个完整的主机安全保护环境。 本章主要介绍操作系统安全、数据库安全技术和 可信计算技术。 信息安全导论06 4

第6章 操作系统安全技术 • 主机系统安全,即保证主机数据存储和处理的保 密性、完整性、可用性,其核心内容包括安全应 用交付系统、应用监管系统、操作系统安全增强 系统和运维安全管控系统等。 • 主机系统安全包括硬件、固件、系统软件的自身 安全,以及一系列附加的安全技术和安全管理措 施,从而建立一个完整的主机安全保护环境。 • 本章主要介绍操作系统安全、数据库安全技术和 可信计算技术。 信息安全导论06 4

6.1操作系统安全技术 6.1.1基本概念 计算机系统由硬件系统和软件系统组成,软件系统又可 以分为系统软件和应用软件,其中,系统软件主要由操 作系统、数据库系统等组成。因此,关于计算机系统的 安全可以划分为硬件安全、操作系统安全、数据库系统 安全、应用软件安全以及互联网时代的网络系统安全。 操作系统运行在硬件系统之上,为用户提供接口,用户 只能通过操作系统提供的接口来操作硬件,因此要保证 硬件的安全,就必须让操作系统提供安全的接口。数据 库系统、应用软件以及网络软件都运行在操作系统之上, 要保证的它们的安全性,除了依靠自身的安全性以外, 关键在于其底层操作系统的安全性。 操作系统安全是主机系统安全的核心。 信息安全导论06 5

6.1 操作系统安全技术 6.1.1 基本概念 • 计算机系统由硬件系统和软件系统组成,软件系统又可 以分为系统软件和应用软件,其中,系统软件主要由操 作系统、数据库系统等组成。因此,关于计算机系统的 安全可以划分为硬件安全、操作系统安全、数据库系统 安全、应用软件安全以及互联网时代的网络系统安全。 • 操作系统运行在硬件系统之上,为用户提供接口,用户 只能通过操作系统提供的接口来操作硬件,因此要保证 硬件的安全,就必须让操作系统提供安全的接口。数据 库系统、应用软件以及网络软件都运行在操作系统之上, 要保证的它们的安全性,除了依靠自身的安全性以外, 关键在于其底层操作系统的安全性。 • 操作系统安全是主机系统安全的核心。 信息安全导论06 5

安全操作系统 AT&T实验室的S.Bellovin博士曾经对美国 CERT(Computer Emergency Response Team)提供的安全报 告进行过分析,分析结果表明,大约50%的计算机网络 安全问题是由软件工程中产生的安全缺陷引起的,其中, 很多问题的根源都在操作系统的安全脆弱之中。因此, 操作系统安全是所有计算机系统安全的基石和关键。要 真正解决硬件系统、数据库系统、应用软件以及网络系 统的安全问题,就必须解决操作系统的安全问题。 所谓安全操作系统,是在传统操作系统的基础上实现了 一定安全技术的操作系统。它提供访问控制、最小特权 管理和安全审计等机制,采用各种安全策略模型,在系 统硬件和资源以及用户和应用程序之间进行符合预定义 安全策略的调用,限制对系统资源的非法访问和阻止黑 客对系统的入侵。 信息安全导论06 6

安全操作系统 • AT&T 实验室的 S.Bellovin 博士曾经对美国 CERT(Computer Emergency Response Team)提供的安全报 告进行过分析,分析结果表明,大约50%的计算机网络 安全问题是由软件工程中产生的安全缺陷引起的,其中, 很多问题的根源都在操作系统的安全脆弱之中。因此, 操作系统安全是所有计算机系统安全的基石和关键。要 真正解决硬件系统、数据库系统、应用软件以及网络系 统的安全问题,就必须解决操作系统的安全问题。 • 所谓安全操作系统,是在传统操作系统的基础上实现了 一定安全技术的操作系统。它提供访问控制、最小特权 管理和安全审计等机制,采用各种安全策略模型,在系 统硬件和资源以及用户和应用程序之间进行符合预定义 安全策略的调用,限制对系统资源的非法访问和阻止黑 客对系统的入侵。 信息安全导论06 6

6.1.2可信计算机评价标准(TCSEC) 如何评价一个操作系统是否是一个安全操作系统以 及达到了哪种程度的安全级别,需要 一个评价其安 全性和安全级别的标准。因此,制定安全评价标准 的目的在于对安全操作系统(也可以是其他类的安 全产品)进行评价。 可信计算机系统评价标准(trusted computer system evaluation criteria,TCSEC)于l983年由美国国防部 发布,是计算机系统安全评价的第一个正式标准 。 1985年美国国防部又发布了其修订版,从而成为公 认的计算机系统安全级别的划分标准。 TCSEC最初只是军用标准,后来延至民用领域。安 全产品在美国必须按照TCSEC的标准进行严格地测 试并颁发相应级别的证书,才能用于销售和使用。 信息安全导论06 7

6.1.2 可信计算机评价标准(TCSEC) • 如何评价一个操作系统是否是一个安全操作系统以 及达到了哪种程度的安全级别,需要一个评价其安 全性和安全级别的标准。因此,制定安全评价标准 的目的在于对安全操作系统(也可以是其他类的安 全产品)进行评价。 • 可信计算机系统评价标准(trusted computer system evaluation criteria,TCSEC)于1983年由美国国防部 发布,是计算机系统安全评价的第一个正式标准。 1985年美国国防部又发布了其修订版,从而成为公 认的计算机系统安全级别的划分标准。 • TCSEC最初只是军用标准,后来延至民用领域。安 全产品在美国必须按照TCSEC的标准进行严格地测 试并颁发相应级别的证书,才能用于销售和使用。 信息安全导论06 7

TCSEC6个规范性的安全要求 (1)计算机系统必须实施一种定义清晰明确的安全策略 。 即给定主体和客体,系统必须有一套定义好的策略来判 断该主体是否有权访问该客体。 ·(2)客体必须与其访问标签相关联,以标明其安全级别。 ·(3)主体在访问客体前必须通过严格的鉴别和认证。 (4)审计信息必须单独保存,并由专门人员负责。在可信 计算机系统中,与安全相关的事件被记录在审计日志中, 审计的开启尽可能不影响系统的整体性能。另外,审计 数据应该易于分析,并确保相应的数据不会被非法存取 和篡改。 (⑤)计算机系统必须能够独立评估用以实现上述(1)(4)的 软硬件机制本身的安全性。 (6)实现安全需求的可信机制自身必须受到保护,以避免 被篡改或削弱。 信息安全导论06 8

TCSEC 6个规范性的安全要求 • (1)计算机系统必须实施一种定义清晰明确的安全策略。 即给定主体和客体,系统必须有一套定义好的策略来判 断该主体是否有权访问该客体。 • (2)客体必须与其访问标签相关联,以标明其安全级别。 • (3)主体在访问客体前必须通过严格的鉴别和认证。 • (4)审计信息必须单独保存,并由专门人员负责。在可信 计算机系统中,与安全相关的事件被记录在审计日志中, 审计的开启尽可能不影响系统的整体性能。另外,审计 数据应该易于分析,并确保相应的数据不会被非法存取 和篡改。 • (5)计算机系统必须能够独立评估用以实现上述(1)~(4)的 软硬件机制本身的安全性。 • (6)实现安全需求的可信机制自身必须受到保护,以避免 被篡改或削弱。 信息安全导论06 8

TCSEC的4个等级、7个级别 1)D类安全等级 ·D类安全等级只包含一个级别一D级。D1级的安 全等级最低,并且未通过评测,系统不可信任, 对硬件来说也没有任何保护,操作系统很容易受 到损害,不提供身份验证和访问控制等机制。 所有不满足任何较高安全可信性的系统都可以归 入D1级,D1系统最普通的形式是本地操作系统, 如MS-DOS等,D1系统只为文件和用户提供安全 保护。 ·最初的Windows系统(95、98)就是D1级系统。 信息安全导论06 9

TCSEC的4个等级、7个级别 1) D类安全等级 • D类安全等级只包含一个级别—D级。D1级的安 全等级最低,并且未通过评测,系统不可信任, 对硬件来说也没有任何保护,操作系统很容易受 到损害,不提供身份验证和访问控制等机制。 • 所有不满足任何较高安全可信性的系统都可以归 入D1级,D1系统最普通的形式是本地操作系统, 如MS-DOS等,D1系统只为文件和用户提供安全 保护。 • 最初的Windows系统(95、98)就是D1级系统。 信息安全导论06 9

w》 2)C类安全等级 该类为自主保护类,能够为用户的行动和责任提供 审计机制 C1(自主安全保护):C1级的系统对硬件来说提供 了某种保护。用户必须通过身份验证才能访问系统, 并且通过用户的标识和鉴别来确定用户对客体的访 问权限,但对系统管理员则没有这个限制,.因而, 很容易会由于系统管理员的误操作而导致诸多的安 全问题 C2(受控存取保护):C2级的系统具有C1级系统的所 有安全特征,此外,C2级具有DAC机制以及审计机 制。基于许可权限和身份验证的DAC机制限制了主 体执行某些命令或访问某些客体的能力。在这种安 姜攀关的辇森菜角許机制跟踪铠、所有写桊统 信息安全导论06 10

2)C类安全等级 • 该类为自主保护类,能够为用户的行动和责任提供 审计机制。 • C1(自主安全保护):C1级的系统对硬件来说提供 了某种保护。用户必须通过身份验证才能访问系统, 并且通过用户的标识和鉴别来确定用户对客体的访 问权限,但对系统管理员则没有这个限制,因而, 很容易会由于系统管理员的误操作而导致诸多的安 全问题。 • C2(受控存取保护):C2级的系统具有C1级系统的所 有安全特征,此外,C2级具有 DAC机制以及审计机 制。基于许可权限和身份验证的DAC机制限制了主 体执行某些命令或访问某些客体的能力。在这种安 全级别下,系统采用审计机制跟踪记录所有与系统 安全有关的事件。 信息安全导论06 10

3)B类安全等级 该类为强制保护类。B类级别的系统建立了敏感 度标签并维护其完整性,实施强制访问控制机制。 B类安全等级可分为B1、B2和B3三个子级别。 Bl(标签安全保护,labelled security protection): B1级要求具有C2级的所有安全特征,并具有强 制访问控制MAC)机制。 ·B1级系统满足如下要求: ·(1)系统对每个客体或主体都进行敏感度标记。 (2)系统使用敏感度标记作为所有强制访问控制 的基础。 ·(3)系统在把非标记的客体或主体对象导入系统 前必须标记它们。 信息安全导论06 11

3)B类安全等级 • 该类为强制保护类。B类级别的系统建立了敏感 度标签并维护其完整性,实施强制访问控制机制。 B类安全等级可分为B1、B2和B3三个子级别。 • B1(标签安全保护,labelled security protection): B1级要求具有C2级的所有安全特征,并具有强 制访问控制(MAC)机制。 • B1级系统满足如下要求: • (1)系统对每个客体或主体都进行敏感度标记。 • (2)系统使用敏感度标记作为所有强制访问控制 的基础。 • (3)系统在把非标记的客体或主体对象导入系统 前必须标记它们。 信息安全导论06 11