正在加载图片...

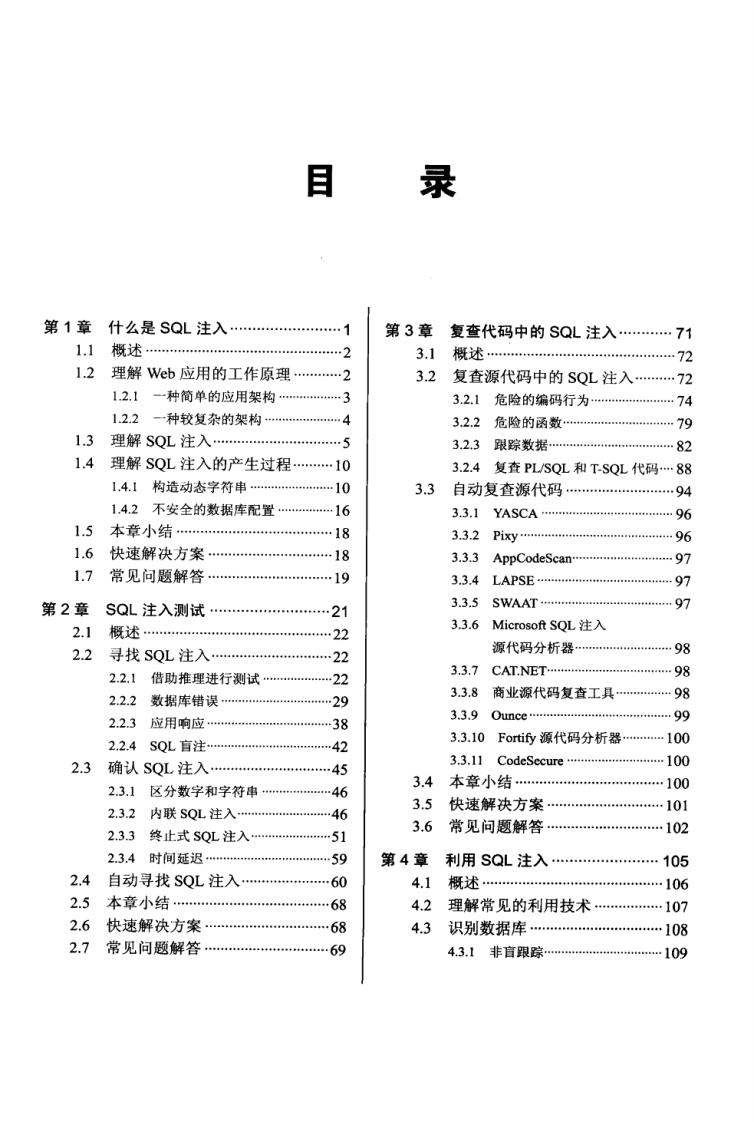

目 录 第1章什么是SQL注入 第3章复查代码中的SQL注入……71 1.1概述…… 3.1概述 ……72 1.2理解Web应用的工作原理……2 3.2复查源代码中的SQL注入……72 1.2.1一种简单的应用架构……3 3.2.1危险的编码行为……74 1.2.2一种较复杂的架构-……4 3.2.2危险的函数……79 1.3理解SQL注入……5 3.2.3跟踪数据……82 1.4理解SQL注入的产生过程……10 3.2.4复查PL/SQL和T-SQL代码…88 1.4.1构造动态字符串……10 3.3自动复查源代码……94 1.4.2不安全的数据库配置……16 3.3.1 YASCA……96 1.5本章小结……18 3.3.2 Pixy 96 1.6快速解决方案……18 3.3.3 AppCodeSca.........................7 1.7常见问题解答……19 3.3.4 LAPSE-….97 第2章SQL注入测试……21 3.3.5 SWAAT-…97 2.1概述 3.3.6 Microsoft SQL注入 ……22 2.2寻找SQL注入……22 源代码分析器……98 2.2.1借助推理进行测试……22 3.3.7 CAT.NET…98 2.2.2数据库错误……29 3.3.8 商业源代码复查工具……98 2.2.3应用响应……38 3.3.9 Ounce……99 2.2.4SQL盲注……-42 3.3.10 Fortify源代码分析器……100 2.3确认SQL注入……45 3.3.11 CodeSecure……100 3.4本章小结……100 2.3.1区分数字和字符串……46 3.5 2.3.2内联SQL注入……46 快速解决方案……101 2.3.3终止式SQL注入……51 3.6常见问题解答……102 2.3.4时间延迟……59 第4章利用SQL注入……105 2.4自动寻找SQL注入……60 4.1概述 ……106 2.5本章小结……68 4.2理解常见的利用技术……107 2.6快速解决方案……68 4.3识别数据库……108 2.7常见问题解答……69 4.3.1非盲跟踪……109