正在加载图片...

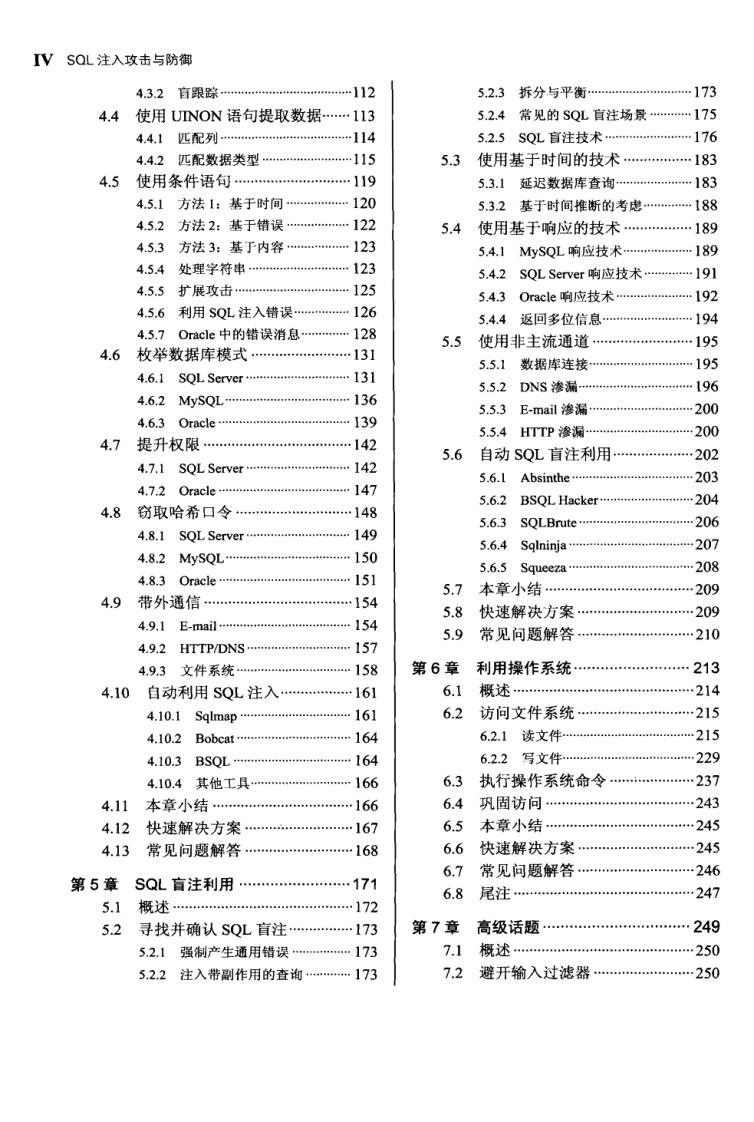

IV SQL注入攻击与防御 4.3.2育跟踪… …112 5.2.3拆分与平衡……173 4.4使用UINON语句提取数据……113 5.2.4常见的SQL盲注场景……175 4.4.1匹配列……114 5.2.5SQL盲注技术……176 4.4.2匹配数据类型……115 5.3使用基于时间的技术……183 4.5使用条件语句 ….…-119 5.3.1延迟数据库查询……183 4.5.1方法1:基于时间……120 5.3.2基于时间推断的考虑……188 4.5.2方法2:基于错误……122 5.4使用基于响应的技术……189 4.53方法3:基于内容…………123 5.4.1 MySQL响应技术……189 4.5.4处理字符串-……123 5.4.2 SQL Server响应技术…191 4.5.5扩展攻击……125 5.4.3 Oracle响应技术……192 4.5.6利用SQL注入错误……126 5.4.4返回多位信息……194 4.5.7 Oracle中的错误消息…128 5.5使用非主流通道……195 4.6枚举数据库模式……131 5.5.1数据库连接……195 4.6.1 SQL Server…131 5.5.2DNS渗漏-.…196 4.6.2 MySQL-136 5.5.3E-mail渗漏……200 4.6.3 Oracle……139 5.5.4HTTP渗漏……200 4.7提升权限……142 5.6自动SQL盲注利用…202 4.7.1 SQL Server…142 5.6.1 Absinth..............................203 4.7.2 Oracle…147 5.6.2 BSQL Hacker.......................204 4.8窃取哈希口令……148 5.6.3 SQLBrute............................206 4.8.1 SQL Server……149 5.6.4 Sqlninja…207 4.8.2 MySQL…150 5.6.5 Squeeza…208 4.8.3 Oracle…151 5.7本章小结……209 4.9带外通信……154 5.8快速解决方案……209 4.9.1E-mail……154 5.9常见问题解答……210 4.9.2 HTTP/DN..........................157 4.9.3文件系统……158 第6章利用操作系统……213 4.10自动利用SOL注入……161 6.1概述… ……214 4.10.1 Sqlmap161 6.2访问文件系统……215 4.10.2 Bobcat……164 6.2.1读文件……215 4.10.3BSQL-…164 6.2.2写文件……229 4.10.4其他工具……166 6.3执行操作系统命令………237 4.11本章小结……166 6.4巩固访问 ++ .………-243 4.12快速解决方案……167 6.5本章小结 ………245 4.13常见问题解答……168 6.6快速解决方案……245 6.7常见问题解答……246 第5章SQL盲注利用……171 6.8尾注……247 5.1概述 ……172 5.2寻找并确认SQL盲注……173 第7章高级话题……249 5.2.1强制产生通用错误……173 7.1概述…250 5.2.2注入带副作用的查询……173 7.2避开输入过滤器……250