目录 实验三网络安全应用-常用网络安全命令3 一、实验目的. 3 二、实验环境 .3 三、实验内容3 四、实验步骤 3 任务一、Ping程序的使用 3 任务二、Tracert的使用. .6 任务三、 Netstat命令 .6 任务四、Fport程序 .7 实验结果与分析: .8 218

2 / 8 目录 实验三 网络安全应用-常用网络安全命令 . 3 一、实验目的. 3 二、实验环境. 3 三、实验内容. 3 四、实验步骤. 3 任务一、 Ping 程序的使用 . 3 任务二、 Tracert 的使用. 6 任务三、 Netstat 命令. 6 任务四、 Fport 程序 . 7 实验结果与分析:. 8

实验三网络安全应用-一常用网络安全命令 实验日期:2015年4月21日 实验成绩: 一、实验目的 (1)用网络命令了解本机安全状态 (2)用网络命令进行网络情况分析 (3)为后面的网络安全应用实验和系统安全实验奠定基础。 (4)掌握ping程序、Tracert程序、Netstate程序、Fport程序来了解本机和所在网络 安全状况的方法。 二、实验环境 能够连通网络的硬件PC机一台。 操作系统Windows XP专业版。 三、实验内容 (1)pig程序可用来测试一个主机是否处于活动状态、到达时间等。 (②)黑客可以通过ping指令,利用TTL(Time-to-Lve,活动时间)值鉴别操作系统的类型 判断目标主机的类型,为了防止黑客通过该方法判断目标主机类型,可以通过修改注册表相 关选项来改变TTL值。 (3)Tracert程序可以用来获取到达某一主机经过的网络及路由器列表。该程序可以直接 通过命令行来完成。 (④)Netstat程序可以用来获取到达某一主机经过的网络及路由器列表。 (5)**Fport 四、实验步骤 任务一、Ping程序的使用 pING(Packet Internet Grope),因特网包探索器,用于测试网络连接量的程序。Ping发送 个ICMP回声请求消息给目的地并报告是否收到所希望的1CMP回声应答。 它是用来检查网络是否通畅或者网络连接速度的命令。作为一个生活在网络上的管理员 318

3 / 8 实验三 网络安全应用-常用网络安全命令 实验日期:_2015_年_4_月_21_日 实验成绩:_ 一、实验目的 (1)用网络命令了解本机安全状态 (2)用网络命令进行网络情况分析 (3)为后面的网络安全应用实验和系统安全实验奠定基础。 (4)掌握 Ping 程序、Tracert 程序、Netstate 程序、Fport 程序来了解本机和所在网络 安全状况的方法。 二、实验环境 能够连通网络的硬件 PC 机一台。 操作系统 Windows XP 专业版。 三、实验内容 (1) ping 程序可用来测试一个主机是否处于活动状态、到达时间等。 (2) 黑客可以通过 ping 指令,利用 TTL(Time-to-Live,活动时间)值鉴别操作系统的类型、 判断目标主机的类型,为了防止黑客通过该方法判断目标主机类型,可以通过修改注册表相 关选项来改变 TTL 值。 (3) Tracert 程序可以用来获取到达某一主机经过的网络及路由器列表。该程序可以直接 通过命令行来完成。 (4) Netstat 程序可以用来获取到达某一主机经过的网络及路由器列表。 (5) ** Fport 四、实验步骤 任务一、 Ping 程序的使用 PING (Packet Internet Grope),因特网包探索器,用于测试网络连接量的程序。Ping 发送 一个 ICMP 回声请求消息给目的地并报告是否收到所希望的 ICMP 回声应答。 它是用来检查网络是否通畅或者网络连接速度的命令。作为一个生活在网络上的管理员

或者黑客米说,pig命令是第一个必须掌握的Dos命令,它所利用的原理是这样的:网络 上的机器都有唯一确定的P地址,我们给目标P地址发送一个数据包,对方就要返回一个 同样大小的数据包,根据返回的数据包我们可以确定目标主机的存在,可以初步判断目标主 机的操作系统等。 1.使用Ping命令来验证连通性 开始 一运行-一cmd 键入ping,回车,显示所有的命令符 参数 描述 号 1 t ping指定的计算机直到中断。 2 将地址解析为计算机名。 3 -n count 发送count指定的ECHO数据包数。默认值为4。 -I length 发送包含由length指定的数据量的ECHo数据包。默认为32 字节:最大值是65,527. 5 f 在数据包中发送“不要分段”标志。数据包就不会被路由上的网 关分段。 6 itdl 将“生存时间”字段设置为指定的值。 7 -vtos 将“服务类型”字段设置为tos指定的值。 -r count 在“记录路由”字段中记录传出和返回数据包的路由。count可 以指定最少1台,最多9台计算机。 9 -s count 指定count指定的跃点数的时间戳。 -j computer-list 利用computer-ist指定的计算机列表路由数据包。连续计算机可 以被中间网关分隔(路由稀疏源)P允许的最大数量为9。 11-k computer-list 利用computer-ist指定的计算机列表路由数据包。连续计算机不 能被中间网关分隔(路由严格源)P允许的最大数量为9。 12-wtimeout 指定超时间隔,单位为毫秒。 13destination-list 指定要ping的远程计算机 Ping对方主机名或P地址,如果联通,则返回信息。 4/8

4 / 8 或者黑客来说,ping 命令是第一个必须掌握的 DOS 命令,它所利用的原理是这样的:网络 上的机器都有唯一确定的 IP 地址,我们给目标 IP 地址发送一个数据包,对方就要返回一个 同样大小的数据包,根据返回的数据包我们可以确定目标主机的存在,可以初步判断目标主 机的操作系统等。 1.使用 Ping 命令来验证连通性 开始——运行——cmd 键入 ping ,回车,显示所有的命令符 编 号 参数 描述 1 -t Ping 指定的计算机直到中断。 2 -a 将地址解析为计算机名。 3 -n count 发送 count 指定的 ECHO 数据包数。默认值为 4。 4 -l length 发送包含由 length 指定的数据量的 ECHO 数据包。默认为 32 字节;最大值是 65,527。 5 -f 在数据包中发送“不要分段”标志。数据包就不会被路由上的网 关分段。 6 -i ttl 将“生存时间”字段设置为 ttl 指定的值。 7 -v tos 将“服务类型”字段设置为 tos 指定的值。 8 -r count 在“记录路由”字段中记录传出和返回数据包的路由。count 可 以指定最少 1 台,最多 9 台计算机。 9 -s count 指定 count 指定的跃点数的时间戳。 10 -j computer-list 利用 computer-list 指定的计算机列表路由数据包。连续计算机可 以被中间网关分隔(路由稀疏源)IP 允许的最大数量为 9。 11 -k computer-list 利用 computer-list 指定的计算机列表路由数据包。连续计算机不 能被中间网关分隔(路由严格源)IP 允许的最大数量为 9。 12 -w timeout 指定超时间隔,单位为毫秒。 13 destination-list 指定要 ping 的远程计算机。 Ping 对方主机名或 IP 地址,如果联通,则返回信息

CD05\yte32八c4e :Docunents and SettingsAdninistrator>ping 192.168.1.1 inging 192.168.1.1 with 32 bytes of data: n192.168.1.1:。 tine 2.利用TL返回值查看操作系统类型 不同的操作系统的TTL值是不相同的。默认情况下,iux系统的TT值为64或255, Windows NT/20o0/XP系统的TTL值为128,Windows98系统的TTL值为32,UNIX主机的TTL 值为255。 3。通过注册表修改主机TT1值,来隐藏主机的操作系统类型。 通过修改注册表可人为设定主机的TT值,这样入侵者就无法根据Tm值来判断主机类 型了。 点击“开始→运行”,在“运行”对话框中输入“regedit”命令并回车,弹出“注册表 编辑器”对话框,展开“HKEY _LOCAL_MACHINE的子键 SystemlCurrentControlSet\Services\Tcpip\Parameters”,新建一个双字节项。 在健的名称中输入“DefaultTTL”,然后双击该健名,选择“基数”区域中的“十进制 单选项,在“数值数据”文本框中输入125。 重新启动机器即可。 518

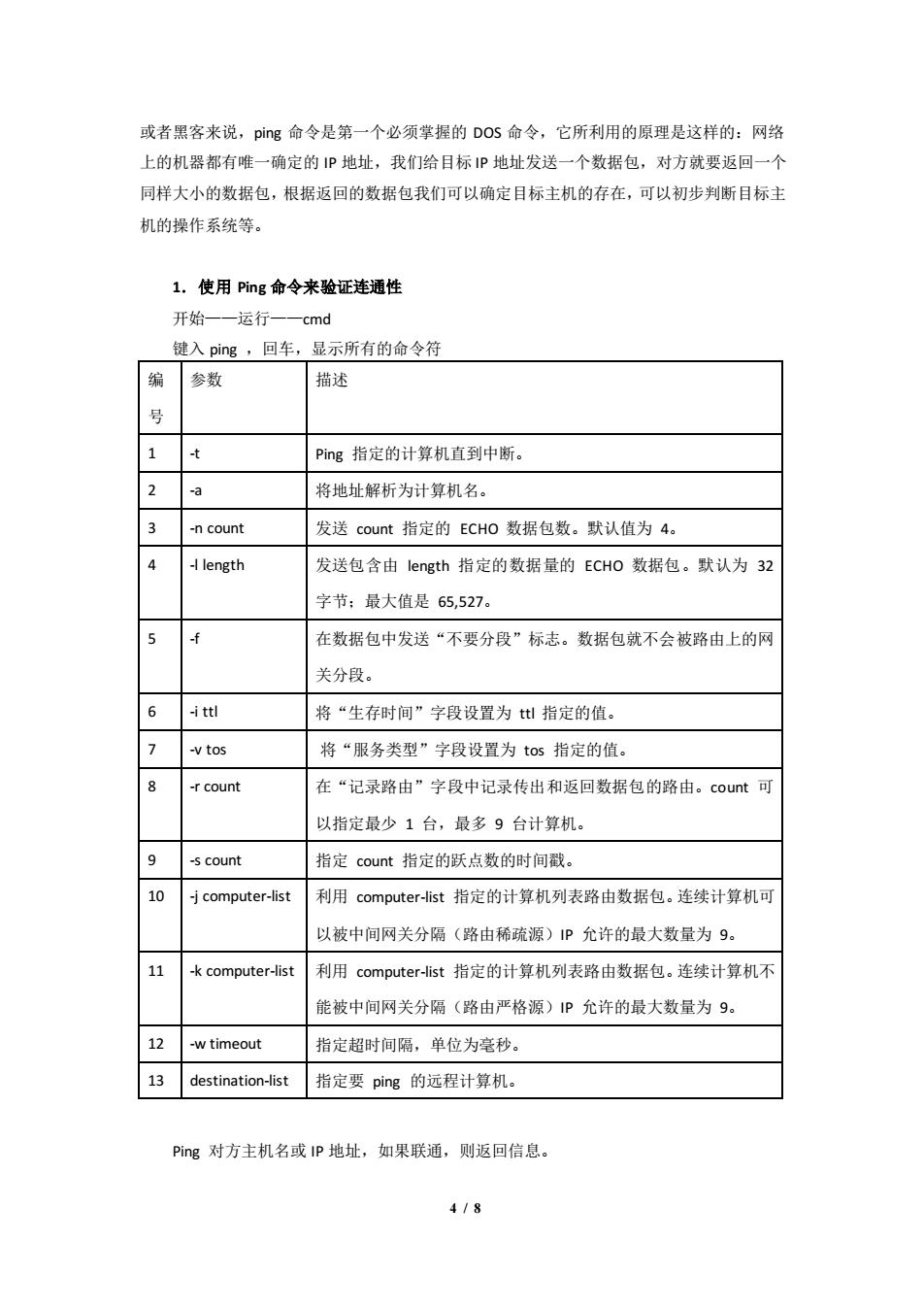

5 / 8 2.利用 TTL 返回值查看操作系统类型 不同的操作系统的 TTL 值是不相同的。默认情况下,Linux 系统的 TTL 值为 64 或 255, Windows NT/2000/XP 系统的 TTL 值为 128,Windows 98 系统的 TTL 值为 32,UNIX 主机的 TTL 值为 255。 3.通过注册表修改主机 TTL 值,来隐藏主机的操作系统类型。 通过修改注册表可人为设定主机的 TTL 值,这样入侵者就无法根据 TTL 值来判断主机类 型了。 点击“开始→运行”,在“运行”对话框中输入“regedit”命令并回车,弹出“注册表 编 辑 器 ” 对 话 框 , 展 开 “ HKEY_LOCAL_MACHINE 的子键 System\CurrentControlSet\Services\Tcpip\Parameters”,新建一个双字节项。 在键的名称中输入“DefaultTTL”,然后双击该键名,选择“基数”区域中的“十进制” 单选项 ,在“数值数据”文本框中输入 125。 重新启动机器即可

任务二、Tracert的使用 Tracert(跟踪路由)是路由跟踪实用程序,用于确定P数据报访问目标所采取的路径。 Tracert命令用IP生存时间(TT)字段和ICMP错误消息来确定从一个主机到网络上其它 主机的路由。 国C:WD0S\system32八cad.exe crosoft Corp Documents and Settings Administrator>tracert age:tracert【-d】【-h naximum_hops】【-j host-list】【-w timeout】target_name Do not resolve addresses to hostnanes t-lishops er of 8七0 r target t1 w tineout Vait tineout milliseconds for each reply. unents and Settings\Administrator> 任务三、Netstat命令 Netstat命令可以帮助网络管理员了解网络的整体使用情况。它可以显示当前正在活动 的网络连接的详细信息,例如显示网络连接、路由表和网络接口信息,可以统计目前总共有 哪些网络连接正在运行。 618

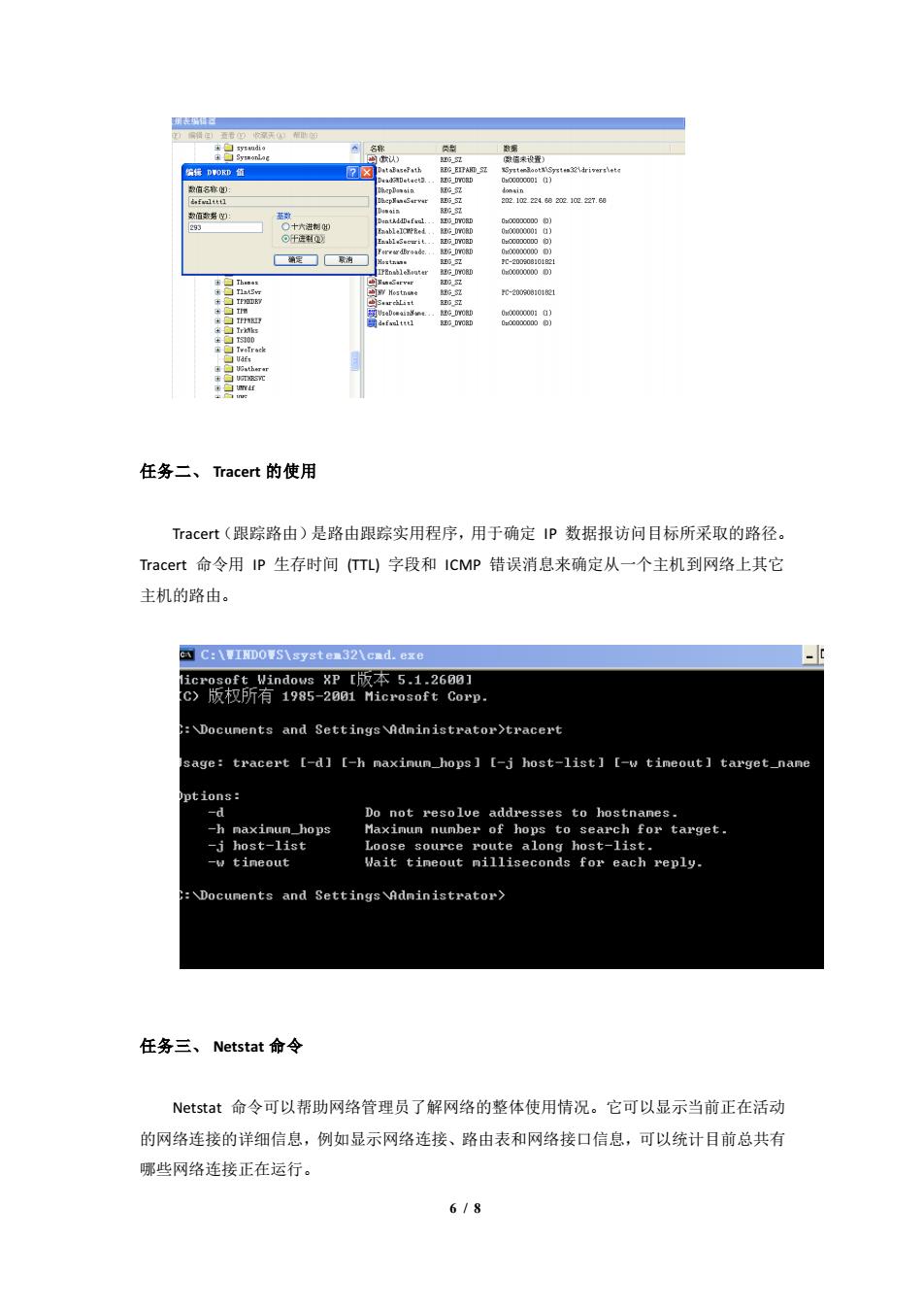

6 / 8 任务二、 Tracert 的使用 Tracert(跟踪路由)是路由跟踪实用程序,用于确定 IP 数据报访问目标所采取的路径。 Tracert 命令用 IP 生存时间 (TTL) 字段和 ICMP 错误消息来确定从一个主机到网络上其它 主机的路由。 任务三、 Netstat 命令 Netstat 命令可以帮助网络管理员了解网络的整体使用情况。它可以显示当前正在活动 的网络连接的详细信息,例如显示网络连接、路由表和网络接口信息,可以统计目前总共有 哪些网络连接正在运行

时向令装示将 :\>netstat -an ctive Connections al Addr TCP .8.8.86 衣刀 9.0:1025 TCP ARR0-0 Netstat的一些常用选项: netstat-a-一一显示所有连接和监听端口。包括己建立的连接(ESTABLISHED),也包括监 听连接请求(LISTENING)的那些连接。 netstat-s一一显示按协议统计信息。默认地,显示IP、IPv6、ICMP、CMPv6、TCP、 TCPv6、UDP和UDPv6的统计信息:如果你的应用程序(如eb测览器)运行速度比较慢 或者不能显示Wb页之类的数据,那么你就可以用本选项来查看一下所显示的信总。你需 要仔细查看统计数据的各行,找到出错的关健字,进而确定问题所在 netstat-e一一本选项用于显示关于以太网的统计数据。它列出的项目包括传送的数据报 的总字节数、错误数、删除数、数据报的数量和广播的数量。这些统计数据既有发送的数据 报数量,也有接收的数据报数量。这个选项可以用来统计一些基本的网络流量。 netstat一一本选项可以显示关于路由表的信总,类似于后面所讲使用route print命令 时看到的信息。除了显示有效路由外,还显示当前有效的连接。 netstat-一一以数字形式显示地址和端口号。 netstat-b一一显示包含于创建每个连接或监听端口的可执行组件。 任务四、pot程序 Fot为一款实用小程序,可以看到本机所有已经打开的端口及对应的应用程序及运行 程序所在的目录位置。(休打开的端口不会显示。它是命令行界面的。通过它可以帮助判 断自己的电脑有无木马运行,但它不能直接识别木马。 Fport实际上和Windows自带的命令netstat-an的功能极为接近,它主要的强项在于 不仅显示了端口号,而且把相应进程的Process ID也显示出来。这有利于发现同一个进程是 否在使用多个端口号。 1.下载port并解压 2.把fport.exe放在某个目录下,为了方便可以选根目录,这里我们选择D: 3.开始菜单>运行>cmd,回车 4.输入D:,回车 718

7 / 8 利用 netstat 命令可以查看网络端口状态。 运行—cmd 输入 netstat –an 其中 Proto 表示使用的协议、Local Address 表示使用的本地地址及端口,Foreign Address 表示目标地址和端口,State 表示端口的状态。 例如,“CLOSE_WAIT”表示正在关闭的端口,“LISTENING”表示端口正在开放 Netstat 的一些常用选项: netstat -a——显示所有连接和监听端口。包括已建立的连接(ESTABLISHED),也包括监 听连接请求(LISTENING)的那些连接。 netstat -s—— 显示按协议统计信息。默认地,显示 IP、 IPv6、ICMP、ICMPv6、TCP、 TCPv6、UDP 和 UDPv6 的统计信息;如果你的应用程序(如 Web 浏览器)运行速度比较慢, 或者不能显示 Web 页之类的数据,那么你就可以用本选项来查看一下所显示的信息。你需 要仔细查看统计数据的各行,找到出错的关键字,进而确定问题所在 netstat -e——本选项用于显示关于以太网的统计数据。它列出的项目包括传送的数据报 的总字节数、错误数、删除数、数据报的数量和广播的数量。这些统计数据既有发送的数据 报数量,也有接收的数据报数量。这个选项可以用来统计一些基本的网络流量。 netstat -r——本选项可以显示关于路由表的信息,类似于后面所讲使用 route print 命令 时看到的信息。除了显示有效路由外,还显示当前有效的连接。 netstat -n——以数字形式显示地址和端口号。 netstat -b ——显示包含于创建每个连接或监听端口的可执行组件。 任务四、 Fport 程序 Fport 为一款实用小程序,可以看到本机所有已经打开的端口及对应的应用程序及运行 程序所在的目录位置。(未打开的端口不会显示)。它是命令行界面的。 通过它可以帮助判 断自己的电脑有无木马运行,但它不能直接识别木马。 Fport 实际上和 Windows 自带的命令 netstat -a -n 的功能极为接近,它主要的强项在于, 不仅显示了端口号,而且把相应进程的 Process ID 也显示出来。这有利于发现同一个进程是 否在使用多个端口号。 1. 下载 Fport 并解压 2. 把 fport.exe 放在某个目录下,为了方便可以选根目录,这里我们选择 D:\ 3. 开始菜单->运行->cmd,回车 4. 输入 D:,回车

5.输入fDot,回车 6.现在你应该可以看到一个详细的表格,列出了端口号和Process1D等信息。 7.如果某个进程比较可疑,你可以百度搜索这个进程的名称和端口号,看看它是不是 木马 D:\>fport Process 64 C:\INDOUS\systen32 ten32C1snn. 32\qsvc.exe thon\Maxthon.exe C:\MIN .ex 964 gon gon .exe 2、 244 56 C:\WINDOUS\systen32\mgsuc.exe 9649d 1999 ten32\QQ.EXE 564 ngsve 后门程序正在6267端口监听(端口号可以改动) 一旦另一 台机的客户端搜索IP,就可以找到她 实验结果与分析: 818

8 / 8 5. 输入 fport,回车 6. 现在你应该可以看到一个详细的表格,列出了端口号和 Process ID 等信息。 7. 如果某个进程比较可疑,你可以百度搜索这个进程的名称和端口号,看看它是不是 木马。 实验结果与分析: