目录 实验七网络安全架构-IPSec VPN.3 一、主机IPSec VPN设置.3 二、使用Ping命令进行IPSec VPN检测.5 三、俎协议分析.5 四、E5P协议分析.7 五、其他类型的PW(选做).8 1.构建客户-网关模式的VpW隧道.8 2.构建路由器-路由器模式的V吓隧道.8 3.构建基于PPTP的企业VPN.8 4.构建基于SSL的企业P. .8 218

2 / 8 目录 实验七 网络安全架构-IPSec VPN .3 一、主机 IPSec VPN 设置 .3 二、使用 Ping 命令进行 IPSec VPN 检测 .5 三、AH 协议分析.5 四、ESP 协议分析.7 五、其他类型的 VPN(选做).8 1. 构建客户-网关模式的 VPN 隧道 .8 2. 构建路由器-路由器模式的 VPN 隧道 .8 3. 构建基于 PPTP 的企业 VPN.8 4. 构建基于 SSL 的企业 VPN.8

实验七网络安全架构-IPSec VPN 实验日期:2015年5月26日 实验成绩: 实验目的: 1.学会利用IPSec实现安全的网络架构 2理解PSec主要协议和工作原理 3.掌握Windows环境下利用IPSec进行主机安全通信的实现过程 4.利用IPSec构建企业VPN 实验环境(设备、仪器、网络): 系统环境:Windows Server2003 网络环境:交换网络结构 实验工具: 协议分析器 *Cisco PacketTracer 实验类型: 综合型 实验内容(实验方案、实验步骤、测量数据及处理等): 本练习主机A、B为一组,主机C、D为一组,主机E、F为一组(六人一组)。 使用"快照X"恢复Windows系统环境。 实验步骤: 一、主机IPSecVPN设置 1.进入IPsec配置界面 (1)主机A、B通过“开始”|“程序”|“管理工具”1“本地安全策略”打开PSc相关配置界面 )在默认情况下PsC的安全策略处于没有启动状态,必须进行指定,IPSec才能发挥作用。Pse包 含以下3个默认策略,如图1所示。 本地安全设置 文件E操作(A)查看仙帮助灿 +回面回昆®逍量 安全设置 策略已指初 帐月 对所有P通还总是使用K 地】 客户端(仅响应 正常通讯(不安全的)。使 ☑安全服务器(需要安全)对所有P黄讯总是使用K, 由夏护安全带官在菱本什宜 图1本地安全设置 318

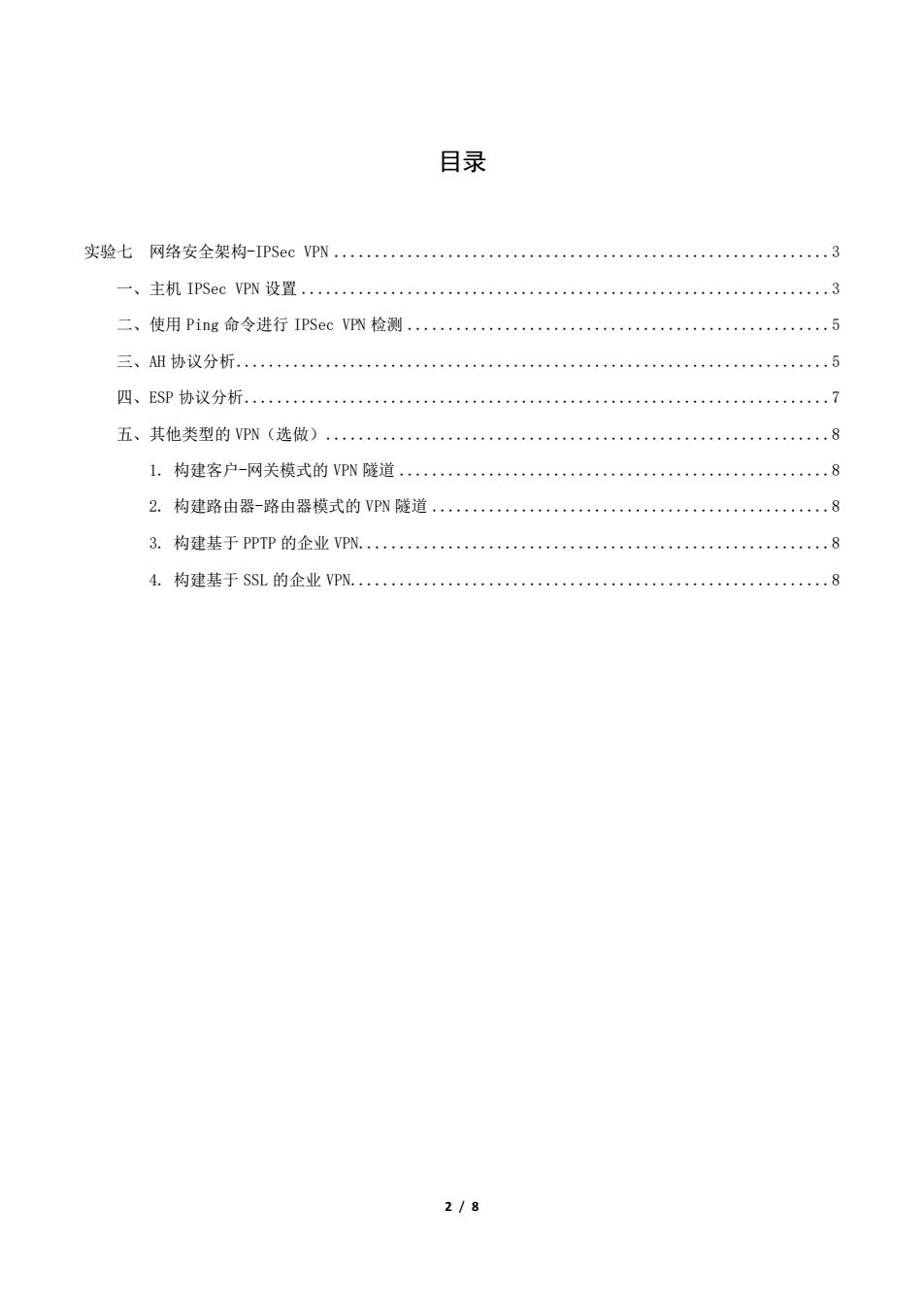

3 / 8 实验七 网络安全架构-IPSec VPN 实验日期:_2015_年_5_月_26_日 实验成绩:_ 实验目的: 1. 学会利用 IPSec 实现安全的网络架构 2. 理解 IPSec 主要协议和工作原理 3. 掌握 Windows 环境下利用 IPSec 进行主机安全通信的实现过程 4. 利用 IPSec 构建企业 VPN 实验环境(设备、仪器、网络): 系统环境:Windows Server 2003 Enterprise Edition 网络环境:交换网络结构 实验工具: 协议分析器 *Cisco PacketTracer 实验类型: 综合型 实验内容(实验方案、实验步骤、测量数据及处理等): 本练习主机 A、B 为一组,主机 C、D 为一组,主机 E、F 为一组(六人一组)。 使用“快照 X”恢复 Windows 系统环境。 实验步骤: 一、主机 IPSec VPN 设置 1. 进入 IPsec 配置界面 (1)主机 A、B 通过“开始”|“程序”|“管理工具”|“本地安全策略”打开 IPSec 相关配置界面。 (2)在默认情况下 IPsec 的安全策略处于没有启动状态,必须进行指定,IPsec 才能发挥作用。IPsec 包 含以下 3 个默认策略,如图 1 所示。 图 1 本地安全设置

安全服务器:对所有P通讯总是使用Kerberos信任请求安全。不允许与不被信任的客户端的不安全 通讯。这个策略用于必须采用安全通道进行通信的计算机。 客户端:正常通信,默认情况下不使用IPSec。.如果通信对方请求IPSec安全通信,则可以建立IPSec虚 拟专用隧道。只有与服务器的请求协议和端口通信是安全的。 服务器:默认情况下,对所有IP通信总是使用Kerberos信任请求安全。允许与不响应请求的客户端的 不安全通信。 (3)以上策略可以在单台计算机上进行指派,也可以在组策略上批量指派,为了达到通过协商后双方 可以通信的目的,通信双方都需要设置同样的策略并加以指派。 2.定制IPSec安全策略 (1)双击“安全服务器(需要安全)”项,进入“安全服务器属性”页,可以看到在“规则”页签中己 经存在3个“P安全规则”,单击“添加”按钮,进入向导添加新安全规则 (2)在本练习中,我们实现的是两台主机之间的IPsc安全隧道,而不是两个网络之间的安全通信, 因此,我们选择“此规则不指定隧道”,即选用传输模式PSc,选中后单击“下一步”按钮。 (3)在选择网络类型的界面。安全规则可以应用到3种网络类型:所有网络连接、局域网AN)和远程 访问。本练习中,我们选择“所有网络连接”,单击“下一步”按钮。 (4)在P筛选器列表界面。我们定制自己的筛选操作,单击“添加”按钮,进入“1P筛选器列表”界 面,如图2所示。 景结是陆组成。这样,多个子网地址和协议可 添加负), P荡选器货) 使用添加向导Y) 通讯协议 源端口 目标端口 确定☐取消 图2IP筛选器列表 (5)定制自己的P筛选器。点击“添加”按钮进入“1P筛选器向导”,单击“下一步”按钮: (6)在“P筛选器描述和镜像屈性”的“描述”中,可自由添加对新增筛选器的解释信息,在这里输 入“与同组主机进行安全的icmp通信”,单击“下一步”按钮: (7)1P通信源选择“我的P地址”,单击“下一步”按钮: (8)P通信目标选择“一个特定的P地址”,P地址填写:同组主机P,单击“下一步”按钮: (9)选择“ICMP”协议类型,单击“下一步”按钮。单击“完成”按钮,完成定制P筛选器: (10)单击“确定”按钮,退出“1P筛选器列表”对话框。 4/8

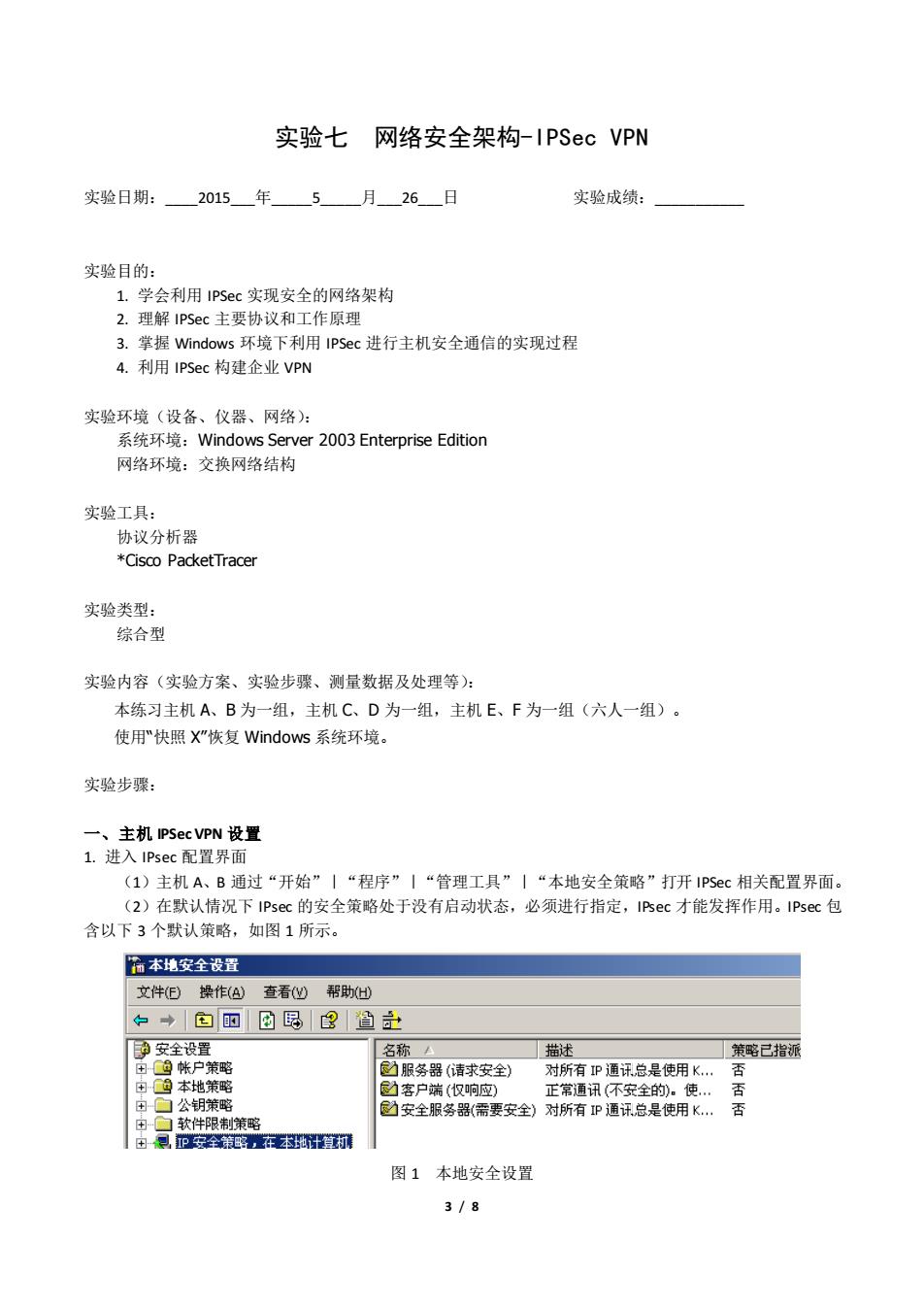

4 / 8 安全服务器:对所有 IP 通讯总是使用 Kerberos 信任请求安全。不允许与不被信任的客户端的不安全 通讯。这个策略用于必须采用安全通道进行通信的计算机。 客户端:正常通信,默认情况下不使用 IPSec。如果通信对方请求 IPSec 安全通信,则可以建立 IPSec 虚 拟专用隧道。只有与服务器的请求协议和端口通信是安全的。 服务器:默认情况下,对所有 IP 通信总是使用 Kerberos 信任请求安全。允许与不响应请求的客户端的 不安全通信。 (3)以上策略可以在单台计算机上进行指派,也可以在组策略上批量指派,为了达到通过协商后双方 可以通信的目的,通信双方都需要设置同样的策略并加以指派。 2. 定制 IPSec 安全策略 (1)双击“安全服务器(需要安全)”项,进入“安全服务器属性”页,可以看到在“规则”页签中已 经存在 3 个“IP 安全规则”,单击“添加”按钮,进入向导添加新安全规则。 (2)在本练习中,我们实现的是两台主机之间的 IPSec 安全隧道,而不是两个网络之间的安全通信, 因此,我们选择“此规则不指定隧道”,即选用传输模式 IPSec,选中后单击“下一步”按钮。 (3)在选择网络类型的界面。安全规则可以应用到 3 种网络类型:所有网络连接、局域网(LAN)和远程 访问。本练习中,我们选择“所有网络连接”,单击“下一步”按钮。 (4)在 IP 筛选器列表界面。我们定制自己的筛选操作,单击“添加”按钮,进入“IP 筛选器列表”界 面,如图 2 所示。 图 2 IP 筛选器列表 (5)定制自己的 IP 筛选器。点击“添加”按钮进入“IP 筛选器向导”,单击“下一步”按钮; (6)在“IP 筛选器描述和镜像属性”的“描述”中,可自由添加对新增筛选器的解释信息,在这里输 入“与同组主机进行安全的 icmp 通信”,单击“下一步”按钮; (7)IP 通信源选择“我的 IP 地址”,单击“下一步”按钮; (8)IP 通信目标选择“一个特定的 IP 地址”,IP 地址填写:同组主机 IP,单击“下一步”按钮; (9)选择“ICMP”协议类型,单击“下一步”按钮。单击“完成”按钮,完成定制 IP 筛选器; (10)单击“确定”按钮,退出“IP 筛选器列表”对话框

操作界面返回到“安全规则向导”,设置新的P筛选器: (1)在“P筛选器列表”中选中“新P筛选器列表”,单击“下一步”按钮: 峰击2李鸡器迷作~界面击“添加~技组新建缩选器作,在弹出的“路选器操作向母~界面中 (3)新的筛选器操作名称为“安全的ICMP通信”,描述自定义,单击“下一步”按钮: (4)在“筛选器操作常规选项”中选中“协商安全”,单击“下一步”按钮: (5)选中“不与不支持PSec的计算机通信”,单击“下一步”按钮: (6)在“IP通信安全措施 ”中,选择“完整性和加密”,单击“下一步”按钮:最后单击“完成”按 钮完成筛选器操作设置 (7)返回到“安全规则向导”,在“筛选器操作”列表中选中“安全的1CMP通信”,单击“下一步” 按钮: 8)在“身份验证方法”界面。选中“使用此字符串保护密钥交换(预共享密钥”,填写共享密钥“55” (住机A、主机B的共享密钥必须一致),单击“下一步”按钮,直至最终完成 三二、使用Ping命令进行IPSecVPN检测 「注」应用策略之前必须指派策略,否则策略不会自动生效。右键点击“安全服务器”,选择“指派” 使策略生效。 (1)主机A不指派管略,主机B不指派管路 主机A在“cmd”控制台中,输入如下命令:ping主机B的IP 填写ping操作反馈信息: (2)主机A指派策略,主机B不指派策略。 主机A在“cmd”控制台中,输入如下命令:ping主机B的P 填写ing操作反馈信息: (3)主机A不指派策略,主机B指派策略。 主机A在“cmd 控制台中,输入如下命令:ping主机B的IP 填写ping操作反馈信总: (4)主机A指派策略,主机B指派策略。 主机A在“cmd”控制台中,输入如下命令:ping主机B的P 填写ping操作反馈信息: 三、AH协议分析 (1)主机A、B同时进行如下操作,修改“1CMP安全通信策略”,利用A州协议对数据源进行身份验证, 而不对传输数据进行加密处理。 (2)在“本地安全设置”界面中,双击“安全服务器(需要安全)”: (3)在“属性”对话框中,双击“新P筛选器列表 《④在“编辑规则属性”对话框中,选择筛选器操作”页签,双击“安全的1GMP通信”: (5)在“属性”对话框中,选择“安全措施”页签,在“安全措施首选顺序”中,双击唯一的一条规 则: (6)在“编辑安全措施”对话框中,选中“自定义”,单击“设置”按钮,具体操作如图3所示。 518

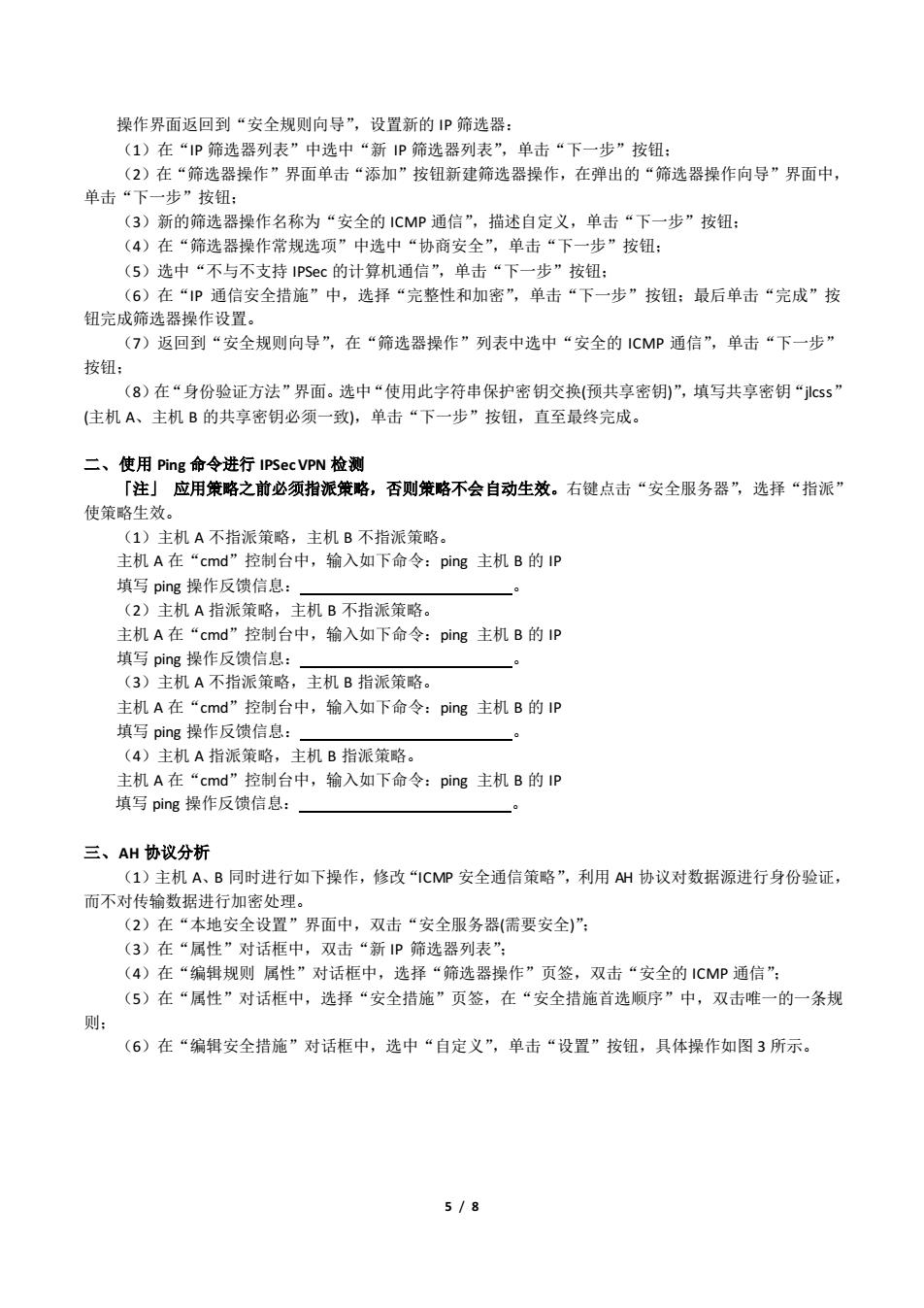

5 / 8 操作界面返回到“安全规则向导”,设置新的 IP 筛选器: (1)在“IP 筛选器列表”中选中“新 IP 筛选器列表”,单击“下一步”按钮; (2)在“筛选器操作”界面单击“添加”按钮新建筛选器操作,在弹出的“筛选器操作向导”界面中, 单击“下一步”按钮; (3)新的筛选器操作名称为“安全的 ICMP 通信”,描述自定义,单击“下一步”按钮; (4)在“筛选器操作常规选项”中选中“协商安全”,单击“下一步”按钮; (5)选中“不与不支持 IPSec 的计算机通信”,单击“下一步”按钮; (6)在“IP 通信安全措施”中,选择“完整性和加密”,单击“下一步”按钮;最后单击“完成”按 钮完成筛选器操作设置。 (7)返回到“安全规则向导”,在“筛选器操作”列表中选中“安全的 ICMP 通信”,单击“下一步” 按钮; (8)在“身份验证方法”界面。选中“使用此字符串保护密钥交换(预共享密钥)”,填写共享密钥“jlcss” (主机 A、主机 B 的共享密钥必须一致),单击“下一步”按钮,直至最终完成。 二、使用 Ping 命令进行 IPSec VPN 检测 「注」 应用策略之前必须指派策略,否则策略不会自动生效。右键点击“安全服务器”,选择“指派” 使策略生效。 (1)主机 A 不指派策略,主机 B 不指派策略。 主机 A 在“cmd”控制台中,输入如下命令:ping 主机 B 的 IP 填写 ping 操作反馈信息: 。 (2)主机 A 指派策略,主机 B 不指派策略。 主机 A 在“cmd”控制台中,输入如下命令:ping 主机 B 的 IP 填写 ping 操作反馈信息: 。 (3)主机 A 不指派策略,主机 B 指派策略。 主机 A 在“cmd”控制台中,输入如下命令:ping 主机 B 的 IP 填写 ping 操作反馈信息: 。 (4)主机 A 指派策略,主机 B 指派策略。 主机 A 在“cmd”控制台中,输入如下命令:ping 主机 B 的 IP 填写 ping 操作反馈信息: 。 三、AH 协议分析 (1)主机 A、B 同时进行如下操作,修改“ICMP 安全通信策略”,利用 AH 协议对数据源进行身份验证, 而不对传输数据进行加密处理。 (2)在“本地安全设置”界面中,双击“安全服务器(需要安全)”; (3)在“属性”对话框中,双击“新 IP 筛选器列表”; (4)在“编辑规则 属性”对话框中,选择“筛选器操作”页签,双击“安全的 ICMP 通信”; (5)在“属性”对话框中,选择“安全措施”页签,在“安全措施首选顺序”中,双击唯一的一条规 则; (6)在“编辑安全措施”对话框中,选中“自定义”,单击“设置”按钮,具体操作如图 3 所示

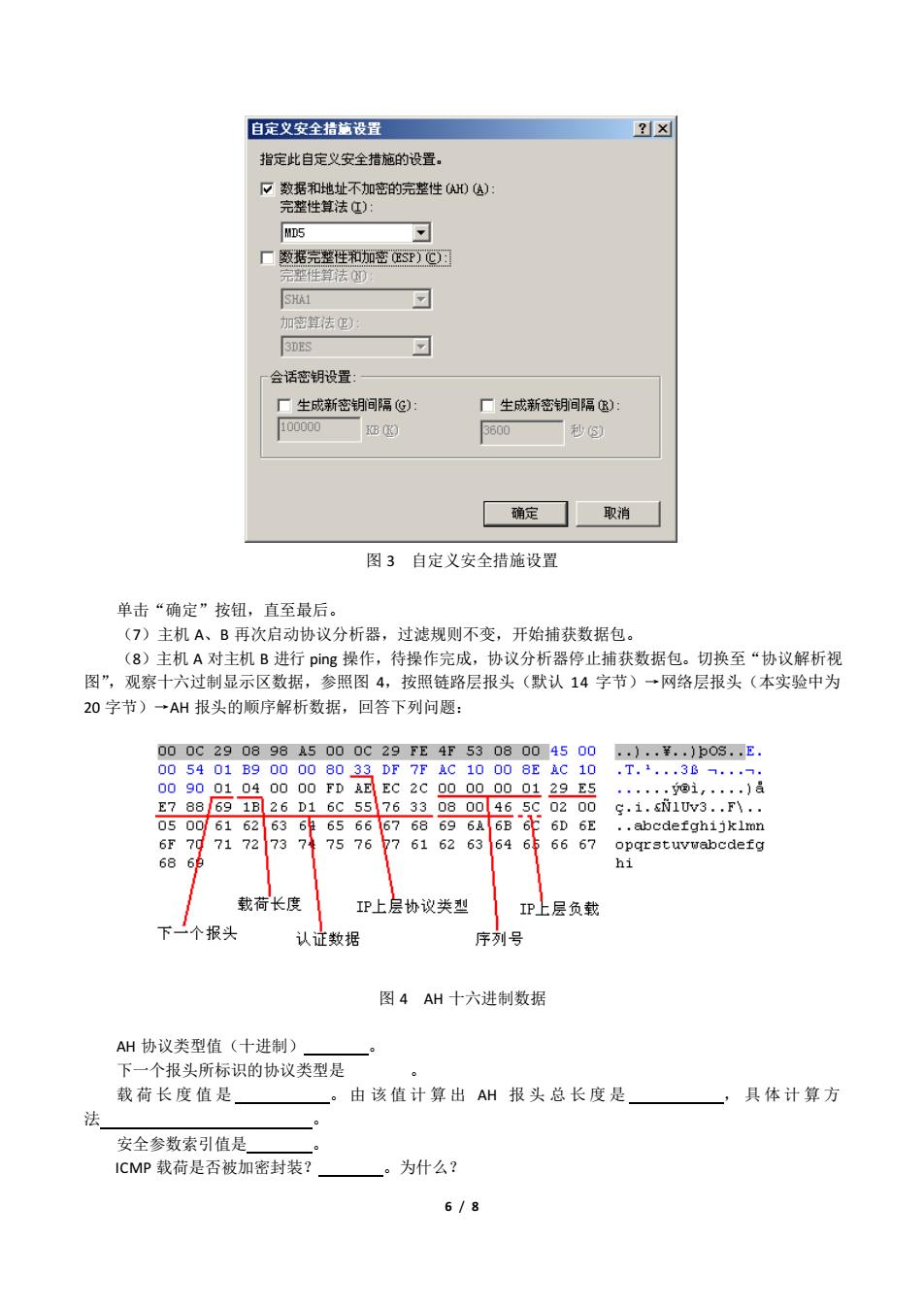

自定义安全指设置 指定此自定义安全措施的设置。 户程性不加流性如W 性算法) MDS 广经据完整性和芭5P 性算法 SHA1 回 加密算法像) 3DES 会话意钥设置 厂生成新密钥间隔@ 厂生成新密胡间隔®) 00 e00 确定☐取消 图3自定义安全指施设置 单击“确定”按钮,直至最后。 (7)主机A、B再次启动协议分析器,过滤规则不变,开始捕获数据包。 (8)主机A对主机B进行pig操作,待操作完成,协议分析器停止捕获数据包。切换至“协议解析视 图”,观察十六过制显示区数据, 参照图4,按照链路层报头(默认14字节)一网络层报头(本实验中为 20字节)→AH报头的顺序解析数据,回答下列问题: hi 载荷长度 P上层协议类型 P上层负载 下一个报头 认证数据 序列号 图4AH十六进制数据 AH协议类型值(十讲制 下一个报头所标识的协议类型 载荷长度值是 。由该值计算出AH报头总长度是】 一,具体计算方 安全参数索引值是 ICMP载荷是否被加密封装? 。为什么? 6/8

6 / 8 图 3 自定义安全措施设置 单击“确定”按钮,直至最后。 (7)主机 A、B 再次启动协议分析器,过滤规则不变,开始捕获数据包。 (8)主机 A 对主机 B 进行 ping 操作,待操作完成,协议分析器停止捕获数据包。切换至“协议解析视 图”,观察十六过制显示区数据,参照图 4,按照链路层报头(默认 14 字节)→网络层报头(本实验中为 20 字节)→AH 报头的顺序解析数据,回答下列问题: 图 4 AH 十六进制数据 AH 协议类型值(十进制) 。 下一个报头所标识的协议类型是 。 载荷长度值是 。 由 该 值 计 算 出 AH 报 头 总 长 度 是 , 具 体 计 算 方 法 。 安全参数索引值是 。 ICMP 载荷是否被加密封装? 。为什么?

四、ESP协议分析 首先确保 机A 主机B均己指派策略 (1)主机A、B进入实验平台,单击工具栏“协议分析器”按钮,启动协议分析器。定义过滤器,设 置“网络地址”过滤为“主机A的P主机B的P”:单击“新建捕获窗口”按钮,点击“选择过滤器 按钮,确定过滤信息。在新建捕获窗口工具栏中点击“开始捕获数据包”按钮,开始捕获数据包。 (2)主机A在“cmd”控制台中对主机B进行ping操作。 3)待主机A 操作完成后 主机A、B协议分析器 止数据包捕获。切换至“协议解析”视图 观察分析源地址为主 A的IP、目的地址为主机B的P的数据包信息,如图5所示。 一序号源地址 目的地址 将要 ☐懒账长度 回12 29-E4F53 898A5 P:172.16.0.142172.16.0.144(Len96)110 172.16.0.142 172.16.0.14 0日13 172.16.0 3IP:172.16.0.144=>172.16.0.142(bem96)110 0日14 000c29-Fz4F53000c29-0898A5IP:172.16.0.142>172.16.0.144(Len961110 72.16.0.14 172.16.0.14 0日15 IP:172.16.0.144>172.16.0.142(Lem961110 172.16.0.144172.16.0.142 口日16 00c29-E453000c2g 090a5p:172.16.0142172.160.14(Lem96110 0日17 000C29-0898A50 0C29-FR4 53IP:172.16.0.144=>172.16.0.142(Len96)110 172.16.0.144172.16.0.14 0日18 172.16.0.142172.16.0144 IP:172.16.0.142>17216.0.144(Len96)110 口日19 22.82141988e:12.16.0144o172.160.1etem96110 000C29-0898 图5ESP协议解析 (4)分析右侧协议树显示区中详细解析及下侧十六进制显示区中的数据,参照图6,按照链路层报头 (默认14字节)→网络层报头(本实验中为20字节)→SP报头的顺序解析数据,回答下列问题: 000290898A500029E459080045001.¥.p08.E. 28. 5含3 i)om.iE7.jas,6 5RD9. P上层协议类型 序列号 图6ESP十六进制数据 ESP协议类型值(十进制)】 安全参数索引(SPI)值是一 序列号是_ ICMP载荷是否被加密封装? 7/8

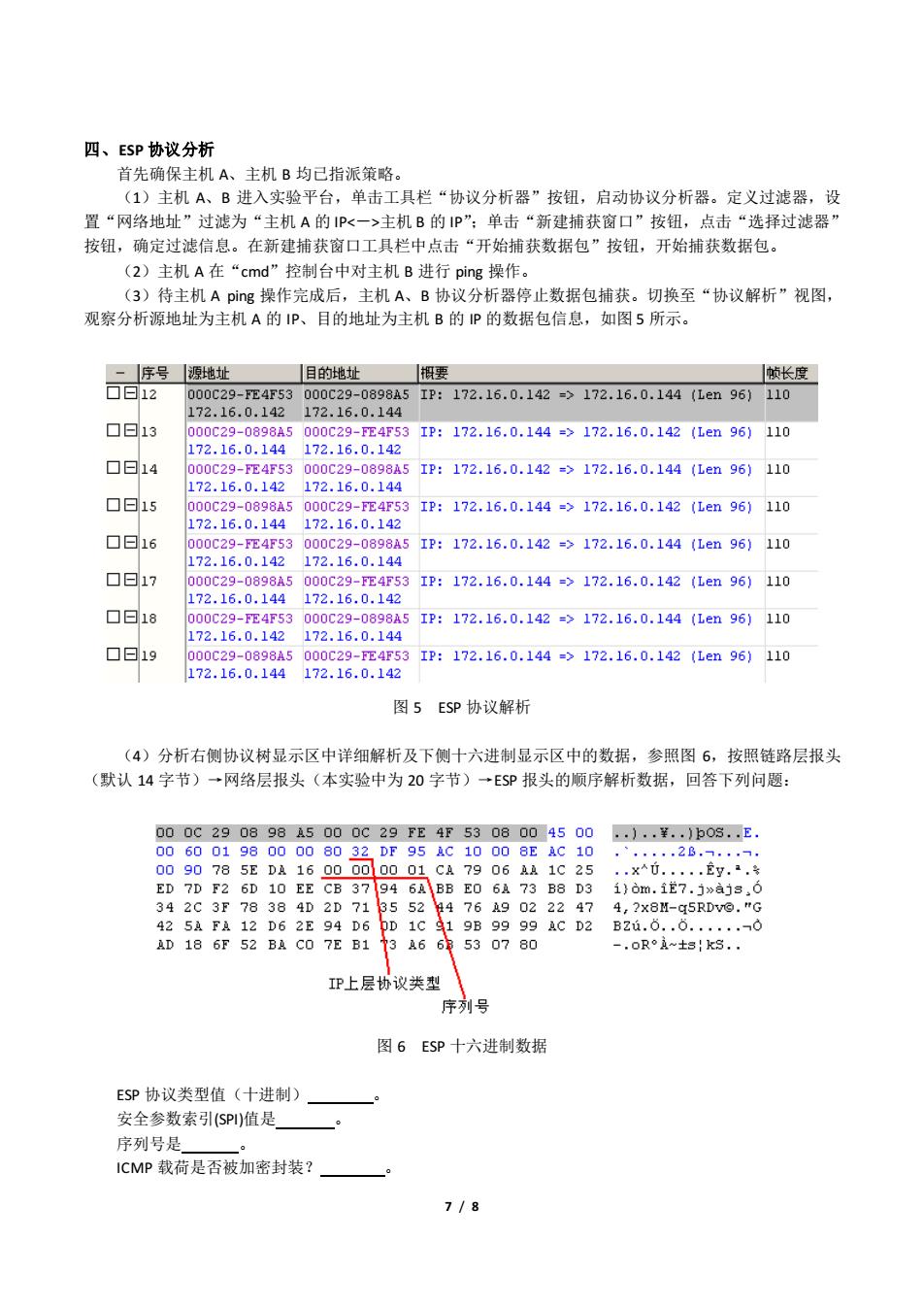

7 / 8 四、ESP 协议分析 首先确保主机 A、主机 B 均已指派策略。 (1)主机 A、B 进入实验平台,单击工具栏“协议分析器”按钮,启动协议分析器。定义过滤器,设 置“网络地址”过滤为“主机 A 的 IP主机 B 的 IP”;单击“新建捕获窗口”按钮,点击“选择过滤器” 按钮,确定过滤信息。在新建捕获窗口工具栏中点击“开始捕获数据包”按钮,开始捕获数据包。 (2)主机 A 在“cmd”控制台中对主机 B 进行 ping 操作。 (3)待主机 A ping 操作完成后,主机 A、B 协议分析器停止数据包捕获。切换至“协议解析”视图, 观察分析源地址为主机 A 的 IP、目的地址为主机 B 的 IP 的数据包信息,如图 5 所示。 图 5 ESP 协议解析 (4)分析右侧协议树显示区中详细解析及下侧十六进制显示区中的数据,参照图 6,按照链路层报头 (默认 14 字节)→网络层报头(本实验中为 20 字节)→ESP 报头的顺序解析数据,回答下列问题: 图 6 ESP 十六进制数据 ESP 协议类型值(十进制) 。 安全参数索引(SPI)值是 。 序列号是 。 ICMP 载荷是否被加密封装?

五、其他类型的VPN(选做) 1.枸建客户网关模式的VPN隧道 2.构建路由器路由器模式的VPN隧道 3.构建基于PpTP的企业VPN 4.构建基于SSL的企业VPW 实验结果与分析: 思考题: 8/8

8 / 8 五、其他类型的 VPN(选做) 1. 构建客户-网关模式的 VPN 隧道 2. 构建路由器-路由器模式的 VPN 隧道 3. 构建基于 PPTP 的企业 VPN 4. 构建基于 SSL 的企业 VPN 实验结果与分析: 思考题: