第9章网络攻击 网络安全 NETWORK SECURITY ·黑客技术 ·信息收集类攻击 ·入侵类攻击 欺骗类攻击 ·拒绝服务类攻击

第9章 网络攻击 • 黑客技术 • 信息收集类攻击 • 入侵类攻击 • 欺骗类攻击 • 拒绝服务类攻击

网例络安全 NETWORK SECURITY 自从20世纪90年代以来,几乎每一个计算机信 息系统都是在网络环境下运行的。在网络环境下工作 的计算机,除了经常要受到病毒等恶意程序的侵害外, 还要受到黑客的攻击。这一章介绍黑客对于网络的一 些主要攻击手段。 3

3 自从20世纪90年代以来,几乎每一个计算机信 息系统都是在网络环境下运行的。在网络环境下工作 的计算机,除了经常要受到病毒等恶意程序的侵害外, 还要受到黑客的攻击。这一章介绍黑客对于网络的一 些主要攻击手段

常见名词 网例络安全 NETWORK SECURITY 。什么是黑客(Hacker的音译)? ■源于动词Hack,其引申意义是指干了一件非常漂 亮的事”。 ·就是精通计算机的网络、系统、外设以及软硬件技 术的人。 ·什么是骇客(Cracker,.破坏者)? ·就是运用自己的知识去做出有损他人权益的事情, 就称这种人为骇客。 5

5 常见名词 • 什么是黑客(Hacker的音译)? ▪ 源于动词Hack,其引申意义是指“干了一件非常漂 亮的事” 。 ▪ 就是精通计算机的网络、系统、外设以及软硬件技 术的人。 • 什么是骇客(Cracker,破坏者)? ▪ 就是运用自己的知识去做出有损他人权益的事情, 就称这种人为骇客

黑客入侵 网络安全 NETWORK SECURIT 1995年8月21日,设防严密的花旗银行(CITY BANK)被前苏联克格勃 人员通过Internet侵入,损失现金高达1160万美元。而为了弄清真相并 防止入侵者故伎重演,花旗银行又不得不出资580万美元的现金让入侵 者讲述入侵秘密和详细步骤。 ● 黑客们攻击的对象往往是要害部门。据美国五角大楼的一个研究小组称 美国国防部一年中遭受到的攻击就达25万次之多。1997年由于黑客入侵 美国空军防务系统,迫使五角大楼把防务网络关闭24小时。1996年8月 17日,黑客入侵美国司法部,将“美国司法部”的主页改成了“美国不 公正部”,将司法部部长的照片换成了阿道夫·希特勒,将司法部的徽章 换成了纳粹党的党徽,并加上一张色情女郎的图片作为司法部长的助手 同年的9月18日,黑客们又将美国“中央情报局”主页改成了“中央愚 蠢局”。 6

6 黑客入侵 • 1995年8月21日,设防严密的花旗银行(CITY BANK)被前苏联克格勃 人员通过Internet侵入,损失现金高达1160万美元。而为了弄清真相并 防止入侵者故伎重演,花旗银行又不得不出资580万美元的现金让入侵 者讲述入侵秘密和详细步骤。 • 黑客们攻击的对象往往是要害部门。据美国五角大楼的一个研究小组称, 美国国防部一年中遭受到的攻击就达25万次之多。1997年由于黑客入侵 美国空军防务系统,迫使五角大楼把防务网络关闭24小时。1996年8月 17日,黑客入侵美国司法部,将“美国司法部”的主页改成了“美国不 公正部” ,将司法部部长的照片换成了阿道夫·希特勒,将司法部的徽章 换成了纳粹党的党徽,并加上一张色情女郎的图片作为司法部长的助手。 同年的9月18日,黑客们又将美国“中央情报局”主页改成了“中央愚 蠢局”

黑客入侵 网络安全 NETWORK SECURITY 1999年4月26日,台湾大同工学院资讯工程系学生陈盈豪制造的“CIH” 病毒发作,震撼了全球,据保守的估计至少有6000万部电脑受害。 ·2000年2月5日夜晚,国际著名的Yhoo、CNN(电子港湾)、亚马逊、 微软网络等五大网站在DDoS(Distributed Denial of Service,分布式拒 绝服务)有组织地攻击下相继落马。DDoS是一种让计算机或网络大量地 超载使用TCP、UDP或ICMP的网络通信量从而使之崩溃的攻击。在2月7, 8,9三天里,它使这些著名网站的损失高达10亿美元,其中仅营业和广 告收入一项就达1亿美元。 2000年5月4日,开始发作的“I Love You”病毒如野火般地肆虐美国,进 而袭击全球,至少造成100亿美元的损失。 7

7 黑客入侵 • 1999年4月26日,台湾大同工学院资讯工程系学生陈盈豪制造的“CIH” 病毒发作,震撼了全球,据保守的估计至少有6 000万部电脑受害。 • 2000年2月5日夜晚,国际著名的Yahoo、CNN(电子港湾)、亚马逊、 微软网络等五大网站在DDoS(Distributed Denial of Service,分布式拒 绝服务)有组织地攻击下相继落马。DDoS是一种让计算机或网络大量地 超载使用TCP、UDP或ICMP的网络通信量从而使之崩溃的攻击。在2月7, 8,9三天里,它使这些著名网站的损失高达10亿美元,其中仅营业和广 告收入一项就达1亿美元。 • 2000年5月4日,开始发作的“I Love You”病毒如野火般地肆虐美国,进 而袭击全球,至少造成100亿美元的损失

常见名词 网络安全 NETWORK SECURITY 漏洞:这个名词根据字面意思就可以理解,就好象一个房子,门很结实,可 是有个窗户却不好,这就很可能造成被别人进入,入侵是也是相对的,必须 要有漏洞才可以入侵。 ,后门:这个就是入侵后为方便我们下次进入肉鸡方便点所留下的东西,亲切 的称为后门。 ·端口:这个是入侵是很重要的一个环节,端口这个东西就好象是我要买东西, 需要在1号窗口来结帐,而开放的1号窗口就好比响应的端口,端口可以形 象的比喻成窗口。不同的端口开放了不同的服务。 肉鸡:不是吃的那种,是中了我们的木马,或者留了后门,可以被我们远 程操控的机器,现在许多人把有NEBSHELL权限的机器也叫肉鸡。 webshell常常被称为匿名用户(入侵者)通过WEB服务端口对WEB服务 器有某种程度上操作的权限,由于其大多是以网页脚本的形式出现,也有 人称之为网站后门工具。 8

8 常见名词 • 漏洞:这个名词根据字面意思就可以理解,就好象一个房子,门很结实,可 是有个窗户却不好,这就很可能造成被别人进入,入侵是也是相对的,必须 要有漏洞才可以入侵。 • 后门:这个就是入侵后为方便我们下次进入肉鸡方便点所留下的东西,亲切 的称为后门。 • 端口:这个是入侵是很重要的一个环节,端口这个东西就好象是我要买东西, 需要在1号窗口来结帐,而开放的1号窗口就好比响应的端口,端口可以形 象的比喻成窗口。不同的端口开放了不同的服务。 • 肉鸡: 不是吃的那种,是中了我们的木马,或者留了后门,可以被我们远 程操控的机器,现在许多人把有WEBSHELL 权限的机器也叫肉鸡。 ▪ webshell常常被称为匿名用户(入侵者)通过WEB服务端口对WEB服务 器有某种程度上操作的权限,由于其大多是以网页脚本的形式出现,也有 人称之为网站后门工具

黑客攻击的发展趋势 网络安全 NETWORK SECURITY 目前,黑客攻击有如下发展趋势: (1)攻击工具的简单化:目前,黑客工具的技术性越来越高,使用越来 越简单,并且大多是图形化界面,容易操作。 (2)攻击目标针对化:黑客攻击的目标越来越有针对性,并主要是针对 意识形态和商业活动,如Yahoo事件。 (3)攻击方式系统化:黑客在攻击方式、时间、规模等方面一般都进行 了长时间的准备和部署,系统地进行攻击。 (4)攻击时间持续化:由于网络协议的漏洞和追踪力量的薄弱,黑客肆 无忌惮地对目标进行长时间的攻击。例如,cnns.net网站曾承受过DDoS 长达40余天的攻击。 9

9 黑客攻击的发展趋势 • 目前,黑客攻击有如下发展趋势: • (1)攻击工具的简单化:目前,黑客工具的技术性越来越高,使用越来 越简单,并且大多是图形化界面,容易操作。 • (2)攻击目标针对化:黑客攻击的目标越来越有针对性,并主要是针对 意识形态和商业活动,如Yahoo事件。 • (3)攻击方式系统化:黑客在攻击方式、时间、规模等方面一般都进行 了长时间的准备和部署,系统地进行攻击。 • (4)攻击时间持续化:由于网络协议的漏洞和追踪力量的薄弱,黑客肆 无忌惮地对目标进行长时间的攻击。例如,cnns.net网站曾承受过DDoS 长达40余天的攻击

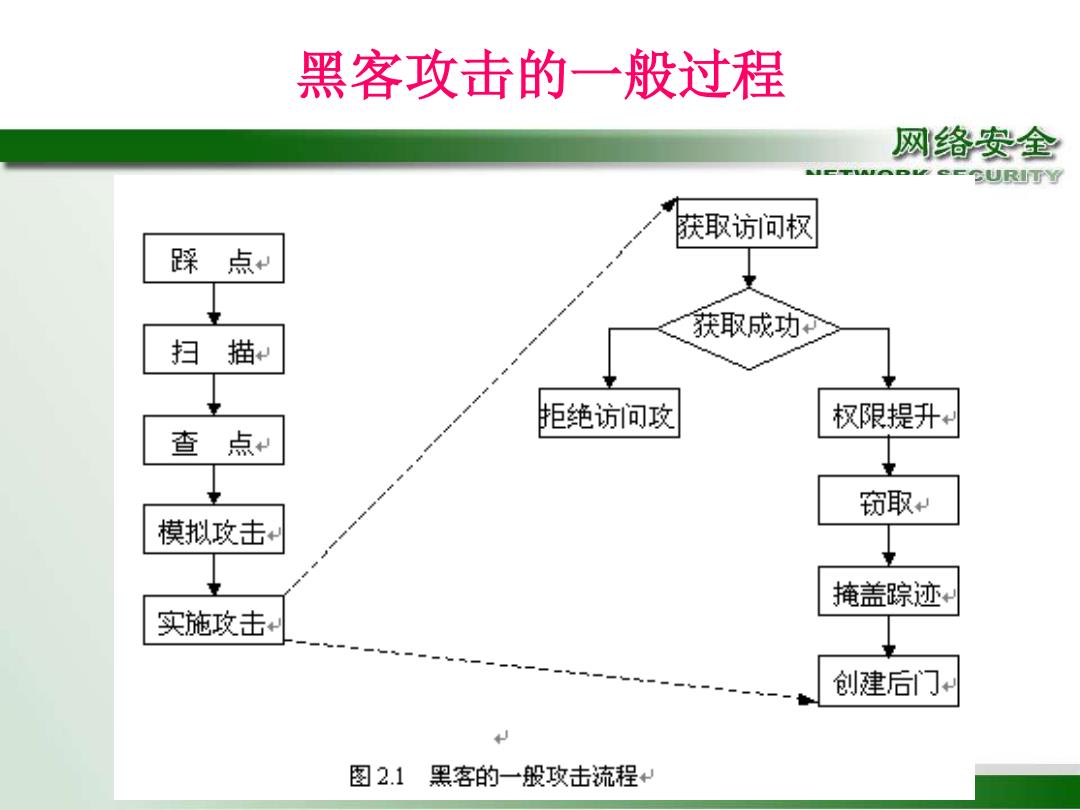

黑客攻击的一般过程 网络安全 。rCUR通TY 获取访问权 踩点 获取成功 扫描 拒绝访间攻 权限提升 查点 窃取 模拟攻击 掩盖踪迹 实施攻击+ 创建后门 图2.1黑客的一般攻击流程+

10 黑客攻击的一般过程

黑客攻击的一般过程 网络安全 NETWORK SECURITY ·1.踩点 ·黑客确定了攻击目标后,一般要收集被攻击者的信 息: >目标机的类型、IP地址、所在网络的类型; >操作系统的类型、版本 >系统管理人员的名字、邮件地址; 11

11 黑客攻击的一般过程 • 1. 踩点 ▪ 黑客确定了攻击目标后,一般要收集被攻击者的信 息: ➢目标机的类型、IP地址、所在网络的类型; ➢操作系统的类型、版本; ➢系统管理人员的名字、邮件地址; ➢……

黑客攻击的一般过程 网络安全 NETWORK SECURITY ·对攻击对象信息的分析,可找到被攻击对象的脆弱点。为了 获得这些信息,黑客要利用一些技术。例如: >运行一个host命令,可以获得被攻击目标机的IP地址信息,还可以识 别出目标机操作系统的类型: >利用whois查询,可以了解技术管理人员的名字; >运行一些Usernet和Web查询,可以了解有关技术人员是否经常上 Usernet等; >利用DNS区域传送工具dig、nslookup及Windows版本的Sam Spade (网址为http:/www.samspade.org),获取目标域中的所有主机信 息; >一个管理人员经常讨论的问题也可以表明其技术水平的高低等。 12

12 黑客攻击的一般过程 ▪ 对攻击对象信息的分析,可找到被攻击对象的脆弱点。为了 获得这些信息,黑客要利用一些技术。例如: ➢运行一个host命令,可以获得被攻击目标机的IP地址信息,还可以识 别出目标机操作系统的类型; ➢利用whois查询,可以了解技术管理人员的名字; ➢运行一些Usernet和Web查询,可以了解有关技术人员是否经常上 Usernet等; ➢利用DNS区域传送工具dig、nslookup及Windows版本的Sam Spade (网址为http://www.samspade.org),获取目标域中的所有主机信 息; ➢一个管理人员经常讨论的问题也可以表明其技术水平的高低等