卡接水学我得食 a 第5章数据库安全保护 新疆大学软件学院

第5章 资源分配与调度 1 新疆大学 软件学院 第5章 数据库安全保护

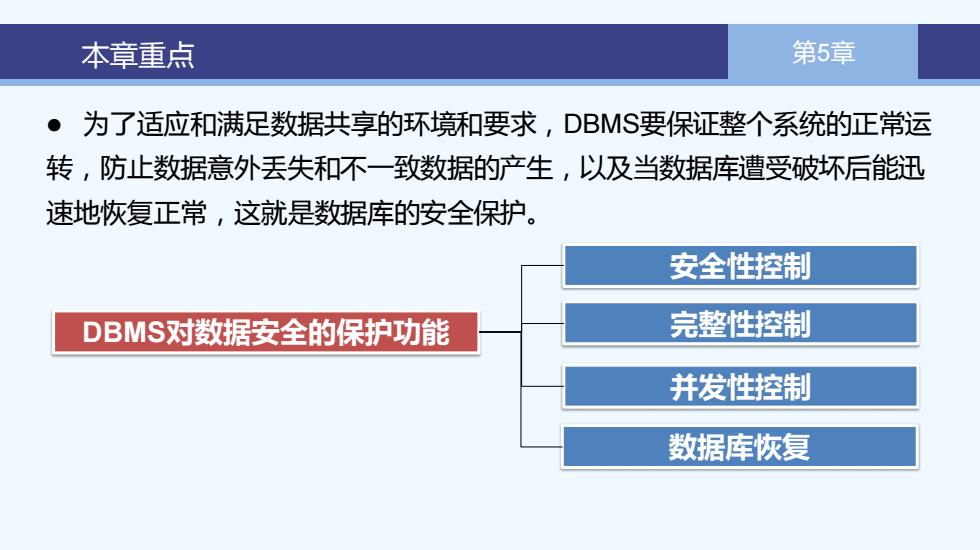

本章重点 第5章 ·为了适应和满足数据共享的环境和要求,DBMS要保证整个系统的正常运 转,防止数据意外丢失和不一致数据的产生,以及当数据库遭受破坏后能迅 速地恢复正常,这就是数据库的安全保护。 安全性控制 DBMS对数据安全的保护功能 完整性控制 并发性控制 数据库恢复

第5章 资源分配与调度 第 2 本章重点 5章 ⚫ 为了适应和满足数据共享的环境和要求,DBMS要保证整个系统的正常运 转,防止数据意外丢失和不一致数据的产生,以及当数据库遭受破坏后能迅 速地恢复正常,这就是数据库的安全保护。 DBMS对数据安全的保护功能 安全性控制 完整性控制 并发性控制 数据库恢复

5.1数据库的安全性 5.2完整性控制 5.3并发控制与封锁 5.4数据库的恢复 5.5小结

第5章 资源分配与调度 3 5.1 数据库的安全性 5.2 完整性控制 5.3 并发控制与封锁 5.4 数据库的恢复 5.5 小结

5.1数据库的安全性 第5章 5.1.1数据库安全性的含义 安全性问题有许多方面: 数据库的安全性是指 (1)法律、社会和伦理方面时问题。 保护数据库以防止非 (2)物理控制方面的问题。 (3)政策方面的问题。 法使用所造成的数据 (4)运行方面的问题。 泄露、更改或破坏。 (5)硬件控制方面的问题。 (6)操作系统安全性方面的问题。 (7)数据库系统本身的安全性方面的问题

第5章 资源分配与调度 第 4 5.1 数据库的安全性 5章 5.1.1 数据库安全性的含义 安全性问题有许多方面 : (1)法律、社会和伦理方面时问题。 (2)物理控制方面的问题。 (3)政策方面的问题。 (4)运行方面的问题。 (5)硬件控制方面的问题。 (6)操作系统安全性方面的问题。 (7)数据库系统本身的安全性方面的问题。 数据库的安全性是指 保护数据库以防止非 法使用所造成的数据 泄露、更改或破坏

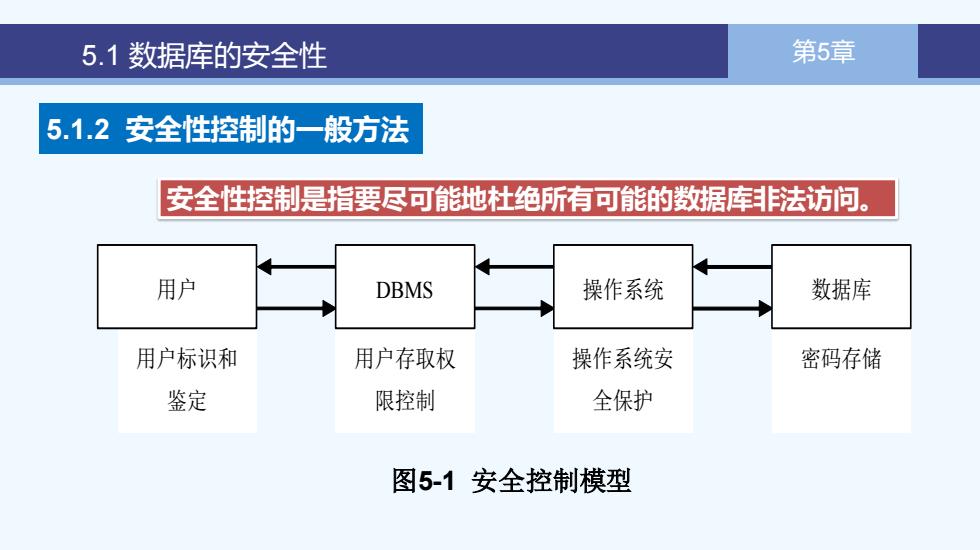

5.1数据库的安全性 第5章 5.1.2 安全性控制的一般方法 安全性控制是指要尽可能地杜绝所有可能的数据库非法访问。 用户 DBMS 操作系统 数据库 用户标识和 用户存取权 操作系统安 密码存储 鉴定 限控制 全保护 图5-1安全控制模型

第5章 资源分配与调度 第 5 5.1 数据库的安全性 5章 5.1.2 安全性控制的一般方法 用户标识和 鉴定 用户 用户存取权 限控制 DBMS 操作系统安 全保护 操作系统 密码存储 数据库 图5-1 安全控制模型 安全性控制是指要尽可能地杜绝所有可能的数据库非法访问

5.1数据库的安全性 第5章 安全性控制的一般方法 用户标识和鉴定 用户存取权限控制 定义视图 数据加密 审计(Audit)

第5章 资源分配与调度 第 6 5.1 数据库的安全性 5章 用户标识和鉴定 用户存取权限控制 定义视图 数据加密 审计(Audit) 安全性控制的一般方法

5.1数据库的安全性 第5章 用户标识和鉴定 用户标识和鉴定是由系统提供一定的方式让用户标识自己的名字或身份,系统 内部记录着所有合法用户的标识,每次用户要求进入系统时,由系统进行核实 通过鉴定后才提供计算机的使用权。 用户标识和鉴定的方法 用一个用户名或用户标识符来标明用户的身份,系统以此来鉴别用户的合法性。 用户标识符是用户公开的标识,它不足以成为鉴别用户身份的凭证。 通过用户名和口令来鉴定用户的方法简单易行,但该方法在使用时,由于用户名和口 令的产生和使用比较简单,也容易被窃取,因此还可采用更复杂的方法

第5章 资源分配与调度 第 7 5.1 数据库的安全性 5章 用户标识和鉴定 用户标识和鉴定是由系统提供一定的方式让用户标识自己的名字或身份,系统 内部记录着所有合法用户的标识,每次用户要求进入系统时,由系统进行核实, 通过鉴定后才提供计算机的使用权。 用户标识和鉴定的方法 用一个用户名或用户标识符来标明用户的身份,系统以此来鉴别用户的合法性。 用户标识符是用户公开的标识,它不足以成为鉴别用户身份的凭证。 通过用户名和口令来鉴定用户的方法简单易行,但该方法在使用时,由于用户名和口 令的产生和使用比较简单,也容易被窃取,因此还可采用更复杂的方法

5.1数据库的安全性 第5章 用户存取权限控制 用户存取权限指的是不同的用户对于不同的数据对象允许执行的操作权限。 在数据库系统中,定义用户存取权限称为授权

第5章 资源分配与调度 第 8 5.1 数据库的安全性 5章 用户存取权限指的是不同的用户对于不同的数据对象允许执行的操作权限。 在数据库系统中,定义用户存取权限称为授权 。 用户存取权限控制

5.1数据库的安全性 第5章 定义视图 为不同的用户定义不同的视图,可以限制各个用户的访问范围。通过视图 机制把要保密的数据对无权存取这些数据的用户隐藏起来,从而自动地对数 据提供一定程度的安全保护

第5章 资源分配与调度 第 9 5.1 数据库的安全性 5章 为不同的用户定义不同的视图,可以限制各个用户的访问范围。通过视图 机制把要保密的数据对无权存取这些数据的用户隐藏起来,从而自动地对数 据提供一定程度的安全保护。 定义视图

5.1数据库的安全性 第5章 数据加密 加密的基本思想是根据一定的算法将原始数据加密成为不可直接识别的格 式,数据以密文的形式存储和传输。 加密方法 替换方法,该方法使用密钥将明文中的每一个字符转换为密文中的字符。 口转换方法,该方法将明文中的字符按不同的顺序重新排列。 通常将这两种方法结合起来使用,就可以达到相当高的安全程度

第5章 资源分配与调度 第 10 5.1 数据库的安全性 5章 数据加密 加密的基本思想是根据一定的算法将原始数据加密成为不可直接识别的格 式,数据以密文的形式存储和传输。 加密方法 ❑ 替换方法,该方法使用密钥将明文中的每一个字符转换为密文中的字符。 ❑ 转换方法,该方法将明文中的字符按不同的顺序重新排列。 通常将这两种方法结合起来使用,就可以达到相当高的安全程度