电子科技女学 网络安全曜格5散术 温故而知新—— RSA算法 ◆基于数论中大整数分解的困难性。 ◆公钥e,n,私钥d,且互为逆元,de号p(n) 三1 >从公钥推导私钥困难:已知e,n要求d,需要从n推导p(n) ◆加解密基于:幂运算+模运算 >加密:m°号n=c >解密:cdgn=m 信息与软件工程学院 1

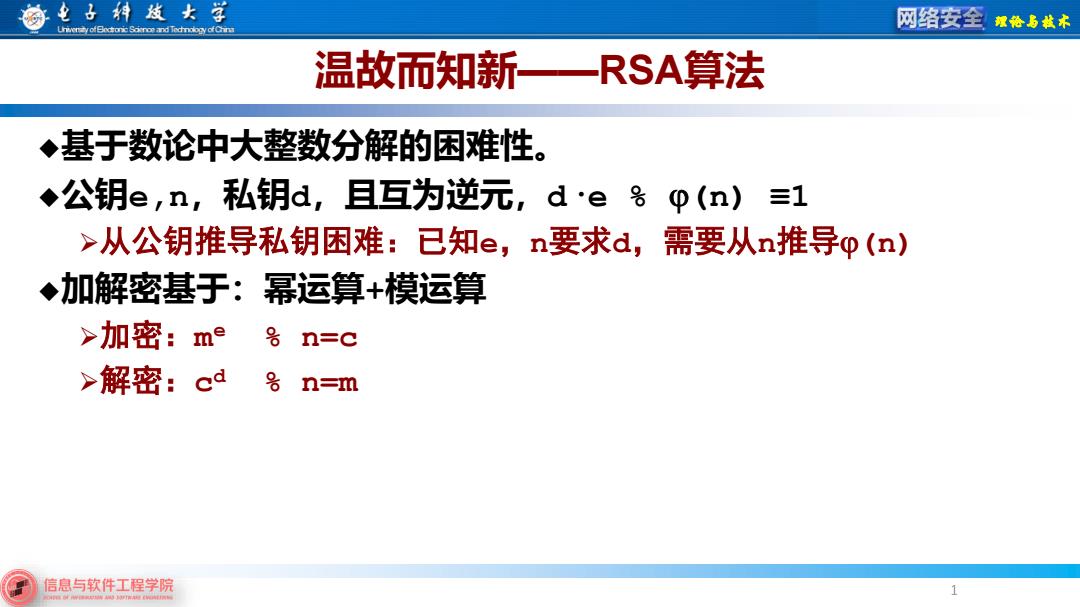

理论与技术 温故而知新——RSA算法 ◆基于数论中大整数分解的困难性。 ◆公钥e,n,私钥d,且互为逆元,d·e % (n) ≡1 ➢从公钥推导私钥困难:已知e,n要求d,需要从n推导(n) ◆加解密基于:幂运算+模运算 ➢加密:m e % n=c ➢解密:c d % n=m 1

电子科技女学 网路安全潭备多教术 温故而知新 RSA一对密钥 ◆1.独立随机选取两大素数p和g(100~200位十进制),保密 ◆2.计算模数n=p×g,公开 ◆3.计算0(n)=(p-1)(g-1),保密并销毁p和g ◆4.随机选一整数e,1≤e<p(n),gcd(p(n),e)=1,以n、e为 公钥 ◆5.计算出d,使之满足d×e号p(n)≡1,以d为私钥 信息与软件工程学院 2

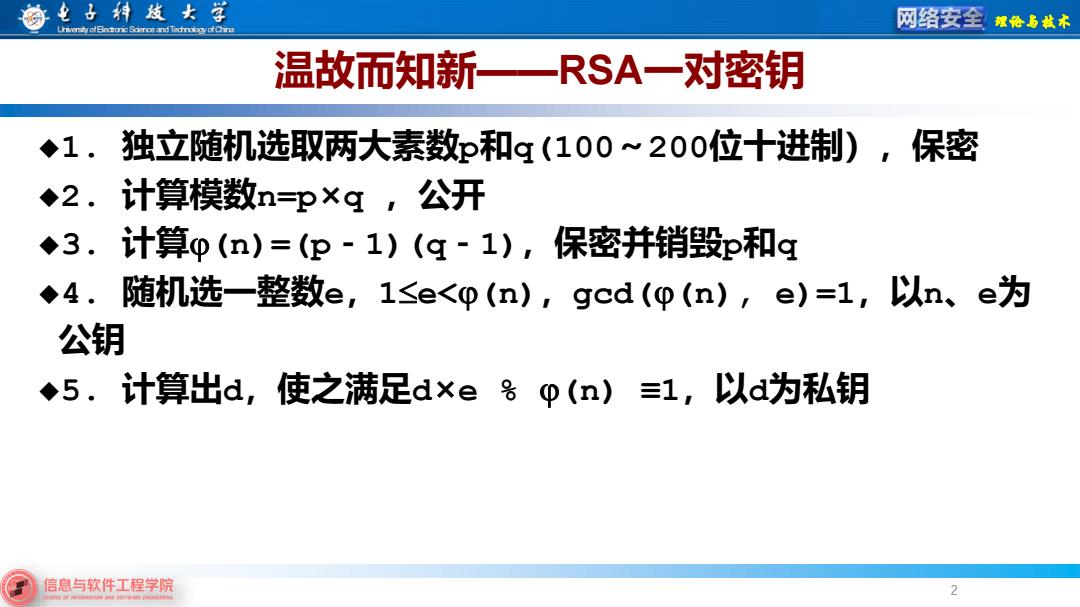

理论与技术 温故而知新——RSA一对密钥 ◆1. 独立随机选取两大素数p和q(100~200位十进制),保密 ◆2. 计算模数n=p×q ,公开 ◆3. 计算(n)=(p-1)(q-1),保密并销毁p和q ◆4. 随机选一整数e,1e<(n),gcd((n), e)=1,以n、e为 公钥 ◆5. 计算出d,使之满足d×e % (n) ≡1,以d为私钥 2

电子科技女学 网络安全潭备多教术 温故而知新—— 对称非对称密码 ◆对称 >优点: ·计算开销小,算法简单,密钥较短,加密速度快,目前用于信息加密的主要算法。 >缺陷: ●规模复杂 ●通信前安全密钥交换 ●没法鉴别,无法签名 ◆非对称 >优点: ·密钥数量很小;密钥发布不成问题;数字签名。 >缺点: ●密钥 公开密码:少量数据加密 对称密码:大量数据加密 信息与软件工程学院

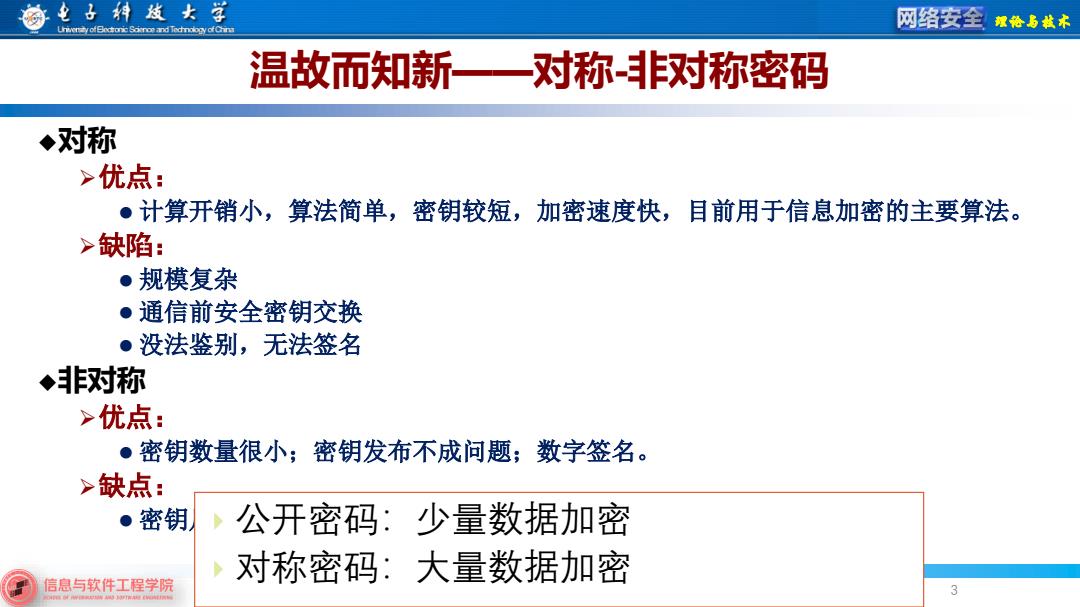

理论与技术 温故而知新——对称-非对称密码 ◆对称 ➢优点: ⚫ 计算开销小,算法简单,密钥较短,加密速度快,目前用于信息加密的主要算法。 ➢缺陷: ⚫ 规模复杂 ⚫ 通信前安全密钥交换 ⚫ 没法鉴别,无法签名 ◆非对称 ➢优点: ⚫ 密钥数量很小;密钥发布不成问题;数字签名。 ➢缺点: ⚫ 密钥尺寸大,加密/解密时的速度慢。 3 公开密码:少量数据加密 对称密码:大量数据加密

也马孙监女学 University of Electronic Science and Technology of China 第四章 消息认证与数字签名 信息与软件工程学院

第四章 消息认证与数字签名

脑电子科技女学 网络安全曜备易散木 密码学应用 ◆信息加密 ◆消息认证 ◆数字签名 ◆身份认证 信息与软件工程学院 5

理论与技术 密码学应用 ◆信息加密 ◆消息认证 ◆数字签名 ◆身份认证 5

电子科技女学 网络安全曜备易散木 4.1消息认证 信息与软件工程学院 6

理论与技术 4.1 消息认证 6

电子科技女学 网络安全曜备易散木 消息(报文)认证 ◆消息接收者验证消息真实性和完整性的过程和技术 >真实性:验证消息发送者真实非假冒一信源鉴别; >完整性:验证消息在传送或存储过程中没被篡改、重放、乱序或延 迟等; ◆消息认证是防止主动攻击重要技术 >假冒:冒充某合法实体发送一个消息 >内容修改:对消息内容篡改,包括插入、删除、转换和修改。 >顺序修改:对消息顺序修改,比如重新排序。 >计时修改:对消息延迟和重放 信息与软件工程学院

理论与技术 消息(报文)认证 ◆消息接收者验证消息真实性和完整性的过程和技术 ➢真实性:验证消息发送者真实非假冒——信源鉴别; ➢完整性:验证消息在传送或存储过程中没被篡改、重放、乱序或延 迟等; ◆消息认证是防止主动攻击重要技术 ➢假冒:冒充某合法实体发送一个消息 ➢内容修改:对消息内容篡改,包括插入、删除、转换和修改。 ➢顺序修改:对消息顺序修改,比如重新排序。 ➢计时修改:对消息延迟和重放 7

网路安全潭备馬教术 消息(报文) 认证核心思路 ◆保障真实性 >~使用数字签名,发送方对消息签名后发送,接收方验证,还能抗抵赖 >使用对称密钥,A、B共享一个密钥K,如果B收到密文能用K正确解密,则 消息定来自A ◆保障完整性 >接收方比较发送方发送的消息M和收到的消息M~是否一致 >也即传输前M=?传输后M ◆类比快递、外卖 >如何保障外卖的真实性与完整性? >真实性:独特包装 >完整性:用坚固上锁的盒子封装好,或进行特征标签 信息与软件工程学院 ⊙

理论与技术 消息(报文)认证核心思路 ◆保障真实性 ➢使用数字签名,发送方对消息签名后发送,接收方验证,还能抗抵赖 ➢使用对称密钥,A、B共享一个密钥K,如果B收到密文能用K正确解密,则 消息定来自A ◆保障完整性 ➢接收方比较发送方发送的消息M和收到的消息M`是否一致 ➢也即传输前M=?传输后M` ◆类比快递、外卖 ➢如何保障外卖的真实性与完整性? ➢真实性:独特包装 ➢完整性:用坚固上锁的盒子封装好,或进行特征标签 8

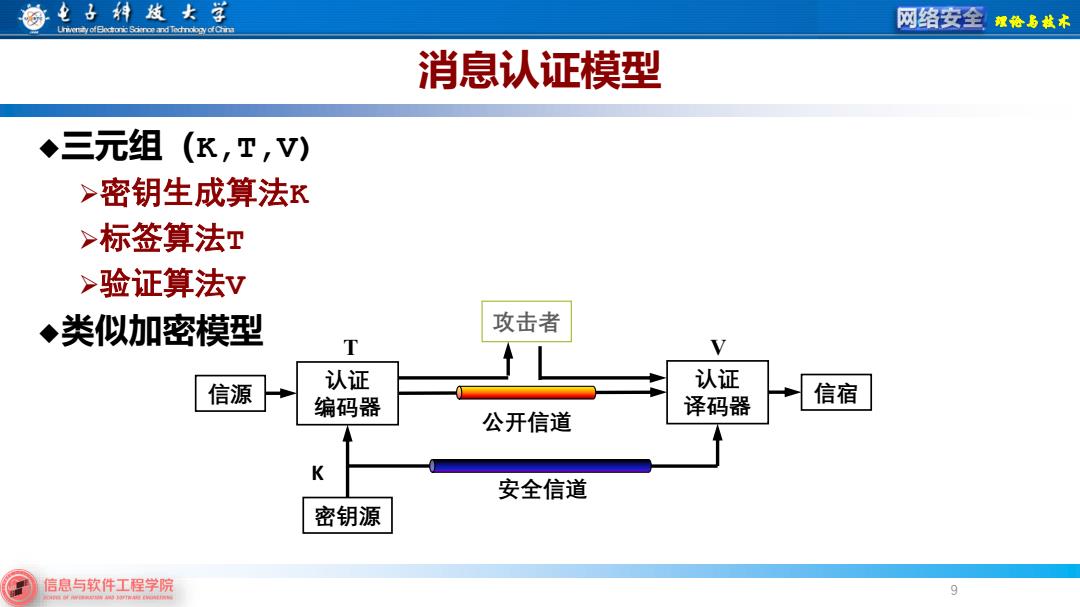

电子科技女学 网络安全曜备易散木 消息认证模型 ◆三元组(K,T,V) >密钥生成算法K >标签算法T >验证算法v ◆类似加密模型 攻击者 T V 信源 认证 认证 编码器 译码器 信宿 公开信道 K 安全信道 密钥源 信息与软件工程学院 9

理论与技术 消息认证模型 ◆三元组(K,T,V) ➢密钥生成算法K ➢标签算法T ➢验证算法V ◆类似加密模型 9 信源 密钥源 认证 编码器 认证 译码器 K 公开信道 安全信道 信宿 T V 攻击者

电子科技女学 网络安全曜备5散术 4.1.1消息认证函数 信息与软件工程学院 10

理论与技术 4.1.1 消息认证函数 10