马特逍女学 University of Electronic Science and Technology of China 第七章 访问控制 信息与软件工程学院

第七章 访问控制

脑电子科技女学 网络安全曜格5散术 内容 ◆访问控制基本概念 ◆访问控制模型 ◆访问控制的安全策略 ◆访问控制实现技术 信息与软件工程学院

理论与技术 内容 ◆访问控制基本概念 ◆访问控制模型 ◆访问控制的安全策略 ◆访问控制实现技术

电子科技女学 网络安全曜备易散木 7.1访问控制基本概念和模型 信息与软件工程学院 3

理论与技术 7.1 访问控制基本概念和模型 3

电子科技女学 网络安全曜备5散术 访问控制的概念 ◆网络安全防护的主要安全策略之一 ◆依据授权规则,对提出的资源访问加以控制。 >限制访问主体(用户、进程、服务等)对任何资源(计算资源、通 信资源或信息资源)进行未授权访问,使计算机系统在合法范围内 使用。防止: ●非法用户使用 ·合法用户滥用权限 >决定用户能做什么,或代表用户的程序能做什么。 信息与软件工程学院

理论与技术 访问控制的概念 ◆网络安全防护的主要安全策略之一 ◆依据授权规则,对提出的资源访问加以控制。 ➢限制访问主体(用户、进程、服务等)对任何资源(计算资源、通 信资源或信息资源)进行未授权访问,使计算机系统在合法范围内 使用。防止: ⚫非法用户使用 ⚫合法用户滥用权限 ➢决定用户能做什么,或代表用户的程序能做什么

电子科技女学 网络安至潭备6散术 访问控制与其他安全措施的关系 安全管理员 授权数据 用户 引用 监视器 目标 身份认证 访问控制 审计 信息与软件工程学院

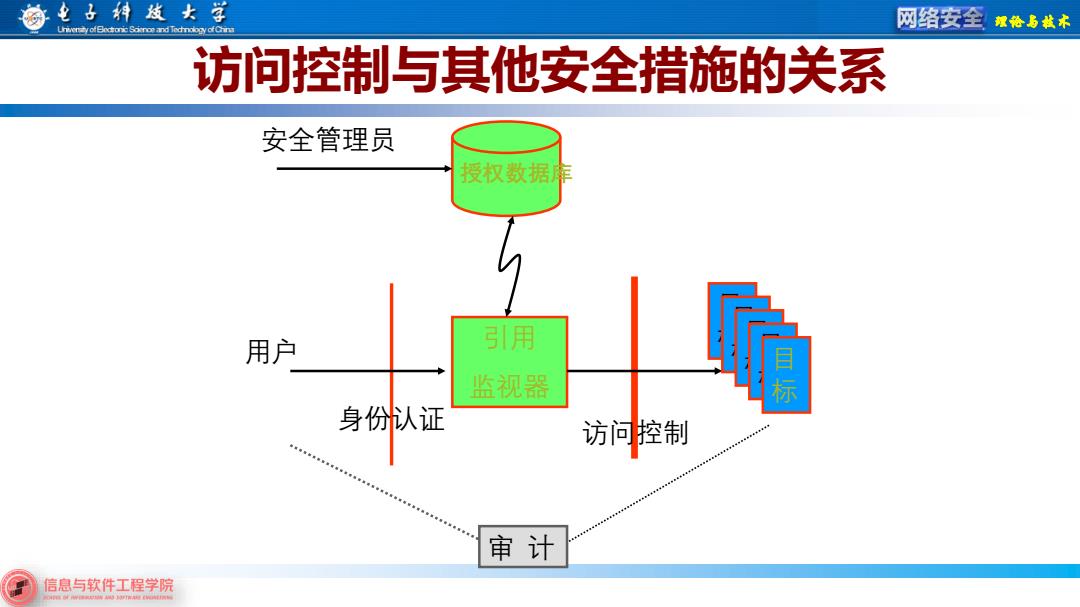

理论与技术 引用 监视器 身份认证 访问控制 授权数据库 用户 目 标 目 标 目 标 目 标 目 标 审 计 安全管理员 访问控制与其他安全措施的关系

电子科技女学 网络安全曜格5散术 访问控制的组成 ◆访问控制三要素 >主体Subject、客体object、安全访问策略 ◆形式化描述 >三元函数£(s,a,o) 访问控制实施功能 主体 提交访问请求 提出访问请求 客体 请求决策 决策 访问控制决策功能 信息与软件工程学院 202276720

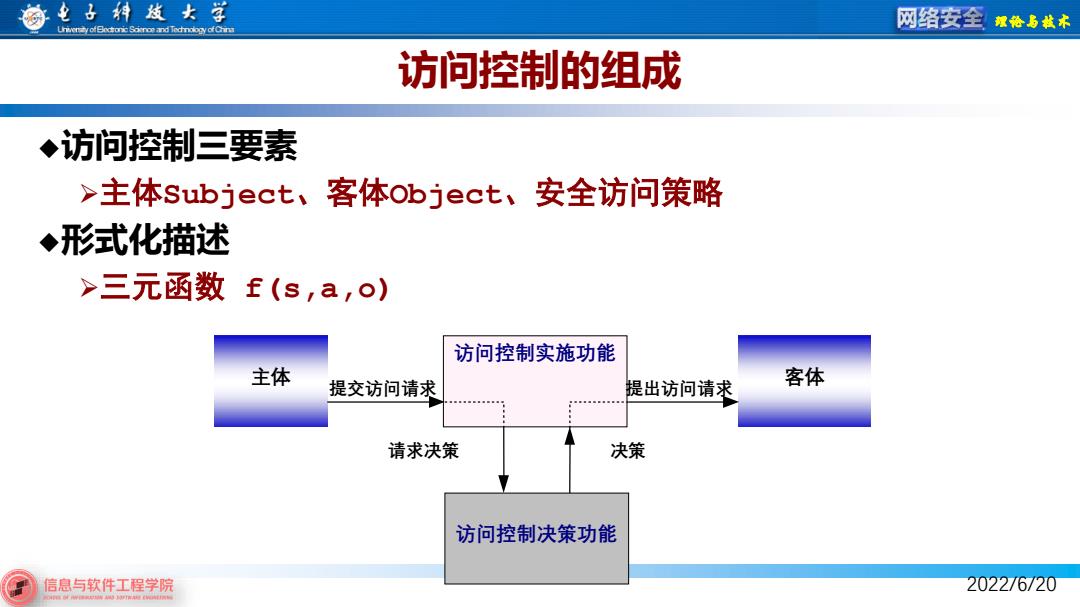

理论与技术 访问控制的组成 ◆访问控制三要素 ➢主体Subject、客体Object、安全访问策略 ◆形式化描述 ➢三元函数 f(s,a,o) 2022/6/20 主体 访问控制实施功能 访问控制决策功能 客体 提交访问请求 提出访问请求 请求决策 决策

电子科技女学 网络安全曜备易散木 7.2访问控制的一般实现机制和方法 信息与软件工程学院

理论与技术 7.2 访问控制的一般实现机制和方法 7

物电马科技大 网路安全潭备多教术 访问控制的一般实现机制和方法 ◆一 般实现机制 >基于访问控制属性:访问控制表/矩阵 >基于用户和资源分级(“安全标签”):多级访问控制 ◆常见实现方法 >访问控制表ACLs (Access Control Lists) 访问能力表(Capabilities) 访问控制矩阵 授权关系表 访问控制安全标签 >其它 信息与软件工程学院

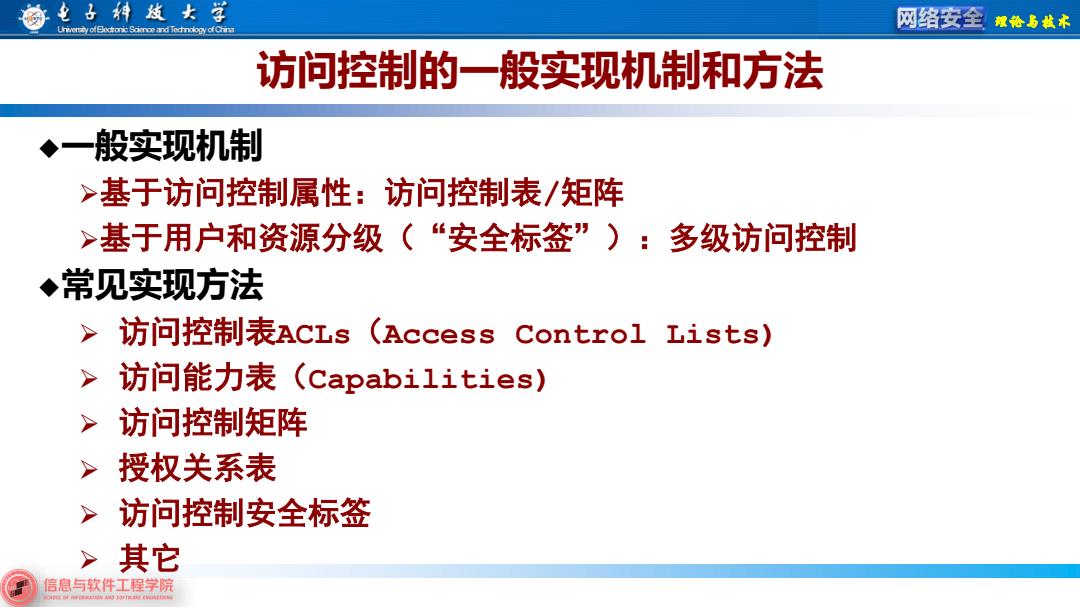

理论与技术 访问控制的一般实现机制和方法 ◆一般实现机制 ➢基于访问控制属性:访问控制表/矩阵 ➢基于用户和资源分级(“安全标签”):多级访问控制 ◆常见实现方法 ➢ 访问控制表ACLs(Access Control Lists) ➢ 访问能力表(Capabilities) ➢ 访问控制矩阵 ➢ 授权关系表 ➢ 访问控制安全标签 ➢ 其它

电子科技女学 网络安全曜备易散木 访问控制表(ACL) ◆每个客体附加一个可以访问它的主体的明细表。 贴第八章访问控制PPtx宝性 Obj1 常规安全详细信息以前的版本 userC 对象名称:D:1信息安全理论与技术20133陈伟1第八章 组或用户名) 8Authenticated Users R SISTEM 82Adninistrators (zeze-PC\Administrators) W 要更改权限,请单击“编辑”。 编猫)一 STSTEN的权限) 允许 拒绝 完全控制 修改 读取和执行 0 读取 写入 特殊权限 氮养持琳权限或高级设西,南单击“高 高级) 7招访问控油制和视限 确定 取消 应用4) 信息与软件工程学院

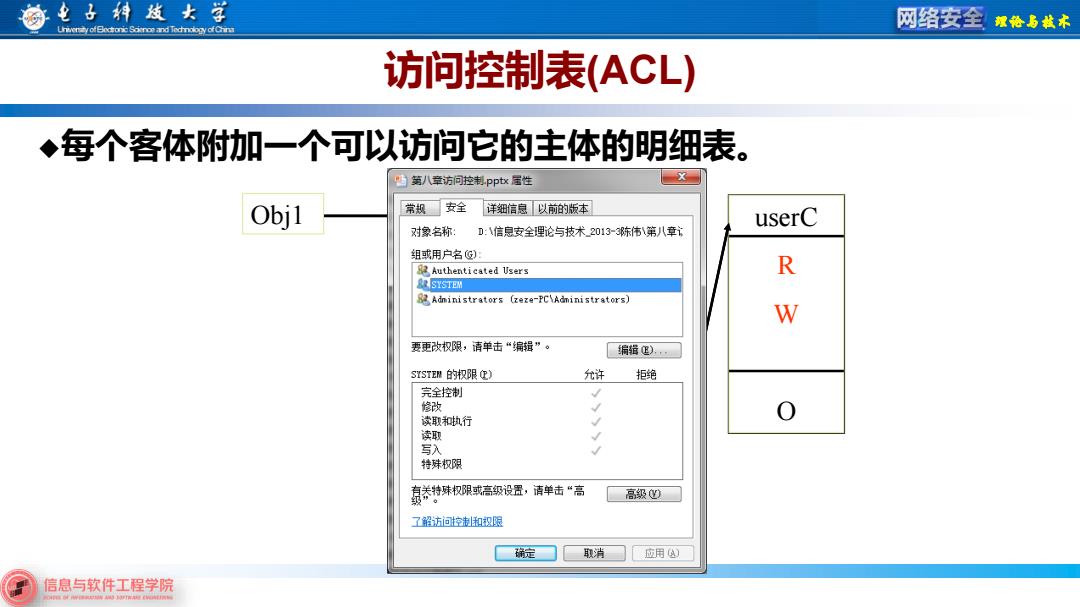

理论与技术 访问控制表(ACL) ◆每个客体附加一个可以访问它的主体的明细表。 userA Own R W O userB R O userC R W O userA Own R W O userB R O userC R W O Obj1

胸电占科放大学 网络安全曜备5散木 访问控制表ACL ◆访问控制粒度为用户:当用户数量多、管理资源多时,AC工会很庞 大。 ◆缺省策略: >公开布告板中,所有用户都可以得到所有公开信息 >对于特定的用户禁止访问:对于违纪员工,禁止访问内部一些信息。 ◆当组织内人员变化(升迁、换岗、招聘、离职)、工作职能发生变 化(新增业务)时,AC工的修改变得异常困难。 信息与软件工程学院 Copyright©电子科技大学计算机学院 10202276720

理论与技术 访问控制表ACL ◆访问控制粒度为用户:当用户数量多、管理资源多时,ACL会很庞 大。 ◆缺省策略: ➢公开布告板中,所有用户都可以得到所有公开信息 ➢对于特定的用户禁止访问:对于违纪员工,禁止访问内部一些信息。 ◆当组织内人员变化(升迁、换岗、招聘、离职)、工作职能发生变 化(新增业务)时,ACL的修改变得异常困难。 Copyright©电子科技大学计算机学院 10 2022/6/20