色马纳逍去学 University of Electronic Science and Technology of China 第九章入侵检测与入侵防御技术 信息与软件工程学院

第九章 入侵检测与入侵防御技术 1

电子科技女学 网络安全曜备易散木 9.1入侵检测概述 信息与软件工程学院 1

理论与技术 9.1 入侵检测概述 2

电子科技女学 网络安全曜格5散术 为什么需要IDS ◆IDs:防火墙之后第二道防线 ◆单一防护产品的弱点或局限 >防御方法和防御策略的有限性 >网络环境动态多变 >威胁来自外部和内部 ◆防火墙局限 >网络边界设备,只能抵挡外部入侵;据统计安全威胁80%来自内部 >自身存在弱点,可被攻破(穿透)。 或绕开 >对某些攻击保护很弱 >仅能拒绝非法连接請求,合法使用者仍可能非法使用系统,甚至提升自己 的权限 >对于入侵者的攻击行为仍一无所知 信息与软件工程学院 3

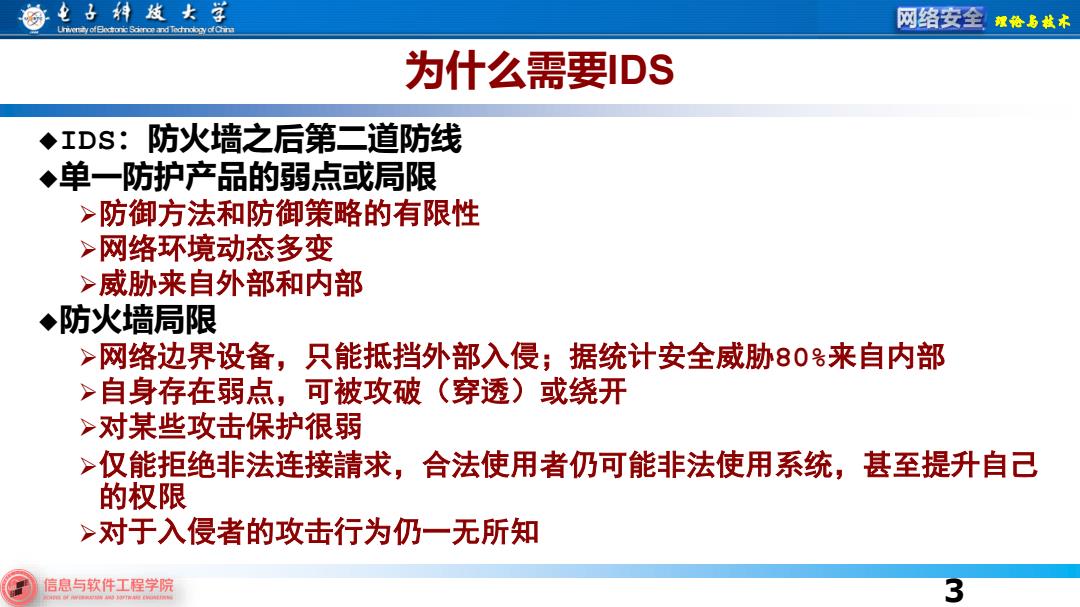

理论与技术 为什么需要IDS ◆IDS:防火墙之后第二道防线 ◆单一防护产品的弱点或局限 ➢防御方法和防御策略的有限性 ➢网络环境动态多变 ➢威胁来自外部和内部 ◆防火墙局限 ➢网络边界设备,只能抵挡外部入侵;据统计安全威胁80%来自内部 ➢自身存在弱点,可被攻破(穿透)或绕开 ➢对某些攻击保护很弱 ➢仅能拒绝非法连接請求,合法使用者仍可能非法使用系统,甚至提升自己 的权限 ➢对于入侵者的攻击行为仍一无所知 3

电子科技女学 网络安全曜备5散术 为什么需要IDS ◆入侵很容易 >入侵教程随处可见 >各种工具唾手可得 ◆传统信息安全方法 >采用严格访问控制和数据加密策略来防护,在复杂系统中不充分。 >系统安全不可缺的部分,但不能完全保证系统的安全 ◆网络安全模型:需要防护,也需要检测 信息与软件工程学院 4

理论与技术 为什么需要IDS ◆入侵很容易 ➢入侵教程随处可见 ➢各种工具唾手可得 ◆传统信息安全方法 ➢采用严格访问控制和数据加密策略来防护,在复杂系统中不充分。 ➢系统安全不可缺的部分,但不能完全保证系统的安全 ◆网络安全模型:需要防护,也需要检测 4

电子科技女学 网络安全曜格5散术 网络安全工具的特点 优点 局限性 防火墙 可简化网络管理,产品成熟 无法处理网络内部的攻击 IDS 实时监控网络安全状态 误报漏报率高,新攻击模式 难检测 Scanner 了解网络现有的安全水平,简单 并不能真正了解网络上即时 可操作,帮助系统管理员和安全 发生的攻击 服务人员解决实际问题, VPN 保护公网上的内部通信 加密解密 防病毒 针对文件与邮件,产品成熟 功能单一 信息与软件工程学院

理论与技术 网络安全工具的特点 优点 局限性 防火墙 可简化网络管理,产品成熟 无法处理网络内部的攻击 IDS 实时监控网络安全状态 误报漏报率高,新攻击模式 难检测 Scanner 了解网络现有的安全水平,简单 可操作,帮助系统管理员和安全 服务人员解决实际问题, 并不能真正了解网络上即时 发生的攻击 VPN 保护公网上的内部通信 加密解密 防病毒 针对文件与邮件,产品成熟 功能单一

电子科技女学 网络安全曜备5散术 入侵检测 ◆对入侵行为的发觉: >对网络和系统的运行状态进行监视 >从中发现网络和系统中是否有违反安全策略的行为和被攻击的迹象 ·攻击企图、攻击行为或者攻击结果 ◆入侵检测系统IDS(Intrusion Detection System): >进行入侵检测的软件与硬件组合 信息与软件工程学院 6

理论与技术 入侵检测 ◆对入侵行为的发觉: ➢对网络和系统的运行状态进行监视 ➢从中发现网络和系统中是否有违反安全策略的行为和被攻击的迹象 ⚫攻击企图、攻击行为或者攻击结果 ◆入侵检测系统IDS(Intrusion Detection System): ➢进行入侵检测的软件与硬件组合 6

电子科技女学 网络安全曜备5散术 DS系统原理 数据源 操作员 活动 事件 感应器 章 警报 分析器 安全策略 管理器 管理员 安全策略 入侵检测系统原理图 信息与软件工程学院

理论与技术 IDS系统原理

电子科技女学 网络安全曜备易散木 IDS基本结构 ◆入侵检测系统包括三个功能部件 >信息收集 >信息分析 >结果处理 信息与软件工程学院 ⊙

理论与技术 IDS基本结构 ◆入侵检测系统包括三个功能部件 ➢信息收集 ➢信息分析 ➢结果处理 8

电子科技女学 网络安全曜备易散木 9.2信息收集 信息与软件工程学院 9

理论与技术 9.2 信息收集 9

胸电占科放大学 网络安全曜备5散木 信息收集 ◆在网络或系统的若干不同关键点(不同网段和不同主机)收集 >从一个来源的信息有可能看不出疑点,尽可能扩大检测范围 ◆入侵检测很大程度上依赖于收集信息的可靠性和正确性 >要保证信息收集软件或组件,以及收集到的信息的完整性 >入侵检测系统软件本身应具有相当强的坚固性,防止被篡改而收集 到错误的信息 信息与软件工程学院 10

理论与技术 信息收集 ◆在网络或系统的若干不同关键点(不同网段和不同主机)收集 ➢从一个来源的信息有可能看不出疑点,尽可能扩大检测范围 ◆入侵检测很大程度上依赖于收集信息的可靠性和正确性 ➢要保证信息收集软件或组件,以及收集到的信息的完整性 ➢入侵检测系统软件本身应具有相当强的坚固性,防止被篡改而收集 到错误的信息 10