CAICT中国信通院 勒索病毒安全防护手册 中国信息通信研究院 2021年9月

勒索病毒安全防护手册 中国信息通信研究院 2021 年 9 月

前言 勒索病毒是一种极具传播性、破坏性的恶意软件,主要 利用多种密码算法加密用户数据,恐吓、胁迫、勒索用户高 额赎金,近期,勒索病毒攻击形势更加严峻,已经对全球能 源、金融等领城重要企业造成严重影响。由于勒索病毒加密 信息雄以恢复、攻击来源难以追踪,攻击直接影响与生产生 活相关信息系统的正常运转,勒索病毒对现实世界威胁加 剧,已成为全球广泛关注的网络安全难题。 为加强勒索病毒攻击防范应对,在工业和信息化部网络 安全管理局指导下,中国信总通信研究院联合中国电信集团 有限公司、中国移动通信集团有限公司、中国联合网络通信 集团有限公司、安天科技集团股份有限公司、杭州安恒信息 技术股份有限公司、奇安信科技集团股份有限公司、绿盟科 技集团股份有限公司'等单位编制《勒索病毒安全防护手 册》,梳理勒索病毒主要类型、传播方式,分析勒索病毒攻击 特点,聚焦事前预防,事中应急、事后加固三个环节,研提 勒索病毒安全防护框架和实操参考,以期与公众共享,共同 防范化解攻击风险。 本手册版权属于中国信息通信研究院,并受法律保护。 ·注:编制单位找首字笔画推序,排名不分先后

前 言 勒索病毒是一种极具传播性、破坏性的恶意软件,主要 利用多种密码算法加密用户数据,恐吓、胁迫、勒索用户高 额赎金。近期,勒索病毒攻击形势更加严峻,已经对全球能 源、金融等领域重要企业造成严重影响。由于勒索病毒加密 信息难以恢复、攻击来源难以追踪,攻击直接影响与生产生 活相关信息系统的正常运转,勒索病毒对现实世界威胁加 剧,已成为全球广泛关注的网络安全难题。 为加强勒索病毒攻击防范应对,在工业和信息化部网络 安全管理局指导下,中国信息通信研究院联合中国电信集团 有限公司、中国移动通信集团有限公司、中国联合网络通信 集团有限公司、安天科技集团股份有限公司、杭州安恒信息 技术股份有限公司、奇安信科技集团股份有限公司、绿盟科 技集团股份有限公司1等单位编制《勒索病毒安全防护手 册》,梳理勒索病毒主要类型、传播方式,分析勒索病毒攻击 特点,聚焦事前预防,事中应急、事后加固三个环节,研提 勒索病毒安全防护框架和实操参考,以期与公众共享,共同 防范化解攻击风险。 本手册版权属于中国信息通信研究院,并受法律保护。 1 注:编制单位按首字笔画排序,排名不分先后

目录 一、相关背景 Ea44aa44414444 (一)勒索病毒攻击事件数量保持高位1 (二)勒索病毒攻击风险传导趋势明显 二、勒索病毒概述 2 (一)勒索病毒主要类型 (二)勒索病毒典型传播方式… 三、勒索病毒攻击现状 (一)近期勒索病毒攻击特点 (二)典型勒索病毒攻击流程 四、勒索病毒攻击安全防护举措 背,m1111111111911,9 (一)勒索病毒攻击安全防护框架9 (二)勒索病毒攻击安全防护实操参考… 11 附录一近期勒索病毒攻击事件. 28 附录二典型勒索病毒 32

目 录 一、相关背景 ........................................................................1 (一)勒索病毒攻击事件数量保持高位............................1 (二)勒索病毒攻击风险传导趋势明显............................1 二、勒索病毒概述 ................................................................2 (一)勒索病毒主要类型....................................................2 (二)勒索病毒典型传播方式............................................4 三、勒索病毒攻击现状........................................................5 (一)近期勒索病毒攻击特点............................................5 (二)典型勒索病毒攻击流程............................................7 四、勒索病毒攻击安全防护举措........................................9 (一)勒索病毒攻击安全防护框架..................................9 (二)勒索病毒攻击安全防护实操参考.......................... 11 附录一 近期勒索病毒攻击事件........................................28 附录二 典型勒索病毒........................................................32

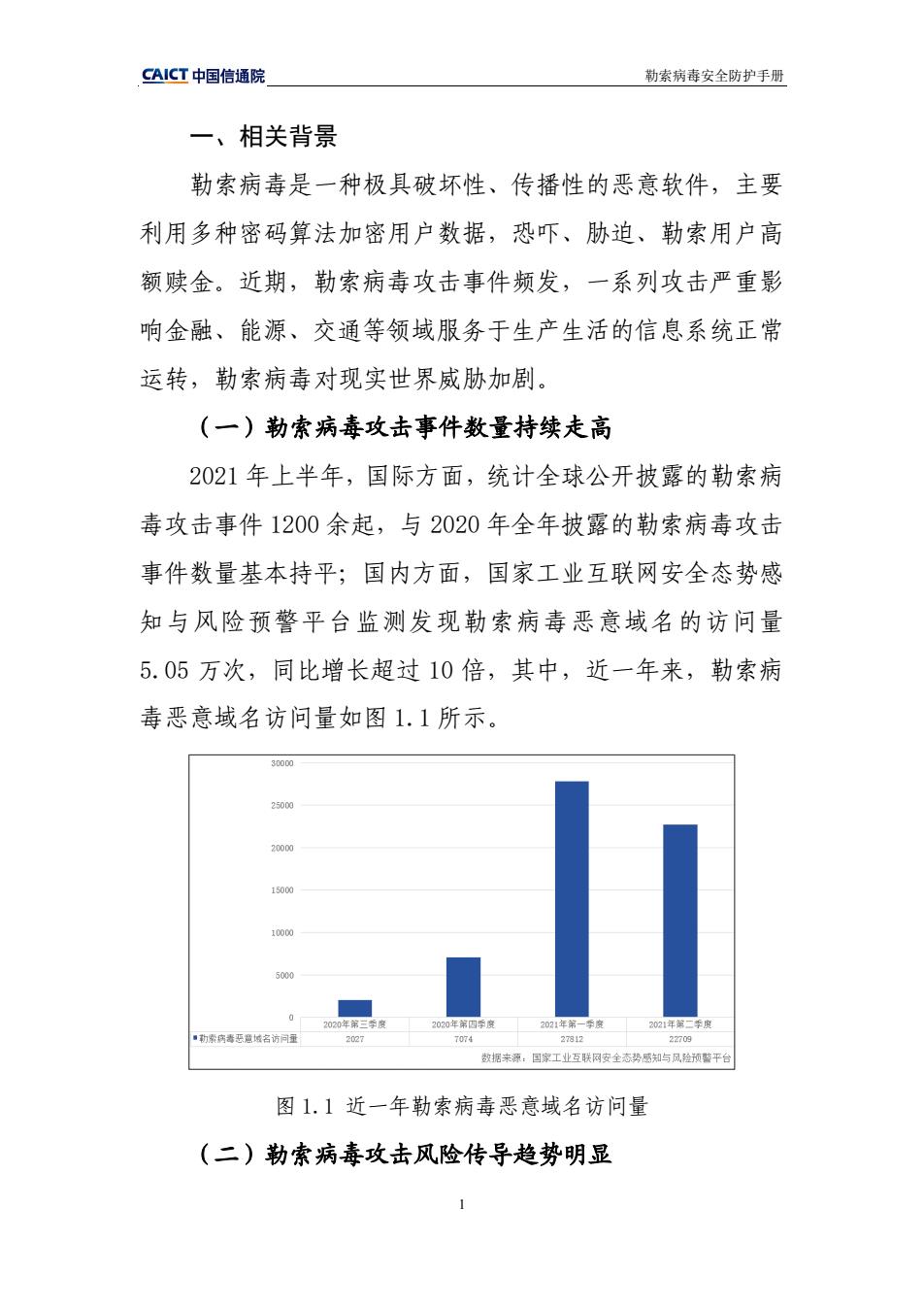

CAICT中回信通院 利家将毒安全翡护手期 一、相关背景 勒索病毒是一种极具破坏性、传播性的恶意软件,主要 利用多种密码算法加密用户数据,恐吓、胁迪、勒索用户高 额赎金。近期,勒索病毒攻击事件频发,一系列攻击严重影 响金融、能源、交通等领域服务于生产生活的信息系统正常 运转,勒索病毒对现实世界威胁加剧。 (一)勒索病毒攻击事件数量持续走高 2021年上半年,国际方面,统计全球公开披露的勒索病 毒攻击事件1200余起,与2020年全年披露的勒索病毒攻击 事件数量基本持平;国内方面,国家工业互联网安全态势感 知与风险预警平台监测发现勒索病毒恶意城名的访问量 5.05万次,同比增长超过10倍,其中,近一年来,勒索病 毒恶意域名访问量如图1.1所示. 数视中原,■字工业互明月联全势蓝报与其电州需干包 图1.】近一年勒索病毒恶意城名访问量 (二)勒索病毒攻击风险传导趋势明显

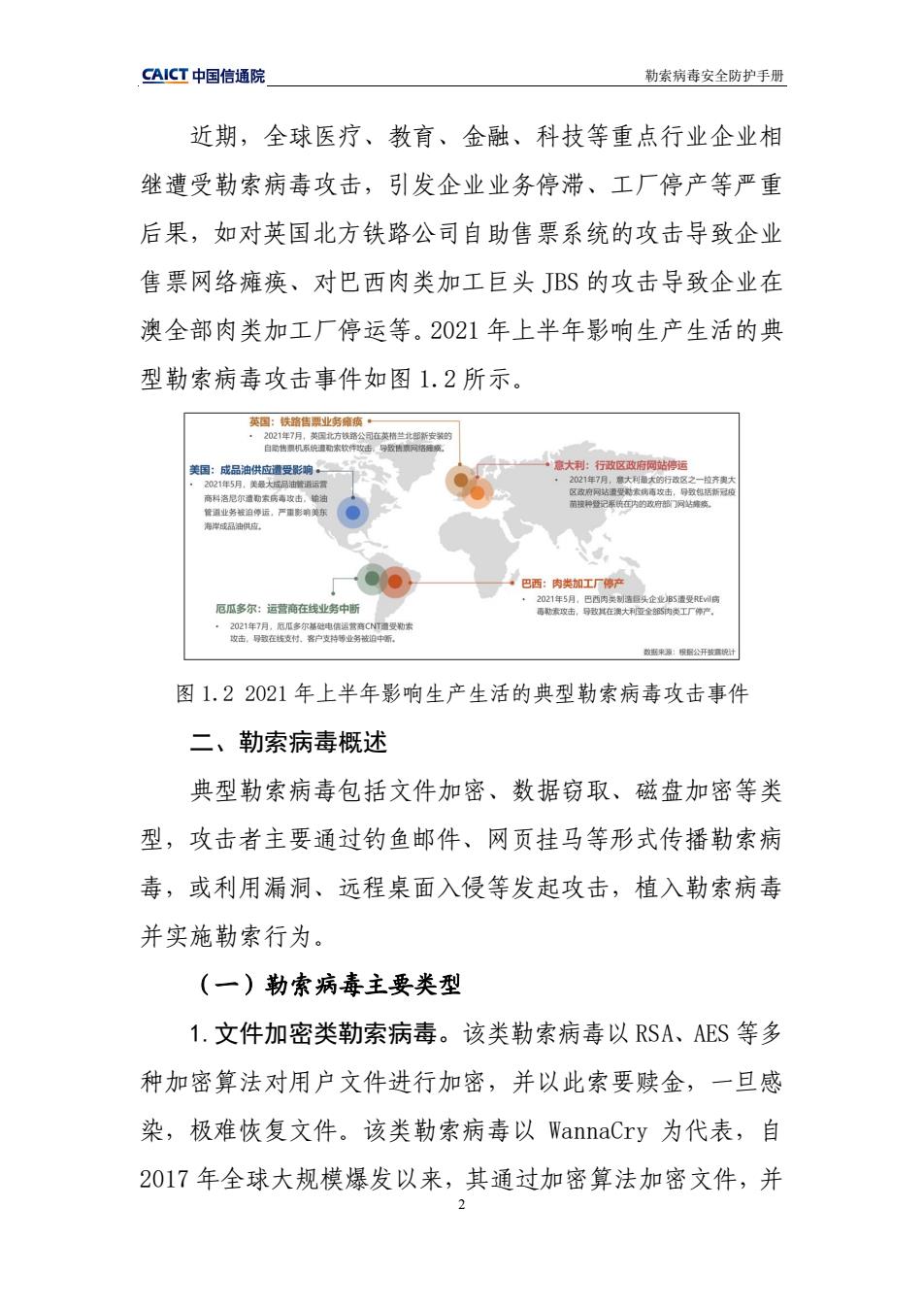

勒索病毒安全防护手册 1 一、相关背景 勒索病毒是一种极具破坏性、传播性的恶意软件,主要 利用多种密码算法加密用户数据,恐吓、胁迫、勒索用户高 额赎金。近期,勒索病毒攻击事件频发,一系列攻击严重影 响金融、能源、交通等领域服务于生产生活的信息系统正常 运转,勒索病毒对现实世界威胁加剧。 (一)勒索病毒攻击事件数量持续走高 2021 年上半年,国际方面,统计全球公开披露的勒索病 毒攻击事件 1200 余起,与 2020 年全年披露的勒索病毒攻击 事件数量基本持平;国内方面,国家工业互联网安全态势感 知与风险预警平台监测发现勒索病毒恶意域名的访问量 5.05 万次,同比增长超过 10 倍,其中,近一年来,勒索病 毒恶意域名访问量如图 1.1 所示。 图 1.1 近一年勒索病毒恶意域名访问量 (二)勒索病毒攻击风险传导趋势明显

CACT中国信通院 利家裤毒安全秽护手看 近期,全球医疗、教育、金融、科技等重点行业企业相 继遭受勒索病毒攻击,引发企业业务停滞、工厂停产等严重 后果,如对英国北方铁路公司自助售票系统的攻击导致企业 售票网络瘫痪、对巴西肉类加工巨头JS的攻击导致企业在 澳全部肉类加工厂停运等。2021年上半年影响生产生活的典 型勒索病毒攻击事件如图1.2所示。 :口明用.我方贵公帽汇男数物形有 美国:威温编消店透黄璃,一 一大用:行酒政0物 料见害真球生: 量男城合净酒,到风原 ·酒:满工 。1导时同.巴两国目k金金重量民编 根■多尔:西营鸡生道业期中新 由金.的生托.南今士年带金 图1.22021年上半年影响生产生活的典型物索病毒攻击事件 二、勒索病毒概述 典型勒索病毒包括文件加密、数据窃取、磁盘加密等类 型,攻击者主要通过钓鱼邮件、网页挂马等形式传播勒索病 毒,或利用漏洞、远程桌面入侵等发起攻击,植入勒索病毒 并实施勒索行为. (一)勒索病毒主要类型 1.文件加密类勒索病毒。该类勒索病毒以RSA、AES等多 种加密算法对用户文件进行加密,并以此索要赎金,一旦感 染,极难恢复文件,该类勒索病毒以WannaCry为代表,自 2017年全球大规模爆发以来,其通过加密算法加密文件,并

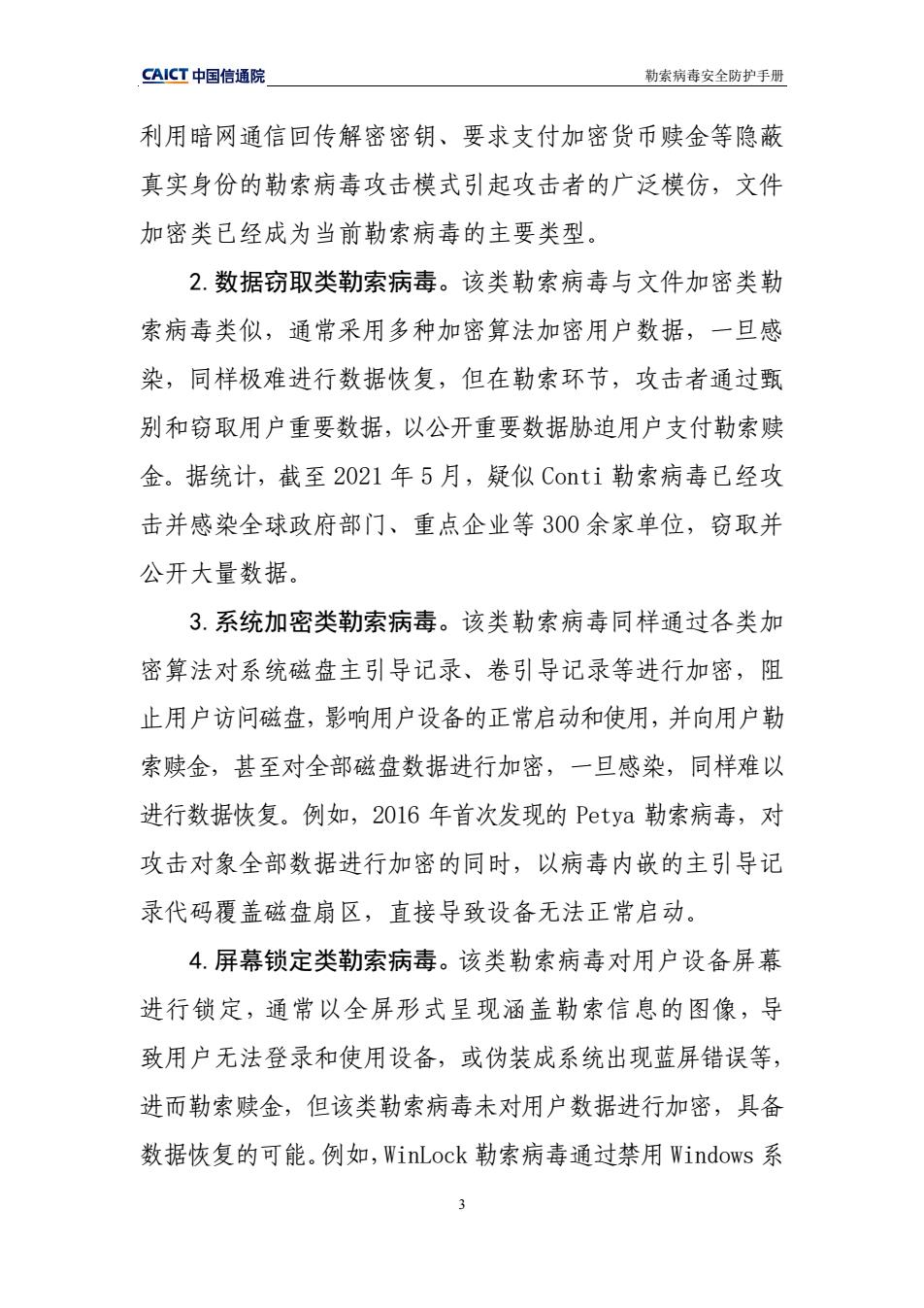

勒索病毒安全防护手册 2 近期,全球医疗、教育、金融、科技等重点行业企业相 继遭受勒索病毒攻击,引发企业业务停滞、工厂停产等严重 后果,如对英国北方铁路公司自助售票系统的攻击导致企业 售票网络瘫痪、对巴西肉类加工巨头 JBS 的攻击导致企业在 澳全部肉类加工厂停运等。2021 年上半年影响生产生活的典 型勒索病毒攻击事件如图 1.2 所示。 图 1.2 2021 年上半年影响生产生活的典型勒索病毒攻击事件 二、勒索病毒概述 典型勒索病毒包括文件加密、数据窃取、磁盘加密等类 型,攻击者主要通过钓鱼邮件、网页挂马等形式传播勒索病 毒,或利用漏洞、远程桌面入侵等发起攻击,植入勒索病毒 并实施勒索行为。 (一)勒索病毒主要类型 1.文件加密类勒索病毒。该类勒索病毒以 RSA、AES 等多 种加密算法对用户文件进行加密,并以此索要赎金,一旦感 染,极难恢复文件。该类勒索病毒以 WannaCry 为代表,自 2017 年全球大规模爆发以来,其通过加密算法加密文件,并

CAICT中回信通院 利家精青安全背护手冠 利用暗网通信回传解密密钥、要求支付加密货币赎金等隐蔽 真实身份的勒索病毒攻击模式引起攻击者的广泛模仿,文件 加密类已经成为当前勒索病毒的主要类型。 2.数据窃取类勒索病毒。该类勒索病毒与文件加密类勒 索病毒类似,通常采用多种加密算法加密用户数据,一旦感 染,同样极难进行数据恢复,但在勒索环节,攻击者通过甄 别和窃取用户重要数据,以公开重要数据胁迫用户支付勒索赎 金。据统计,截至2021年5月,疑似Conti勒索病毒已经攻 击并感染全球政府部门、重点企业等300余家单位,窃取并 公开大量数据。 3.系统加密类勒索病毒。该类勒索病毒同样通过各类加 密算法对系统磁盘主引导记录、卷引导记录等进行加密,阻 止用户访问磁盘,影响用户设备的正常启动和使用,并向用户勒 索赎金,甚至对全部磁盘数据进行加密,一旦感染,同样难以 进行数据恢复,例如,2016年首次发现的Petya勒索病毒,对 攻击对象全部数据进行加密的同时,以病毒内嵌的主引导记 录代码覆盖磁盘扇区,直接导致设备无法正常启动。 4.屏幕锁定类勒索病毒。该类勒索病毒对用户设备屏幕 进行锁定,通常以全屏形式呈现涵盖勒索信息的图像,导 致用户无法登录和使用设备,或伪装成系统出现蓝屏错误等, 进而勒索赎金,但该类勒索病毒未对用户数据进行加密,具备 数据恢复的可能,例如,WinLock勒索病毒通过禁用Windows系

勒索病毒安全防护手册 3 利用暗网通信回传解密密钥、要求支付加密货币赎金等隐蔽 真实身份的勒索病毒攻击模式引起攻击者的广泛模仿,文件 加密类已经成为当前勒索病毒的主要类型。 2.数据窃取类勒索病毒。该类勒索病毒与文件加密类勒 索病毒类似,通常采用多种加密算法加密用户数据,一旦感 染,同样极难进行数据恢复,但在勒索环节,攻击者通过甄 别和窃取用户重要数据,以公开重要数据胁迫用户支付勒索赎 金。据统计,截至 2021 年 5 月,疑似 Conti 勒索病毒已经攻 击并感染全球政府部门、重点企业等 300 余家单位,窃取并 公开大量数据。 3.系统加密类勒索病毒。该类勒索病毒同样通过各类加 密算法对系统磁盘主引导记录、卷引导记录等进行加密,阻 止用户访问磁盘,影响用户设备的正常启动和使用,并向用户勒 索赎金,甚至对全部磁盘数据进行加密,一旦感染,同样难以 进行数据恢复。例如,2016 年首次发现的 Petya 勒索病毒,对 攻击对象全部数据进行加密的同时,以病毒内嵌的主引导记 录代码覆盖磁盘扇区,直接导致设备无法正常启动。 4.屏幕锁定类勒索病毒。该类勒索病毒对用户设备屏幕 进行锁定,通常以全屏形式呈现涵盖勒索信息的图像,导 致用户无法登录和使用设备,或伪装成系统出现蓝屏错误等, 进而勒索赎金,但该类勒索病毒未对用户数据进行加密,具备 数据恢复的可能。例如,WinLock 勒索病毒通过禁用 Windows 系

CACT中回信通院 称家裤毒香安全砖护手期 统关键组件,锁定用户设备屏幕,要求用户通过短信付费的 方式支付勒索赎金 (二)勒索病毒典型传播方式 1.利用安全漏洞传播。攻击者利用弱口令、远程代码执 行等网络产品安全漏洞,攻击入侵用户内部网络,获取管理 员权限,进而主动传播勒索病毒。目前,攻击者通常利用已 公开且已发布补丁的漏洞,通过扫描发现未及时修补漏洞的 设备,利用漏洞攻击入侵并部署勒索病毒,实施勒索行为。 2.利用钓鱼邮件传播。攻击者将勒索病毒内嵌至钓鱼邮 件的文档、图片等附件中,或将勒索病毒恶意链接写入钓鱼 邮件正文中,通过网络钓鱼攻击传播勒索病毒。一旦用户打 开邮件附件,或点击恶意链接,勒索病毒将自动加载、安装 和运行,实现实施勒索病毒攻击的目的。 3.利用网站挂马传播。攻击者通过网络攻击网站,以在 网站植入恶意代码的方式挂马,或通过主动搭建包含恶意代 码的网站,诱导用户访问网站并触发恶意代码,劫持用户当 前访问页面至勒索病毒下截链接并执行,进而向用户设备植 入勒索病毒。 4,利用移动介质传播。攻击者通过隐藏U盘、移动硬盘 等移动存储介质原有文件,创建与移动存储介质盘符、图标 等相同的快捷方式,一旦用户点击,自动运行勒索病毒,或 运行专门用于收集和回传设备信息的木马程序,便于未来实

勒索病毒安全防护手册 4 统关键组件,锁定用户设备屏幕,要求用户通过短信付费的 方式支付勒索赎金。 (二)勒索病毒典型传播方式 1.利用安全漏洞传播。攻击者利用弱口令、远程代码执 行等网络产品安全漏洞,攻击入侵用户内部网络,获取管理 员权限,进而主动传播勒索病毒。目前,攻击者通常利用已 公开且已发布补丁的漏洞,通过扫描发现未及时修补漏洞的 设备,利用漏洞攻击入侵并部署勒索病毒,实施勒索行为。 2.利用钓鱼邮件传播。攻击者将勒索病毒内嵌至钓鱼邮 件的文档、图片等附件中,或将勒索病毒恶意链接写入钓鱼 邮件正文中,通过网络钓鱼攻击传播勒索病毒。一旦用户打 开邮件附件,或点击恶意链接,勒索病毒将自动加载、安装 和运行,实现实施勒索病毒攻击的目的。 3.利用网站挂马传播。攻击者通过网络攻击网站,以在 网站植入恶意代码的方式挂马,或通过主动搭建包含恶意代 码的网站,诱导用户访问网站并触发恶意代码,劫持用户当 前访问页面至勒索病毒下载链接并执行,进而向用户设备植 入勒索病毒。 4.利用移动介质传播。攻击者通过隐藏 U 盘、移动硬盘 等移动存储介质原有文件,创建与移动存储介质盘符、图标 等相同的快捷方式,一旦用户点击,自动运行勒索病毒,或 运行专门用于收集和回传设备信息的木马程序,便于未来实

CACT中国信通院 补索病毒安全秽护手看 施针对性的勒索病毒攻击行为。 5.利用软件供应链传播。攻击者利用软件供应商与软件 用户间的信任关系,通过攻击入侵软件供应商相关服务器设 备,利用软件供应链分发、更新等机制,在合法软件正常传 播、升级等过程中,对合法软件进行劫持或篡改,规避用户 网络安全防护机制,传播勒索病毒。 6.利用远程桌面入侵传播。攻击者通常利用弱口令、暴 力破解等方式获取攻击目标服务器远程登录用户名和密 码,进而通过远程桌面协议登录服务器并植入勒索病毒,同 时,攻击者一旦成功登录服务器,获得服务器控制权限,可 以服务器为攻击跳板,在用户内部网络进一步传播勒索病毒 三、勒索病毒攻击现状 结合近期攻击事件,勒索病毒攻击主要在攻击目标、攻 击手段等方面呈现新特点,同时攻击者开始构建精准复杂的 攻击链,发起勒索病毒攻击。 (一)近期勒索病毒攻击特点 1.瞄准行业重要信息系统,定向实施勒索病毒攻击。攻击 者瞄准能源,医疗等承载重要数据资源的行业信息系统作为 勒索病毒攻击“高价值”目标,摒弃传统利用钓鱼邮件、网页 挂马等“广散网”无特定目标的勒索病毒传播模式,向涵盖 探测侦察、攻击入侵、病毒植入等的精准化勒索病毒攻击链 转变,如嗅探网络发现攻击入口、利用漏洞攻击入侵等,针

勒索病毒安全防护手册 5 施针对性的勒索病毒攻击行为。 5.利用软件供应链传播。攻击者利用软件供应商与软件 用户间的信任关系,通过攻击入侵软件供应商相关服务器设 备,利用软件供应链分发、更新等机制,在合法软件正常传 播、升级等过程中,对合法软件进行劫持或篡改,规避用户 网络安全防护机制,传播勒索病毒。 6.利用远程桌面入侵传播。攻击者通常利用弱口令、暴 力破解等方式获取攻击目标服务器远程登录用户名和密 码,进而通过远程桌面协议登录服务器并植入勒索病毒。同 时,攻击者一旦成功登录服务器,获得服务器控制权限,可 以服务器为攻击跳板,在用户内部网络进一步传播勒索病毒。 三、勒索病毒攻击现状 结合近期攻击事件,勒索病毒攻击主要在攻击目标、攻 击手段等方面呈现新特点,同时攻击者开始构建精准复杂的 攻击链,发起勒索病毒攻击。 (一)近期勒索病毒攻击特点 1.瞄准行业重要信息系统,定向实施勒索病毒攻击。攻击 者瞄准能源、医疗等承载重要数据资源的行业信息系统作为 勒索病毒攻击“高价值”目标,摒弃传统利用钓鱼邮件、网页 挂马等“广散网”无特定目标的勒索病毒传播模式,向涵盖 探测侦察、攻击入侵、病毒植入等的精准化勒索病毒攻击链 转变,如嗅探网络发现攻击入口、利用漏洞攻击入侵等,针

CACT中回信通院 利家精青安全背护手彩 对行业重要信息系统发起定向攻击,植入勒索病毒并勒索超 高颥赎金 2.佯装勒索病毒攻击,掩盖真实网络攻击意图。攻击者 通过甄别重点攻击目标,假装加密数据文件并实施勒索,利 用勃索病毒遍历系统文件、覆盖系统引导目录,以及类后门 木马的功能,佯装实施勒索病毒攻击,隐藏其窃取敏感信息、破 坏信息系统等的真实攻击意图.据披露,在Agrius、Pay2Key 等黑客组织的攻击活动中,被认为假装加密数据并勒索赎 金,掩盖其直接破杯信息系统的攻击行为。 3.针对工控系统专门开发勒索病毒,工业企业面临攻击 风险加剧。攻击者通过集成工控系统软硬件漏洞,或内嵌强 制中止实时监控、数据采集等工业领域常用系统的恶意 功能,开发和升级形成Cring、EKANS等具备专门感染工控 系统能力的勒索病毒,针对工业企业实施攻击,引发企业 生产线、业务线停工停产的严重影响,此外,通过攻击入侵 投递和植入REvil、DarkSide等典型勒索病毒,同样存在利 用勒索病毒攻击工业企业的可能。 4.漏洞利用仍是攻击主要手段,引发勒索病毒传播一点 突破、全面扩散。攻击者主要利用已公布漏洞,通过漏洞扫 描、端口扫描等方式主动发现未及时修补漏洞的设备,利用 漏洞“一点突破”网络安全防线,实施远程攻击入侵,并在 攻击目标内部网络横向移动,扩大勒索病毒感染范围,实施

勒索病毒安全防护手册 6 对行业重要信息系统发起定向攻击,植入勒索病毒并勒索超 高额赎金。 2.佯装勒索病毒攻击,掩盖真实网络攻击意图。攻击者 通过甄别重点攻击目标,假装加密数据文件并实施勒索,利 用勒索病毒遍历系统文件、覆盖系统引导目录,以及类后门 木马的功能,佯装实施勒索病毒攻击,隐藏其窃取敏感信息、破 坏信息系统等的真实攻击意图。据披露,在 Agrius、Pay2Key 等黑客组织的攻击活动中,被认为假装加密数据并勒索赎 金,掩盖其直接破坏信息系统的攻击行为。 3.针对工控系统专门开发勒索病毒,工业企业面临攻击 风险加剧。攻击者通过集成工控系统软硬件漏洞,或内嵌强 制中止实时监控、数据采集等工业领域常用系统的恶意 功能,开发和升级形成 Cring、EKANS 等具备专门感染工控 系统能力的勒索病毒,针对工业企业实施攻击,引发企业 生产线、业务线停工停产的严重影响。此外,通过攻击入侵 投递和植入 REvil、DarkSide 等典型勒索病毒,同样存在利 用勒索病毒攻击工业企业的可能。 4.漏洞利用仍是攻击主要手段,引发勒索病毒传播一点 突破、全面扩散。攻击者主要利用已公布漏洞,通过漏洞扫 描、端口扫描等方式主动发现未及时修补漏洞的设备,利用 漏洞“一点突破”网络安全防线,实施远程攻击入侵,并在 攻击目标内部网络横向移动,扩大勒索病毒感染范围,实施

CACT中回信通院 称家裤毒安全铸护手朝 勒索行为。2021年上半年,网络安全威胁和漏洞信息共享平 台监测发现网络产品安全漏洞1.7万个,其中,可能遭到攻 击者综合利用、传播病毒的高危漏洞5400余个. 5.以虚拟化环境作为攻击跳板,双向渗透传播勒索病 毒。勒索病毒攻击开始以虚拟化环境为通道,通过感染虚拟 机、虚拟云服务器等,强制中止虚拟化进程,或利用虚拟化 产品满洞、虚拟云服务器配置缺陷等,实现虚拟化环境的“逃 逸”,进而向用户和网络“双向渗透”传播勒索病毒。据披 露,名为Hello Kitty的勒索病毒近期主要攻击VMWare虚 拟云服务器,感染在其上运行的虚拟机,并向用户设备传播。 6.经济利益驱动运作模式升级,初步形成勒索病毒黑产 链条。部分勒索病毒攻击团伙开发形成“勒索病毒即服务”,面 向团伙“会员”提供“开箱即用”的勒索病毒攻击服务,如购 买勒索病毒程序、靶标系统访问权限,或订购针对特定目标 的勒索病毒攻击服务等。同时,在病毒开发、攻击入侵等环 节招募“合作伙伴”,“分工协作”增加勒索病毒攻击成功 率。据披露,REvi1勒索病毒攻击团伙负责开发病毒、勒索 谈判、赎金分成等,其“合作伙伴”负责入侵目标网络等。 (二)典型勒索病毒攻击流程 聚焦勒索病毒攻击链,近期勒索病毒攻击团伙在成功 实施网络攻击入侵的基础上,植入勒索病毒并实施勒索行 为,其典型攻击流程主要包括探测侦察、攻击入侵、病毒

勒索病毒安全防护手册 7 勒索行为。2021 年上半年,网络安全威胁和漏洞信息共享平 台监测发现网络产品安全漏洞 1.7 万个,其中,可能遭到攻 击者综合利用、传播病毒的高危漏洞 5400 余个。 5.以虚拟化环境作为攻击跳板,双向渗透传播勒索病 毒。勒索病毒攻击开始以虚拟化环境为通道,通过感染虚拟 机、虚拟云服务器等,强制中止虚拟化进程,或利用虚拟化 产品漏洞、虚拟云服务器配置缺陷等,实现虚拟化环境的“逃 逸”,进而向用户和网络“双向渗透”传播勒索病毒。据披 露,名为 Hello Kitty 的勒索病毒近期主要攻击 VMWare 虚 拟云服务器,感染在其上运行的虚拟机,并向用户设备传播。 6.经济利益驱动运作模式升级,初步形成勒索病毒黑产 链条。部分勒索病毒攻击团伙开发形成“勒索病毒即服务”,面 向团伙“会员”提供“开箱即用”的勒索病毒攻击服务,如购 买勒索病毒程序、靶标系统访问权限,或订购针对特定目标 的勒索病毒攻击服务等。同时,在病毒开发、攻击入侵等环 节招募“合作伙伴”,“分工协作”增加勒索病毒攻击成功 率。据披露,REvil 勒索病毒攻击团伙负责开发病毒、勒索 谈判、赎金分成等,其“合作伙伴”负责入侵目标网络等。 (二)典型勒索病毒攻击流程 聚焦勒索病毒攻击链,近期勒索病毒攻击团伙在成功 实施网络攻击入侵的基础上,植入勒索病毒并实施勒索行 为,其典型攻击流程主要包括探测侦察、攻击入侵、病毒