恶意程序 Current Security 。 安全漏洞 。 DoS攻击 网站安全 Situation 云平台安全 工业控制系统安全

Current Security Situation • 恶意程序 • 安全漏洞 • DoS攻击 • 网站安全 • 云平台安全 • 工业控制系统安全

Malware(Malicious Sofware) Context 流氓软件或广告软件、spyware、 Keyboard Recorder、Trojan、僵尸程 序和僵尸网络、rootkit、勒索软件、 (一)恶意程序-攻击源 worm、logic bomb等。 2021年上半年,CNCERT新增捕 获计算机恶意程序样本约2307万 其他 美国 24.4% 个,计算机恶意程序传播次数日均 49.0% 韩国 达约582万次。按照计算机恶意程 1.8% 中国香港】 序传播来源统计,位于境外的P地 1.9% 英国 址主要是来自美国、印度和日本等 2.4% 加拿大 国家和地区。 2.4 俄罗斯」德国 2.8% 3.2% 塞舌尔 日本 3.4% 印度 4.0% 49%

Context 2021年上半年,CNCERT新增捕 获计算机恶意程序样本约2307万 个,计算机恶意程序传播次数日均 达约582万次。按照计算机恶意程 序传播来源统计,位于境外的IP地 址主要是来自美国、印度和日本等 国家和地区。 (一)恶意程序-攻击源 Malware(Malicious Sofware) 流 氓 软 件 或 广 告 软 件 、 spyware 、 Keyboard Recorder 、Trojan、僵尸程 序和僵尸网络、rootkit、勒索软件、 worm、logic bomb等

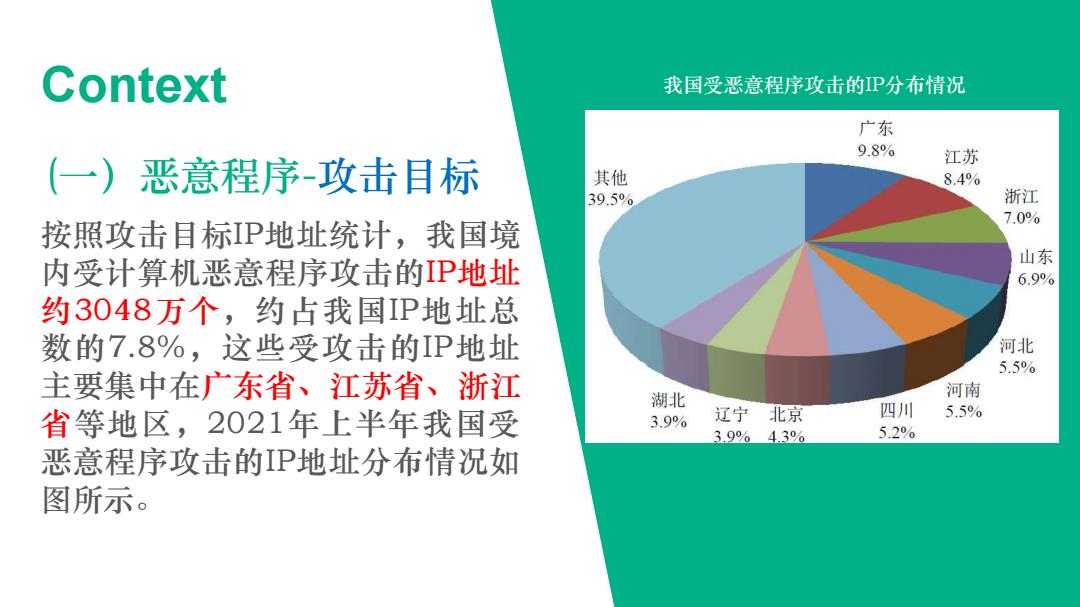

Context 我国受恶意程序攻击的P分布情况 广东 9.8% 江苏 (一)恶意程序-攻击目标 其他 8.4% 39.5% 浙江 7.0% 按照攻击目标IP地址统计,我国境 山东 内受计算机恶意程序攻击的P地址 6.9% 约3048万个,约占我国IP地址总 数的7.8%,这些受攻击的IP地址 河北 5.5% 主要集中在广东省、江苏省、浙江 湖北 河南 省等地区,2021年上半年我国受 3.9% 辽宁北京 四川 5.5% 3.9%4.3% 5.2% 恶意程序攻击的IP地址分布情况如 图所示

Context 按照攻击目标IP地址统计,我国境 内受计算机恶意程序攻击的IP地址 约3048万个,约占我国IP地址总 数的7.8%,这些受攻击的IP地址 主要集中在广东省、江苏省、浙江 省等地区,2021年上半年我国受 恶意程序攻击的IP地址分布情况如 图所示。 我国受恶意程序攻击的IP分布情况 (一)恶意程序-攻击目标

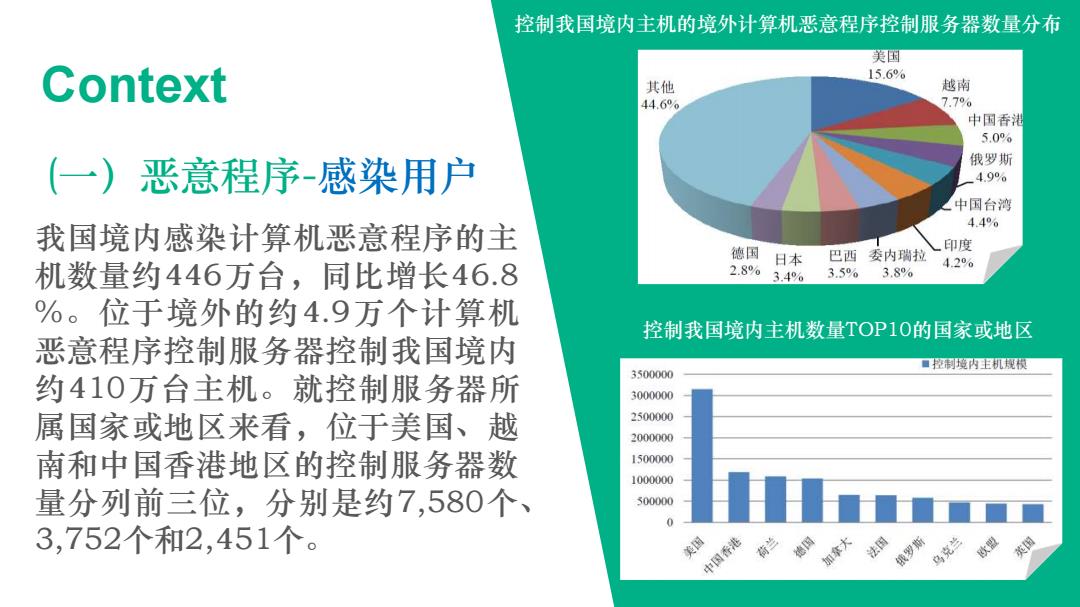

控制我国境内主机的境外计算机恶意程序控制服务器数量分布 美国 Context 15.6% 其他 越南 44.60 7.7% 中国香港 5.0% (一)恶意程序-感染用户 俄罗斯 -4.90 二中国台湾 4.46 我国境内感染计算机恶意程序的主 德国 、印度 日本 巴西委内瑞拉 机数量约446万台,同比增长46.8 2.8%34% 42% 3.5% 3.8% %。位于境外的约4.9万个计算机 控制我国境内主机数量TOP1O的国家或地区 恶意程序控制服务器控制我国境内 ■轻制境内主机规模 约410万台主机。就控制服务器所 3500000 3000000 属国家或地区来看,位于美国、越 2500000 2000000 南和中国香港地区的控制服务器数 1500000 1000000 量分列前三位,分别是约7,580个、 300000 0 3,752个和2,451个。 美国

Context 我国境内感染计算机恶意程序的主 机数量约446万台,同比增长46.8 %。位于境外的约4.9万个计算机 恶意程序控制服务器控制我国境内 约410万台主机。就控制服务器所 属国家或地区来看,位于美国、越 南和中国香港地区的控制服务器数 量分列前三位,分别是约7,580个、 3,752个和2,451个。 (一)恶意程序-感染用户 控制我国境内主机的境外计算机恶意程序控制服务器数量分布 控制我国境内主机数量TOP10的国家或地区

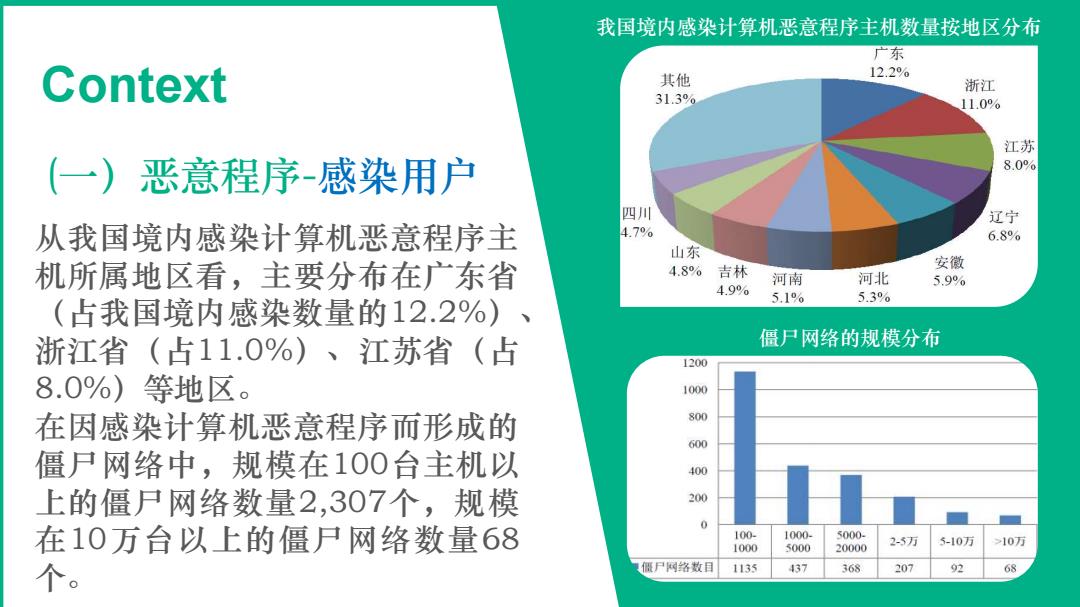

我国境内感染计算机恶意程序主机数量按地区分布 广东 Context 其他 12.2% 渐江 31.306 11.0% 江苏 (一)恶意程序-感染用户 8.0% 四川 辽宁 从我国境内感染计算机恶意程序主 4.7% 6.8% 山东 机所属地区看,主要分布在广东省 4.8%吉林 安微 河南 河北 5.90 4.90% 5.1% 5.3% (占我国境内感染数量的12.2%)、 浙江省(占11.0%)、江苏省(占 僵尸网络的规模分布 1200 8.0%)等地区。 1000 在因感染计算机恶意程序而形成的 800 600 僵尸网络中,规模在100台主机以 400 上的僵尸网络数量2,307个,规模 200 0 在10万合以上的僵尸网络数量68 100- 1000- 3000- 1000 5000 20000 2-5万 5-10万 >10万 个。 僵尸网络数目 1135 437 368 207 92 68

Context 从我国境内感染计算机恶意程序主 机所属地区看,主要分布在广东省 (占我国境内感染数量的12.2%)、 浙江省(占11.0%)、江苏省(占 8.0%)等地区。 在因感染计算机恶意程序而形成的 僵尸网络中,规模在100台主机以 上的僵尸网络数量2,307个,规模 在10万台以上的僵尸网络数量68 个。 (一)恶意程序-感染用户 我国境内感染计算机恶意程序主机数量按地区分布 僵尸网络的规模分布

Context 移动互联网恶意程序数量按行为属性统计 (一)恶意程序-移动App恶意程序 恶意传播 流氓行为 0.3% 47.9% 诱骗欺诈 2021年上半年,CNCERT通过 1.0% 自主捕获和厂商交换获得移动互 系统破坏」 1.3% 联网恶意程序数量86.6万余个, 远程控制」 同比减少47%。通过对恶意程序 2.1% 资费消耗 恶意扣费 的恶意行为统计发现,排名前三 20.0% 8.1% 信息窃取 的分别为流氓行为类、资费消耗 19.2% 类和信息窃取类,占比分别为47. 9%、20.0%和19.2% 防范:从app商店、云平台下架恶意AP P(2021年下架25054个)

Context 2021年上半年,CNCERT通过 自主捕获和厂商交换获得移动互 联网恶意程序数量86.6万余个, 同比减少47%。通过对恶意程序 的恶意行为统计发现,排名前三 的分别为流氓行为类、资费消耗 类和信息窃取类,占比分别为47. 9%、20.0%和19.2% 防范:从app商店、云平台下架恶意AP P(2021年下架25054个) (一)恶意程序-移动App恶意程序 移动互联网恶意程序数量按行为属性统计

Context (二)安全漏洞(Security vulner abilities CNVD收录安全漏洞按影响对象分类统计 国家信息安全漏洞共享平台(CNVD)收 智能设备漏洞 数据库漏洞 23% 1.096 应用程序漏洞 录通用型安全漏洞13,083个,同比增长1 安全产品漏洞」 46.69% 2.8% 8.2%。其中,高危漏洞收录数量为3,719 网络设备漏洞 个(占28.4%),同比减少13.1%;“0- 11.6% day”漏洞收录数量为7,107个(占54.3 操作系统漏洞 %),同比大幅增长55.1%。按影响对象 6.0% 分类统计,排名前三的是应用程序漏洞 web应用漏洞 (占46.6%)、Web应用漏洞(占29.6 29.66 %)、操作系统漏洞(占6.0%)。2021 年上半年,CNVD验证和处置涉及政府机 构、重要信息系统等网络安全漏洞事件近 1.8万起

Context 国家信息安全漏洞共享平台(CNVD)收 录通用型安全漏洞13,083个,同比增长1 8.2%。其中,高危漏洞收录数量为3,719 个(占28.4%),同比减少13.1%; “0- day”漏洞收录数量为7,107个(占54.3 %),同比大幅增长55.1%。按影响对象 分类统计,排名前三的是应用程序漏洞 (占46.6%)、Web应用漏洞(占29.6 %)、操作系统漏洞(占6.0%)。2021 年上半年,CNVD验证和处置涉及政府机 构、重要信息系统等网络安全漏洞事件近 1.8万起。 (二)安全漏洞(Security vulner abilities ) CNVD收录安全漏洞按影响对象分类统计

Context 被用于进行DDoS攻击的网络资源情 况 (三)拒绝服务攻击(DoS) 累计监测发现用于发起DDoS攻击的 境内目标遭大流量DDoS攻击情况 活跃控制端1,455台,其中位于境外 CNCERT监测发现,境内目标遭受峰值 的占比97.1%,主要来自美国、德国 流量超过1Gbps的大流量攻击事件同比 和荷兰等;活跃肉鸡71万余台,其 减少17.5%,主要攻击方式为TCP SYN 中位于境内的占比92.7%,主要来自 Flood、UDP Flood、NTP Amplificatio 广东省、辽宁省、江苏省、福建省、 n、DNS Amplification、TCP ACK Flo 浙江省等;反射攻击服务器约395万 od和SSDP Amplification,这6种攻击 余台,其中位于境内的占比80.7%, 的事件占比达到96.1%;攻击目标主要 主要来自浙江省、广东省、辽宁省、 位于浙江省、山东省、江苏省、广东省、 吉林省、四川省等。 北京市、福建省、上海市等地区,这7个 地区的事件占比达到81.7%

Context 境内目标遭大流量DDoS攻击情况 CNCERT监测发现,境内目标遭受峰值 流量超过1Gbps的大流量攻击事件同比 减少17.5%,主要攻击方式为TCP SYN Flood、UDP Flood、NTP Amplificatio n、DNS Amplification、TCP ACK Flo od和SSDP Amplification,这6种攻击 的事件占比达到96.1%;攻击目标主要 位于浙江省、山东省、江苏省、广东省、 北京市、福建省、上海市等地区,这7个 地区的事件占比达到81.7%。 (三)拒绝服务攻击(DoS) 被用于进行DDoS攻击的网络资源情 况 累计监测发现用于发起DDoS攻击的 活跃控制端1,455台,其中位于境外 的占比97.1%,主要来自美国、德国 和荷兰等;活跃肉鸡71万余台,其 中位于境内的占比92.7%,主要来自 广东省、辽宁省、江苏省、福建省、 浙江省等;反射攻击服务器约395万 余台,其中位于境内的占比80.7%, 主要来自浙江省、广东省、辽宁省、 吉林省、四川省等

Context 监测发现,2021年2月份以来,针对地方 农信社的仿冒页面呈爆发趋势,仿冒对 (四)网站安全:网页仿冒 象不断变换转移,承载P地址主要位于 境外。这些仿冒页面频繁动态更换银行 名称,多为新注册域名且通过伪基站发 监测发现针对我国境内网站仿冒页面约 送钓鱼短信的方式进行传播。根据分析, 1.3万余个。为有效防止网页仿冒引发 通过此类仿冒页面,攻击者不仅仅可以 的危害,CNCERT重点针对金融、电信 获取受害人个人敏感信息,还可以冒用 等行业的仿冒页面进行处置,共协调关 受害人身份登录其手机银行系统进行转 闭仿冒页面8,171个,同比增加31.2%。 账操作或者绑定第三方支付渠道进行资 在已协调关闭的仿冒页面中,从承载仿 金盗取。 冒页面P地址归属情况来看,绝大多数 位于境外

Context 监测发现针对我国境内网站仿冒页面约 1.3万余个。为有效防止网页仿冒引发 的危害,CNCERT重点针对金融、电信 等行业的仿冒页面进行处置,共协调关 闭仿冒页面8,171个,同比增加31.2%。 在已协调关闭的仿冒页面中,从承载仿 冒页面IP地址归属情况来看,绝大多数 位于境外。 (四)网站安全:网页仿冒 监测发现,2021年2月份以来,针对地方 农信社的仿冒页面呈爆发趋势,仿冒对 象不断变换转移,承载IP地址主要位于 境外。这些仿冒页面频繁动态更换银行 名称,多为新注册域名且通过伪基站发 送钓鱼短信的方式进行传播。根据分析, 通过此类仿冒页面,攻击者不仅仅可以 获取受害人个人敏感信息,还可以冒用 受害人身份登录其手机银行系统进行转 账操作或者绑定第三方支付渠道进行资 金盗取

Context 境外向我国境内网站植入后门P地址所属国家或地区TOP10 (四)网站安全:网站后门 1400 境内外8,289个IP地址对我国境内约1.4 1200 1000 万个网站植入后门,我国境内被植入后 800 门的网站数量较2020年上半年大幅减少 600 62.4%。其中,有7,867个境外IP地址 400 200 (占全部IP地址总数的94.9%)对境内 0 约1.3万个网站植入后门,位于美国的P 美国 菲律宾 中国香港 新加坡 地址最多,占境外IP地址总数的15.8%, 尼日利亚 摩洛哥 其次是位于菲律宾和中国香港地区的IP 地址

Context 境内外8,289个IP地址对我国境内约1.4 万个网站植入后门,我国境内被植入后 门的网站数量较2020年上半年大幅减少 62.4%。其中,有7,867个境外IP地址 (占全部IP地址总数的94.9%)对境内 约1.3万个网站植入后门,位于美国的IP 地址最多,占境外IP地址总数的15.8%, 其次是位于菲律宾和中国香港地区的IP 地址 (四)网站安全:网站后门 境外向我国境内网站植入后门IP地址所属国家或地区TOP10