信息安全国家标准目录 (2017版) 全国信息安全标准化技术委员会秘书处 2018年2月

信息安全国家标准目录 (2017 版) 全国信息安全标准化技术委员会秘书处 2018 年 2 月

一、基础标准 1、术语概念 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 本标准界定了与信息安全技术领域相关的概念的术语和定义, 并明确了这些条目之间的关系。本标准适用于信息安全技术概 1. GB/T25069-2010 信息安全技术术语 2010-09-02 2011-02-01 念的理解,其他信息安全技术标准的制定以及信息安全技术的 国内外交流。 2、框架模型 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 本部分的意图是,以一种能使递增地获得交付件安全功能确信 信息技术安全技术 度的方式,按照一般生存周期模型,介绍交付件的安全保障方 信息技术安全保障框 ISO/IEC TR 2 GB/Z29830.1-2013 2013-11-12 2014-02-01 法、联系及其分类。通过标识各种不同保障途径和保障阶段的 架第1部分:综述和 15443-1:2005 框架,概述了一些所需要的基本概念和术语,以便理解并应用 框架 其中所涉及的保障方法。 信息技术安全技术 本指导性技术文件的第2部分收集了一些保障方法,其中还包 信息技术安全保障框 ISO/IEC TR GB/Z29830.2.2013 2013-11-12 括一些对整体ICT安全具有作用但不是专对1CT安全的保障方 2014-02-01 架第2部分:保障方 15443-2:2005 法。第2部分概括了这些方法的目标,描述了它们的特征以及 法 引用文件和标准等。 2

2 一、基础标准 1、术语概念 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 1. GB/T 25069-2010 信息安全技术 术语 2010-09-02 2011-02-01 本标准界定了与信息安全技术领域相关的概念的术语和定义, 并明确了这些条目之间的关系。本标准适用于信息安全技术概 念的理解,其他信息安全技术标准的制定以及信息安全技术的 国内外交流。 2、框架模型 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 2. GB/Z 29830.1-2013 信息技术 安全技术 信息技术安全保障框 架 第1部分:综述和 框架 ISO/IEC TR 15443-1:2005 2013-11-12 2014-02-01 本部分的意图是,以一种能使递增地获得交付件安全功能确信 度的方式,按照一般生存周期模型,介绍交付件的安全保障方 法、联系及其分类。通过标识各种不同保障途径和保障阶段的 框架,概述了一些所需要的基本概念和术语,以便理解并应用 其中所涉及的保障方法。 3. GB/Z 29830.2-2013 信息技术 安全技术 信息技术安全保障框 架 第2部分:保障方 法 ISO/IEC TR 15443-2:2005 2013-11-12 2014-02-01 本指导性技术文件的第2部分收集了一些保障方法,其中还包 括一些对整体ICT安全具有作用但不是专对ICT安全的保障方 法。第2部分概括了这些方法的目标,描述了它们的特征以及 引用文件和标准等

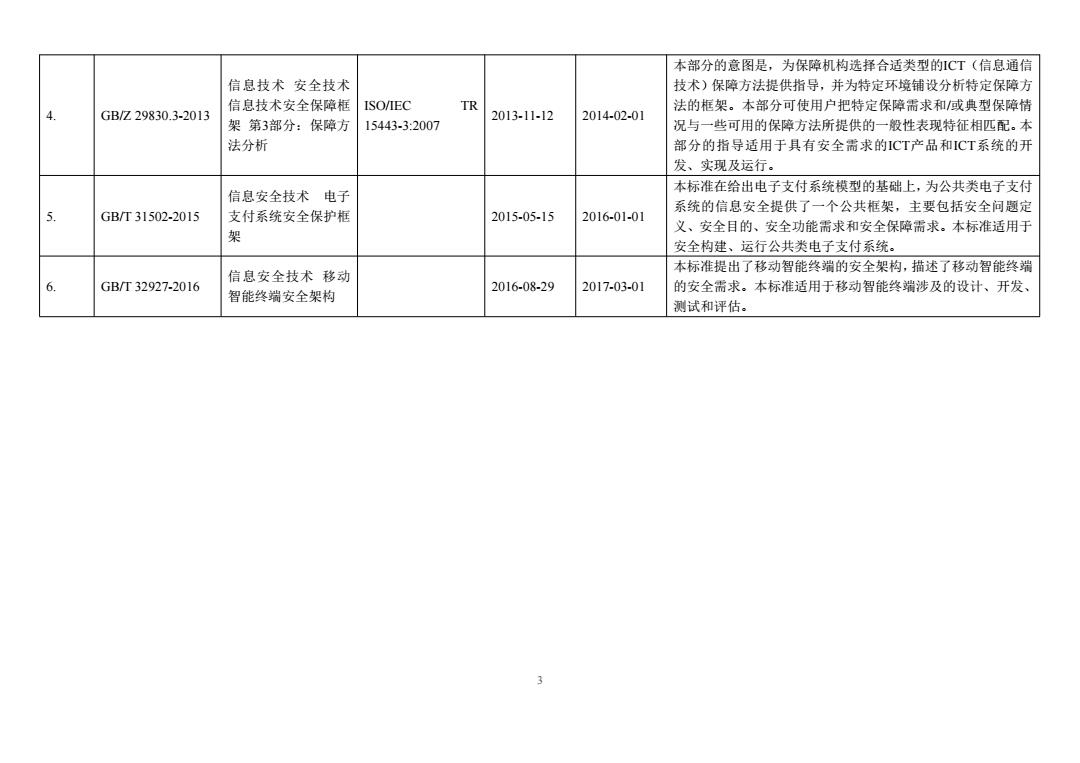

本部分的意图是,为保障机构选择合适类型的CT(信息通信 信息技术安全技术 技术)保障方法提供指导,并为特定环境铺设分析特定保障方 信息技术安全保障框 ISO/IEC TR 法的框架。本部分可使用户把特定保障需求和/或典型保障情 4. GB/Z29830.3-2013 2013-11-12 2014-02-01 架第3部分:保障方 15443-3:2007 况与一些可用的保障方法所提供的一般性表现特征相匹配。本 法分析 部分的指导适用于具有安全需求的ICT产品和ICT系统的开 发、实现及运行。 本标准在给出电子支付系统模型的基础上,为公共类电子支付 信息安全技术电子 系统的信息安全提供了一个公共框架,主要包括安全问题定 GB/T31502-2015 支付系统安全保护框 2015-05-15 2016-01-01 义、安全目的、安全功能需求和安全保障需求。本标准适用于 架 安全构建、运行公共类电子支付系统。 本标准提出了移动智能终端的安全架构,描述了移动智能终端 信息安全技术移动 GBT32927-2016 2016-08-29 2017-03-01 的安全需求。本标准适用于移动智能终端涉及的设计、开发、 智能终端安全架构 测试和评估。 3

3 4. GB/Z 29830.3-2013 信息技术 安全技术 信息技术安全保障框 架 第3部分:保障方 法分析 ISO/IEC TR 15443-3:2007 2013-11-12 2014-02-01 本部分的意图是,为保障机构选择合适类型的ICT(信息通信 技术)保障方法提供指导,并为特定环境铺设分析特定保障方 法的框架。本部分可使用户把特定保障需求和/或典型保障情 况与一些可用的保障方法所提供的一般性表现特征相匹配。本 部分的指导适用于具有安全需求的ICT产品和ICT系统的开 发、实现及运行。 5. GB/T 31502-2015 信息安全技术 电子 支付系统安全保护框 架 2015-05-15 2016-01-01 本标准在给出电子支付系统模型的基础上,为公共类电子支付 系统的信息安全提供了一个公共框架,主要包括安全问题定 义、安全目的、安全功能需求和安全保障需求。本标准适用于 安全构建、运行公共类电子支付系统。 6. GB/T 32927-2016 信息安全技术 移动 智能终端安全架构 2016-08-29 2017-03-01 本标准提出了移动智能终端的安全架构,描述了移动智能终端 的安全需求。本标准适用于移动智能终端涉及的设计、开发、 测试和评估

二、技术和机制标准 1、密码算法和技术 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 本标准:1)确定密钥管理的目标:2)描述作为密钥管理机制基 础的一般模型:3)定义对GB/T17901所有部分通用的密钥管理 信息技术安全技术 基本概念:4)定义密钥管理服务:5)确定密钥管理机制的特性: ISO/IEC 7. GB/T17901.1-1999 密钥管理第1部分: 1999-11-11 2000-05-01 6)规定对密钥材料在其生存期内进行管理的需求:7)描述对密 11770-1:1996 框架 钥材料在其生存期内进行管理的框架。本框架定义了与任何特 定密码算法的使用无关的密钥管理一般模型,但是某些密钥分 发机制可能与特定的算法特性(如非对称算法的特性)有关。 信息安全技术分组 ISO/IEC 本标准描述了分组密码算法的其中工作模式,以便规范分组密 8. GBT17964-2008 2008-6-26 2008-11-01 密码算法的工作模式 10116:1997 码的使用。 信息技术安全技术 本部分规定了敢列函数,它可用于提供鉴别、完整性和抗抵赖 ISO/IEC GB/T18238.1-2000 散列函数第1部分: 2000-10-17 2001-08-01 服务。本部分包含GBT18238各个部分所共用的定义、符号、 10118-1:1994 概述 缩略语和要求。 本部分规定了采用n位块密码算法的散列函数,这些函数适合 于已实现这样一个算法的环境。本部分规定了四种散列函数。 信息技术安全技术 第一种提供了长度小于或者等于n的散列代码,其中n是采用算 散列函数第2部分: ISO/IEC 10. GBT18238.2-2002 2002-07-18 2002.12-01 法的块长度。第二种提供了长度小于或者等于2的散列代码。 采用n位块密码的散 10118-2:2000 第三种提供了长度等于2的散列代码。第四种提供了长度等于 列函数 3的散列代码。本部分规定的全部四种散列函数符合SO/IEC 10118-1中规定的通用模型

4 二、技术和机制标准 1、密码算法和技术 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 7. GB/T 17901.1-1999 信息技术 安全技术 密钥管理 第1部分: 框架 ISO/IEC 11770-1:1996 1999-11-11 2000-05-01 本标准:1)确定密钥管理的目标;2)描述作为密钥管理机制基 础的一般模型;3)定义对GB/T 17901所有部分通用的密钥管理 基本概念;4)定义密钥管理服务;5)确定密钥管理机制的特性; 6)规定对密钥材料在其生存期内进行管理的需求;7)描述对密 钥材料在其生存期内进行管理的框架。本框架定义了与任何特 定密码算法的使用无关的密钥管理一般模型,但是某些密钥分 发机制可能与特定的算法特性(如非对称算法的特性)有关。 8. GB/T 17964-2008 信息安全技术 分组 密码算法的工作模式 ISO/IEC 10116:1997 2008-6-26 2008-11-01 本标准描述了分组密码算法的其中工作模式,以便规范分组密 码的使用。 9. GB/T 18238.1-2000 信息技术 安全技术 散列函数 第1部分: 概述 ISO/IEC 10118-1:1994 2000-10-17 2001-08-01 本部分规定了散列函数,它可用于提供鉴别、完整性和抗抵赖 服务。本部分包含GB/T 18238各个部分所共用的定义、符号、 缩略语和要求。 10. GB/T 18238.2-2002 信息技术 安全技术 散列函数 第2部分: 采用n位块密码的散 列函数 ISO/IEC 10118-2:2000 2002-07-18 2002-12-01 本部分规定了采用n位块密码算法的散列函数,这些函数适合 于已实现这样一个算法的环境。本部分规定了四种散列函数。 第一种提供了长度小于或者等于n的散列代码,其中n是采用算 法的块长度。第二种提供了长度小于或者等于2n的散列代码。 第三种提供了长度等于2n的散列代码。第四种提供了长度等于 3n的散列代码。本部分规定的全部四种散列函数符合ISO/IEC 10118-1中规定的通用模型

本部分规定了专用散列函数,即专门设计的散列函数。本标准 信息技术安全技术 的散列函数基于循环函数的迭代使用。本标部分规定了三种不 ISO/IEC 11 GB/T18238.3-2002 散列函数第3部分: 2002-07-18 2002-12-01 同的循环函数,从而产生了不同的专用散列函数。第一种和第 专用散列函数 10118-3:2004 三种提供了长度达160位的散列码,第二提供了长度达128位的 散列码。 本标准规定了为公众服务的数字证书认证系统的设计、建设、 检测、运行及管理规范。本标准为实现数字证书认证系统的互 联互通和交叉认证提供统一的依据,指导第三方证书认证机构 信息安全技术证书 的数字证书认证系统的建设和检测评估,规范数字证书认证系 12. GB/T25056-2010 认证系统密码及其相 2010-09-02 2011-02-01 统中密码及相关安全技术的应用。本标准适用于第三方证书认 关安全技术规范 证机构的数字证书认证系统的设计、建设、检测、运行及管理。 非第三方证书认证机构的数字证书认证系统的设计、建设、检 测、运行及管理,可参照本标准。 本标准描述可信计算密码支撑平台功能原理与要求,并详细定 信息安全技术可信 义了可信计算密码支撑平台的密码算法、密钥管理、证书管理、 13. GB/T29829.2013 计算密码支撑平台功 2013-11-12 2014-02-01 密码协议、密码服务等应用接口规范。本标准适用于可信计算 能与接口规范 密码支撑平台相关产品的研制、生产、测评与应用开发。 本标准规定了电子文档加密与签名消息语法,此语法可用于对 信息安全技术电子 14. GB/T31503-2015 文档加密与签名消息 任意消息内容进行数字签名、摘要、鉴别或加密。本标准适用 2015-05-15 2016-01-01 于电子商务和电子政务中电子文档加密与签名消息的产生、处 语法 理以及验证。 本标准规定了SM3密码杂凑算法的计算方法和计算步骤,并给 信息安全技术SM3 出了运算示例。本标准适用于商用密码应用中的数字签名和验 15. GB/T32905-2016 2016-08-29 2017-03-01 密码杂凑算法 证、消息认证码的生成与验证以及随机数的生成,可满足多种 密码应用的安全需求。 本标准规定了SM4分组密码算法的算法结构和算法描述,并给 信息安全技术SM4 16. GB/T32907-2016 2016-08-29 2107-03-01 出了运算示例。本标准适用于商用密码产品中分组密码算法的 分组密码算法 实现、检测和应用。 信息安全技术二元 本标准规定了商用密码应用中的随机性检测指标和检测方法。 17. GB/T32915-2016 2016-08-29 2017-03-01 序列随机性检测方法 本标准适用于对随机数发生器产生的二元序列的随机性检测

5 11. GB/T 18238.3-2002 信息技术 安全技术 散列函数 第3部分: 专用散列函数 ISO/IEC 10118-3:2004 2002-07-18 2002-12-01 本部分规定了专用散列函数,即专门设计的散列函数。本标准 的散列函数基于循环函数的迭代使用。本标部分规定了三种不 同的循环函数,从而产生了不同的专用散列函数。第一种和第 三种提供了长度达160位的散列码,第二提供了长度达128位的 散列码。 12. GB/T 25056-2010 信息安全技术 证书 认证系统密码及其相 关安全技术规范 2010-09-02 2011-02-01 本标准规定了为公众服务的数字证书认证系统的设计、建设、 检测、运行及管理规范。本标准为实现数字证书认证系统的互 联互通和交叉认证提供统一的依据,指导第三方证书认证机构 的数字证书认证系统的建设和检测评估,规范数字证书认证系 统中密码及相关安全技术的应用。本标准适用于第三方证书认 证机构的数字证书认证系统的设计、建设、检测、运行及管理。 非第三方证书认证机构的数字证书认证系统的设计、建设、检 测、运行及管理,可参照本标准。 13. GB/T 29829-2013 信息安全技术 可信 计算密码支撑平台功 能与接口规范 2013-11-12 2014-02-01 本标准描述可信计算密码支撑平台功能原理与要求,并详细定 义了可信计算密码支撑平台的密码算法、密钥管理、证书管理、 密码协议、密码服务等应用接口规范。本标准适用于可信计算 密码支撑平台相关产品的研制、生产、测评与应用开发。 14. GB/T 31503-2015 信息安全技术 电子 文档加密与签名消息 语法 2015-05-15 2016-01-01 本标准规定了电子文档加密与签名消息语法,此语法可用于对 任意消息内容进行数字签名、摘要、鉴别或加密。本标准适用 于电子商务和电子政务中电子文档加密与签名消息的产生、处 理以及验证。 15. GB/T 32905-2016 信息安全技术 SM3 密码杂凑算法 2016-08-29 2017-03-01 本标准规定了SM3密码杂凑算法的计算方法和计算步骤,并给 出了运算示例。本标准适用于商用密码应用中的数字签名和验 证、消息认证码的生成与验证以及随机数的生成,可满足多种 密码应用的安全需求。 16. GB/T 32907-2016 信息安全技术 SM4 分组密码算法 2016-08-29 2107-03-01 本标准规定了SM4分组密码算法的算法结构和算法描述,并给 出了运算示例。本标准适用于商用密码产品中分组密码算法的 实现、检测和应用。 17. GB/T 32915-2016 信息安全技术 二元 序列随机性检测方法 2016-08-29 2017-03-01 本标准规定了商用密码应用中的随机性检测指标和检测方法。 本标准适用于对随机数发生器产生的二元序列的随机性检测

本部分给出了SM2椭圆曲线公钥密码算法涉及的必要数学基 信息安全技术SM2 础知识与相关密码技术,以帮助实现其它各部分所规定的密码 18. GBT32918.1-2016 椭圆曲线公钥密码算 2016-08-29 2107-03-01 机制。本部分适用于基域为素域和二元扩域的椭圆曲线公钥密 法第1部分:总则 码算法的设计、开发、使用。 本部分规定了SM2椭圆曲线公钥密码算法的数字签名算法,包 信息安全技术SM2 椭圆曲线公钥密码算 括数字签名生成算法和验证算法,并给出了数字签名与验证示 19. GBT32918.2-2016 2016-08.29 2107-03-01 例及其相应的流程。本部分适用于商用密码应用中的数字签名 法第2部分:数字签 和验证,可满足多种密码应用中的身份鉴别和数据完整性、真 名算法 实性的安全需求。 本部分规定了SM2椭圆曲线公钥密码算法的密钥交换协议, 信息安全技术SM2 并给出了密钥交换与验证示例及其相应的流程。本部分适用于 椭圆曲线公钥密码算 20. GB/T32918.3-2016 2016-08-29 2107-03-01 商用密码应用中的密钥交换,可满足通信双方经过两次或可选 法第3部分:密钥交 三次信息传递过程,计算获取一个由双方共同决定的共享秘密 换协议 密钥(会话密钥)。 信息安全技术SM2 本部分规定了SM2椭圆曲线公钥密码算法的公钥加密算法,并 椭圆曲线公钥密码算 给出了消息加解密示例和相应的流程。本部分适用于商用密码 21. GB/T32918.4-2016 2016-08-29 2107-03-01 法第4部分:公钥加 应用中的消息加解密,消息发送者可以利用接收者的公钥对消 密算法 息进行加密,接收者用对应的私钥进行解密,获取消息。 信息安全技术SM2 椭圆曲线公钥密码算 本部分规定了SM2椭圆曲线公钥密码算法的曲线参数,并给出 22. GB/T32918.5-2017 2017-12-01 法第5部分:参数定 2017-05-12 了数字签名与验证、密钥交换与验证、消息加解密示例。 义 本标准明确了采用IPSec VPN技术实现安全接入的场景,提出 了PSec VPN安全接入应用过程中有关网关、客户端以及安全 信息安全技术IPSec 管理等方面的要求,同时给出了IPSec VPN安全接入的实施过 23. GBT32922-2016 VPN安全接入基本要 2016-08-29 2017-03-01 程指导。本标准适用于采用IPSec VPN技术开展安全接入应用 求与实施指南 的机构,指导其进行基于IPSec VPN技术开展安全接入平台或 系统的需求分析、方案设计、配置实施、测试与备案、运行管 理,也适用于设备厂商参考其进行产品的设计和开发。 6

6 18. GB/T 32918.1-2016 信息安全技术 SM2 椭圆曲线公钥密码算 法 第1部分:总则 2016-08-29 2107-03-01 本部分给出了SM2椭圆曲线公钥密码算法涉及的必要数学基 础知识与相关密码技术,以帮助实现其它各部分所规定的密码 机制。本部分适用于基域为素域和二元扩域的椭圆曲线公钥密 码算法的设计、开发、使用。 19. GB/T 32918.2-2016 信息安全技术 SM2 椭圆曲线公钥密码算 法 第2部分:数字签 名算法 2016-08-29 2107-03-01 本部分规定了SM2椭圆曲线公钥密码算法的数字签名算法,包 括数字签名生成算法和验证算法,并给出了数字签名与验证示 例及其相应的流程。本部分适用于商用密码应用中的数字签名 和验证,可满足多种密码应用中的身份鉴别和数据完整性、真 实性的安全需求。 20. GB/T 32918.3-2016 信息安全技术 SM2 椭圆曲线公钥密码算 法 第3部分:密钥交 换协议 2016-08-29 2107-03-01 本部分规定了 SM2 椭圆曲线公钥密码算法的密钥交换协议, 并给出了密钥交换与验证示例及其相应的流程。本部分适用于 商用密码应用中的密钥交换,可满足通信双方经过两次或可选 三次信息传递过程,计算获取一个由双方共同决定的共享秘密 密钥(会话密钥)。 21. GB/T 32918.4-2016 信息安全技术 SM2 椭圆曲线公钥密码算 法 第4部分:公钥加 密算法 2016-08-29 2107-03-01 本部分规定了SM2椭圆曲线公钥密码算法的公钥加密算法,并 给出了消息加解密示例和相应的流程。本部分适用于商用密码 应用中的消息加解密,消息发送者可以利用接收者的公钥对消 息进行加密,接收者用对应的私钥进行解密,获取消息。 22. GB/T 32918.5-2017 信息安全技术 SM2 椭圆曲线公钥密码算 法 第5部分:参数定 义 2017-05-12 2017-12-01 本部分规定了SM2椭圆曲线公钥密码算法的曲线参数,并给出 了数字签名与验证、密钥交换与验证、消息加解密示例。 23. GB/T 32922-2016 信息安全技术 IPSec VPN安全接入基本要 求与实施指南 2016-08-29 2017-03-01 本标准明确了采用IPSec VPN技术实现安全接入的场景,提出 了IPSec VPN安全接入应用过程中有关网关、客户端以及安全 管理等方面的要求,同时给出了IPSec VPN安全接入的实施过 程指导。本标准适用于采用IPSec VPN技术开展安全接入应用 的机构,指导其进行基于IPSec VPN技术开展安全接入平台或 系统的需求分析、方案设计、配置实施、测试与备案、运行管 理,也适用于设备厂商参考其进行产品的设计和开发

本部分给出了祖冲之序列密码算法的一般结构,基于该结构可 信息安全技术祖冲 实现本标准其它各部分所规定的密码机制。本部分适用于祖冲 24. GB/T33133.1-2016 之序列密码算法第1 2016-10-13 2017-05-01 部分:算法描述 之序列密码算法相关产品的研制、检测和使用,可应用于涉及 非国家秘密范畴的商业应用领域。 本标准定义了密码应用中所使用的标识,用于规范算法标识、 密钥标识、设备标识、数据标识、协议标识、角色标识等的表 信息安全技术密码 示和使用。商用密码领域中的对象标识符(OD)的定义见附 25. GB/T33560-2017 2017-05-12 2017-12-01 应用标识规范 录A。本标准适用于指导密码设备、密码系统的研制和使用过 程中,对标识进行规范化的使用,也可用于指导其他相关标准 或协议的编制中对标识的使用。本标准仅适用于PKI体系。、 信息安全技术SM2 本标准定义了使用$M2密码算法的加密签名消息语法。本标准 26. GB/T35275-2017 密码算法加密签名消 2017-12-29 2018-07-01 适用于使用$M2密码算法进行加密和签名操作时对操作结果 息语法规范 的标准化封装。 本标准定义了SM2密码算法的使用方法,以及密钥、加密与签 信息安全技术SM2 27. GB/T35276-2017 2017-12-29 2018-07-01 密码算法使用规范 名等的数据格式。本标准适用于SM2密码算法的使用,以及支 持SM2密码算法的设备和系统的研发和检测。 2、授权 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 信息安全技术鉴别 本标准规定了基于角色的访问控制(RBAC)模型、RBAC 与授权基于角色的 系统和管理功能规范。本标准适用于信息系统中RBAC子系 28. GB/T25062-2010 2010-09-02 2011-02-01 访问控制模型与管理 统的设计与实现,相关系统的测试和产品采购亦可参照使 规范 用。 7

7 24. GB/T 33133.1-2016 信息安全技术 祖冲 之序列密码算法 第1 部分:算法描述 2016-10-13 2017-05-01 本部分给出了祖冲之序列密码算法的一般结构,基于该结构可 实现本标准其它各部分所规定的密码机制。本部分适用于祖冲 之序列密码算法相关产品的研制、检测和使用,可应用于涉及 非国家秘密范畴的商业应用领域。 25. GB/T 33560-2017 信息安全技术 密码 应用标识规范 2017-05-12 2017-12-01 本标准定义了密码应用中所使用的标识,用于规范算法标识、 密钥标识、设备标识、数据标识、协议标识、角色标识等的表 示和使用。商用密码领域中的对象标识符(OID)的定义见附 录A。本标准适用于指导密码设备、密码系统的研制和使用过 程中,对标识进行规范化的使用,也可用于指导其他相关标准 或协议的编制中对标识的使用。本标准仅适用于PKI体系。 26. GB/T 35275-2017 信息安全技术 SM2 密码算法加密签名消 息语法规范 2017-12-29 2018-07-01 本标准定义了使用SM2密码算法的加密签名消息语法。本标准 适用于使用SM2密码算法进行加密和签名操作时对操作结果 的标准化封装。 27. GB/T 35276-2017 信息安全技术 SM2 密码算法使用规范 2017-12-29 2018-07-01 本标准定义了SM2密码算法的使用方法,以及密钥、加密与签 名等的数据格式。本标准适用于SM2密码算法的使用,以及支 持SM2密码算法的设备和系统的研发和检测。 2、授权 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 28. GB/T 25062-2010 信息安全技术 鉴别 与授权 基于角色的 访问控制模型与管理 规范 2010-09-02 2011-02-01 本标准规定了基于角色的访问控制(RBAC)模型、RBAC 系统和管理功能规范。本标准适用于信息系统中RBAC子系 统的设计与实现,相关系统的测试和产品采购亦可参照使 用

本标准给出了XACML策略语言的一种扩展,使其可以支持 对地理信息访问权限约束的申明和执行。本标准定义了访问 信息安全技术鉴别 规则中几何数据类型必须依赖的几何模型,不同几何数据类 29. GB/T29242-2012 与授权安全断言标 2013-12-31 2014-07-15 型的编码语言,几何体之间拓扑关系的测试函数,几何函数。 记语言 本标准适用于地理信息服务场景中,地理信息保护和访问控 制的定义与实施。 信息安全技术鉴别 本标准定义了一系列遵从ML编码格式的关于安全断言的 语法、语义规范、系统实体间传递和处理SAML断言的协议 与授权地理空间可 30. GB/T30280-2013 2012-12.31 2013-06-01 集合和SAML系统管理相关的处理规则。本标准适用于在互 扩展访问控制置标语 联网跨安全域应用场景中,身份鉴别,认证与授权服务的开 言 发、测试、评估和采购。 信息安全技术鉴别 本标准规定了可扩展访问控制标记语言(XACML)的数据流 31. GBT30281-2013 与授权可扩展访问 2013-12-31 2014-07-15 模型、语言模型和语法。本标准适用于大规模分布式应用 控制标记语言 中资源统一访问控制策略语言的编写与分析。 本标准定义了访问控制服务为授权应用提供的授权判定编 信息安全技术鉴别 程应用接口,并定义了与判定接口相关的数据结构和C语言 32. GB/T31501-2015 与授权授权应用程 2015-05-15 2016-01-01 形式的接口。本标准适用于访问控制服务中授权判定接口的 序判定接口规范 设计和实现。 3、鉴别 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 本标准详细指明了实体鉴别机制中的鉴别模型和一般性约 束要求,并基于此验证实体身份真实性,待鉴别的实体通过 信息技术安全技术 ISO/IEC 展示某个私密信息来证明身份。实体鉴别机制确定了如何进 33. GB/T15843.1-2017 实体鉴别第1部分: 2017-12-29 2018-07-01 9798-1:2010 行实体间的信息交换,以及实体与可信第三方的信息交换。 总则 实体鉴别机制的细节和鉴别交换的内容不属于本部分标准 内容,在GB/T15843的其他部分中规定

8 29. GB/T 29242-2012 信息安全技术 鉴别 与授权 安全断言标 记语言 2013-12-31 2014-07-15 本标准给出了XACML策略语言的一种扩展,使其可以支持 对地理信息访问权限约束的申明和执行。本标准定义了访问 规则中几何数据类型必须依赖的几何模型,不同几何数据类 型的编码语言,几何体之间拓扑关系的测试函数,几何函数。 本标准适用于地理信息服务场景中,地理信息保护和访问控 制的定义与实施。 30. GB/T 30280-2013 信息安全技术 鉴别 与授权 地理空间可 扩展访问控制置标语 言 2012-12-31 2013-06-01 本标准定义了一系列遵从XML编码格式的关于安全断言的 语法、语义规范、系统实体间传递和处理SAML断言的协议 集合和SAML系统管理相关的处理规则。本标准适用于在互 联网跨安全域应用场景中,身份鉴别,认证与授权服务的开 发、测试、评估和采购。 31. GB/T 30281-2013 信息安全技术 鉴别 与授权 可扩展访问 控制标记语言 2013-12-31 2014-07-15 本标准规定了可扩展访问控制标记语言(XACML)的数据流 模型、语言模型和语法。 本标准适用于大规模分布式应用 中资源统一访问控制策略语言的编写与分析。 32. GB/T 31501-2015 信息安全技术 鉴别 与授权 授权应用程 序判定接口规范 2015-05-15 2016-01-01 本标准定义了访问控制服务为授权应用提供的授权判定编 程应用接口,并定义了与判定接口相关的数据结构和C语言 形式的接口。本标准适用于访问控制服务中授权判定接口的 设计和实现。 3、鉴别 序号 标准编号 标准名称 对应国际标准 发布日期 实施日期 范围 33. GB/T 15843.1-2017 信息技术 安全技术 实体鉴别 第1部分: 总则 ISO/IEC 9798-1:2010 2017-12-29 2018-07-01 本标准详细指明了实体鉴别机制中的鉴别模型和一般性约 束要求,并基于此验证实体身份真实性,待鉴别的实体通过 展示某个私密信息来证明身份。实体鉴别机制确定了如何进 行实体间的信息交换,以及实体与可信第三方的信息交换。 实体鉴别机制的细节和鉴别交换的内容不属于本部分标准 内容,在GB/T 15843的其他部分中规定

本部分规定了采用对称加密算法的实体鉴别机制。其中有四 种是两个实体间无可信第三方参与的鉴别机制,这四种机制 信息技术安全技术 中有两种是由一个实体针对另一个实体的单向鉴别,另两种 实体鉴别第2部分: ISO/IEC 是两个实体相互鉴别。其余的机制都要求有一个可信第三方 34. GBT15843.2-2017 2017-12.29 2018-07-01 采用对称加密算法的 9798-2:2008 参与,以便建立公共的秘密密钥,实现相互或单向的实体鉴 机制 别。本部分中规定的机制采用诸如时间截、序号或随机数等 时变参数,防止先前有效的鉴别信息以后又被接受或者被多 次接受。 本部分规定了采用数字签名技术的实体鉴别机制。有两种鉴 别机制是单个实体的鉴别(单向鉴别),其余的是两个实体 信息技术安全技术 的相互鉴别机制。本部分中规定的机制采用诸如时间戳、序 实体鉴别第3部分: ISO/IEC 号或随机数等时变参数,防止先前有效的鉴别信息以后又被 35. GB/T15843.3-2016 采用数字签名技术的 9798-3:1998/AMD 2016-04-25 2016-11-01 接受或者被多次接受。如果采用时间戳或序号,则单向鉴别 1:2010 机制 只需一次传递,而相互鉴别则需两次传递。如果采用使用随 机数的激励响应方法,单向鉴别需两次传递,相互鉴别则需 三次或四次传递(依赖于所采用的机制)。 信息技术安全技术 本部分定义了采用密码校验函数的实体鉴别机制,分为单向 实体鉴别第4部分: 36. ISO/IEC 鉴别和相互鉴别两种。其中单向鉴别按照消息传递的次数, GB/T15843.4-2008 2008-06-09 2008-11-01 采用密码校验函数的 9798-4:1999 又分为一次传递鉴别和两次传递鉴别:相互鉴别根据消息传 机制 递的次数,分为两次传递鉴别和三次传递鉴别。 9

9 34. GB/T 15843.2-2017 信息技术 安全技术 实体鉴别 第2部分: 采用对称加密算法的 机制 ISO/IEC 9798-2:2008 2017-12-29 2018-07-01 本部分规定了采用对称加密算法的实体鉴别机制。其中有四 种是两个实体间无可信第三方参与的鉴别机制,这四种机制 中有两种是由一个实体针对另一个实体的单向鉴别,另两种 是两个实体相互鉴别。其余的机制都要求有一个可信第三方 参与,以便建立公共的秘密密钥,实现相互或单向的实体鉴 别。本部分中规定的机制采用诸如时间戳、序号或随机数等 时变参数,防止先前有效的鉴别信息以后又被接受或者被多 次接受。 35. GB/T 15843.3-2016 信息技术 安全技术 实体鉴别 第3部分: 采用数字签名技术的 机制 ISO/IEC 9798-3:1998/AMD. 1:2010 2016-04-25 2016-11-01 本部分规定了采用数字签名技术的实体鉴别机制。有两种鉴 别机制是单个实体的鉴别(单向鉴别),其余的是两个实体 的相互鉴别机制。本部分中规定的机制采用诸如时间戳、序 号或随机数等时变参数,防止先前有效的鉴别信息以后又被 接受或者被多次接受。如果采用时间戳或序号,则单向鉴别 只需一次传递,而相互鉴别则需两次传递。如果采用使用随 机数的激励-响应方法,单向鉴别需两次传递,相互鉴别则需 三次或四次传递(依赖于所采用的机制)。 36. GB/T 15843.4-2008 信息技术 安全技术 实体鉴别 第4部分: 采用密码校验函数的 机制 ISO/IEC 9798-4:1999 2008-06-09 2008-11-01 本部分定义了采用密码校验函数的实体鉴别机制,分为单向 鉴别和相互鉴别两种。其中单向鉴别按照消息传递的次数, 又分为一次传递鉴别和两次传递鉴别;相互鉴别根据消息传 递的次数,分为两次传递鉴别和三次传递鉴别

GB/T15843本部分详细说明了三种使用零知识技术的实体 鉴别机制。第一种机制称为基于身份的机制。可信的认可机 构为每一个声称者提供私有认可信息,该私有认可信息是作 为声称者的标识数据和认可机构的私有密钥的函数计算出 来的。第二种机制称为基于使用离散对数的基于证书的机 制。每一个声称者都拥有一对用于此机制的公开密钥和私有 信息技术安全技术 密钥对。每一个声称者身份的验证者必须拥有该声称者公开 实体鉴别第5部分: ISO/IEC 37. GB/T15843.5-2005 2005-04-19 2005-10-01 验证密钥的可信拷贝:其获取的方法已经超出了本标准的范 使用零知识技术的机 9798-5:1999 围,但是它可以通过由可信第三方签名的证书的分发来获 制 得。第三种机制称为基于使用非对称加密系统的基于证书的 机制。每一个声称者都拥有一对用于非对称加密系统的公开 密钥和私有密钥对。每一个声称者身份的验证者必须拥有该 声称者公开验证密钥的可信拷贝:其获取的方法已经超出了 本标准的范围,但是可以通过由可信第三方签名的证书的分 发来获得。 信息技术安全技术 本部分规定了一种使用密钥和n比特块密码算法计算m比特 消息鉴别码第1部 ISO/IEC 38. GB/T15852.1-2008 2008-07-02 2008.12-01 码校验值的方法。本部分适用于任何安全体系结构、进程或 分:采用分组密码的 9797-1:1999 应用的安全服务。 机制 GB/T15852的本部分规定了三种采用专用杂凑函数的消息 鉴别码算法。这些消息鉴别码算法可用作数据完整性检验, 信息技术安全技 检验数据是否被非授权地改变。同样这些消息鉴别码算法也 术消息鉴别码第2 ISO/IEC 9797-2: 可用作消息鉴别,保证消息源的合法性。数据完整性和消息鉴 39. GB/T15852.2-2012 2012-12-31 2013-06-01 部分:采用专用杂凑 2002 别的强度依赖于密钥的长度及其保密性、杂凑函数的算法强 函数的机制 度及其输出长度、消息鉴别码的长度和具体的消息鉴别码算 法。本部分适用于任何安全体系结构、进程或应用的安全服 务。 10

10 37. GB/T 15843.5-2005 信息技术 安全技术 实体鉴别 第5部分: 使用零知识技术的机 制 ISO/IEC 9798-5:1999 2005-04-19 2005-10-01 GB/T 15843 本部分详细说明了三种使用零知识技术的实体 鉴别机制。第一种机制称为基于身份的机制。可信的认可机 构为每一个声称者提供私有认可信息,该私有认可信息是作 为声称者的标识数据和认可机构的私有密钥的函数计算出 来的。第二种机制称为基于使用离散对数的基于证书的机 制。每一个声称者都拥有一对用于此机制的公开密钥和私有 密钥对。每一个声称者身份的验证者必须拥有该声称者公开 验证密钥的可信拷贝;其获取的方法已经超出了本标准的范 围,但是它可以通过由可信第三方签名的证书的分发来获 得。第三种机制称为基于使用非对称加密系统的基于证书的 机制。每一个声称者都拥有一对用于非对称加密系统的公开 密钥和私有密钥对。每一个声称者身份的验证者必须拥有该 声称者公开验证密钥的可信拷贝;其获取的方法已经超出了 本标准的范围,但是可以通过由可信第三方签名的证书的分 发来获得。 38. GB/T 15852.1-2008 信息技术 安全技术 消 息 鉴 别 码 第 1部 分:采用分组密码的 机制 ISO/IEC 9797-1:1999 2008-07-02 2008-12-01 本部分规定了一种使用密钥和n比特块密码算法计算m比特 码校验值的方法。本部分适用于任何安全体系结构、进程或 应用的安全服务。 39. GB/T 15852.2-2012 信 息 技 术 安 全 技 术 消息鉴别码 第2 部分:采用专用杂凑 函数的机制 ISO/IEC 9797-2: 2002 2012-12-31 2013-06-01 GB/T 15852的本部分规定了三种采用专用杂凑函数的消息 鉴别码算法。这些消息鉴别码算法可用作数据完整性检验, 检验数据是否被非授权地改变。同样这些消息鉴别码算法也 可用作消息鉴别,保证消息源的合法性。数据完整性和消息鉴 别的强度依赖于密钥的长度及其保密性、杂凑函数的算法强 度及其输出长度、消息鉴别码的长度和具体的消息鉴别码算 法。本部分适用于任何安全体系结构、进程或应用的安全服 务