试卷代号:1047 座位口 中央广播电视大学2008一2009学年度第一学期“开放本科”期末考试 计算机网络 试题 2009年1月 题 安 二 三 四 总 分 分 数 得分 评卷人 一、是非题(每题2分,共20分。正确的在括号内划/,错的划×,填 入其它符号按错论)】 ()1.在TCP/IP体系中,ARP属于网络层协议。 ( )2.在利用计算机网络进行数据传输时,误码率越低越好。 ( )3.在曼彻斯特编码技术中,前T/2传送比特的原码,后T/2传送比特的反码。 )4.同步通信方式中,每传送一个字符都在字符码前加一个起始位,在字符代码和检验码 后面加一个停止位。 ( )5.路由表中没有源站地址是因为下一站只取决于目的站地址。 )6.局域网与外界联通后,利用未受保护的外部线路,搭线窃取系统内部的信息,这是利 用了计算机设备电磁泄露的缺陷。 ( )7.应用网关是在应用层实现网络互连的设备。 ( )8.网络中一台机器的标准名称包括域名和主机名,采取多段表示方法。 )9.B一ISDN在低层采用了X.25协议。 )l0.PPP(Point-to-Point Protocol,点到点的协议)是一种在同步或异步线路上对数据 包进行封装的数据链路协议,早期的家庭拨号上网主要采用SLIP协议,而现在更 多的是用PPP协议。 350

试卷代号:1047 座位号口一口 中央广播电视大学2008-2009学年度第一学期“开放本科”期末考试 计算机网络 试题 2009年 1月 题 号 四 ,0. 分 分 数 得 分 评卷人 一、是非题(每题 2分,共 20分。正确的在括号内划丫.错的划X,填 入其它符号按错论 ) ) 1.在 TCP/IP体系中,ARP属于网络层协议。 )2.在利用计算机网络进行数据传输时,误码率越低越好。 )3.在曼彻斯特编码技术中,前 T/2传送 比特的原码 ,后 T/2传送 比特的反码 。 )4.同步通信方式中,每传送一个字符都在字符码前加一个起始位,在字符代码和检验码 后面加一个停止位。 )5。路由表中没有源站地址是因为下一站只取决于目的站地址。 )6.局域网与外界联通后,利用未受保护的外部线路,搭线窃取系统内部的信息,这是利 用了计算机设备电磁泄露的缺陷。 )7.应用网关是在应用层实现网络互连的设备 。 )8.网络中一台机器的标准名称包括域名和主机名 ,采取多段表示方法。 )9. B-ISDN在低层采用 了X. 2 5协议。 )10. PPP (Point-to-Point Protocol,点到点的协议)是一种在同步或异步线路上对数据 包进行封装的数据链路协议,早期的家庭拨号上网主要采用 SLIP协议,而现在更 多的是用 PPP协议 。 350

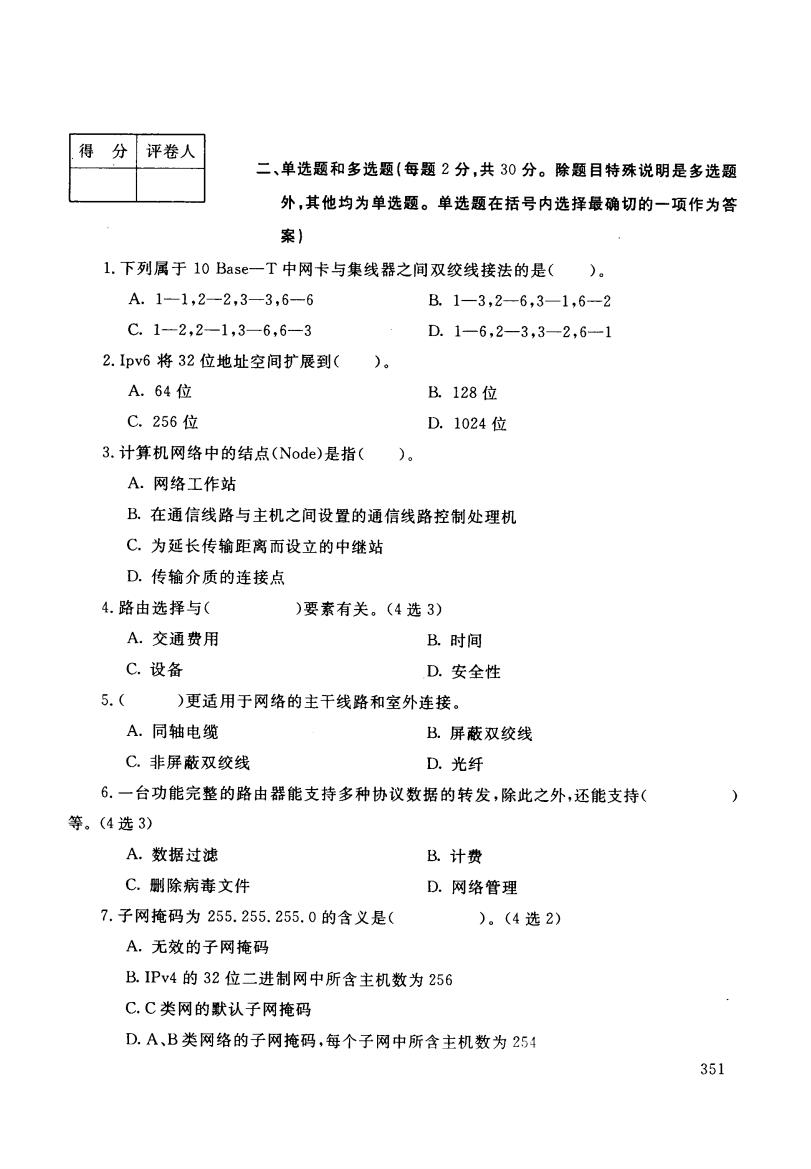

得分 评卷人 二、单选题和多选题(每题2分,共30分。除题目特殊说明是多选题 外,其他均为单选题。单选题在括号内选择最确切的一项作为答 案】 1.下列属于10Base一T中网卡与集线器之间双绞线接法的是()。 A.1-1,2-2,3-3,6-6 B.1-3,2—6,3-1,6-2 C.1-2,2-1,3一6,6-3 D.1—6,2-3,3-2,6-1 2.Ipv6将32位地址空间扩展到( )。 A.64位 B.128位 C.256位 D.1024位 3.计算机网络中的结点(Node)是指( )。 A.网络工作站 B.在通信线路与主机之间设置的通信线路控制处理机 C.为延长传输距离而设立的中继站 D.传输介质的连接点 4.路由选择与( )要素有关。(4选3) A.交通费用 B.时间 C.设备 D.安全性 5.( )更适用于网络的主干线路和室外连接。 A.同轴电缆 B.屏蔽双绞线 C.非屏蔽双绞线 D.光纤 6.一台功能完整的路由器能支持多种协议数据的转发,除此之外,还能支持( 等。(4选3) A.数据过滤 B.计费 C.删除病毒文件 D.网络管理 7.子网掩码为255.255.255.0的含义是( )。(4选2) A,无效的子网掩码 B.IPv4的32位二进制网中所含主机数为256 C.C类网的默认子网掩码 D.A、B类网络的子网掩码,每个子网中所含主机数为254 351

得 分 评卷人 二、单选题和多选题(每题 2分 ,共 30分。除题 目特殊说明是多选题 外,其他均为单选题。单选题在括号内选择最确切的一项作为答 案) 1.下列属于 10 Base-T中网卡与集线器之间双绞线接法的是( )。 A. 1一 1,2-2,3- 3,6- 6 B. 1- 3,2- 6,3- 1,6- 2 C. 1- 2,2- 1,3-6,6-3 D. 1- 6,2-3,3- 2,6- 1 2. Ipv6将 32位地址空间扩展到( )。 A. 64位 B. 128位 C. 256位 D. 1024位 3.计算机网络中的结点(Node)是指( )。 A.网络工作站 B.在通信线路与主机之间设置的通信线路控制处理机 C.为延长传输距离而设立的中继站 D.传输介质的连接点 4,路由选择与( )要素有关 。(4选 3) A.交通费用 B.时间 C.设备 D.安全性 5.( )更适用于网络的主干线路和室外连接。 A.同轴 电缆 B.屏蔽双绞线 C.非屏蔽双绞线 D.光纤 6一 台功能完整 的路由器能支持多种协议数据的转发 ,除此之外,还能支持( 等。(4选 3) A.数据过滤 B.计费 C.删除病毒文件 D.网络管理 7.子网掩码为 255. 255. 255. 0的含义是( )。(4选 2) A.无效的子 网掩码 B. IPv4的 32位二进制网中所含主机数为 256 C. C类网的默认子网掩码 D. A,B类网络的子 网掩码,每个子网中所含主机数为 254 351

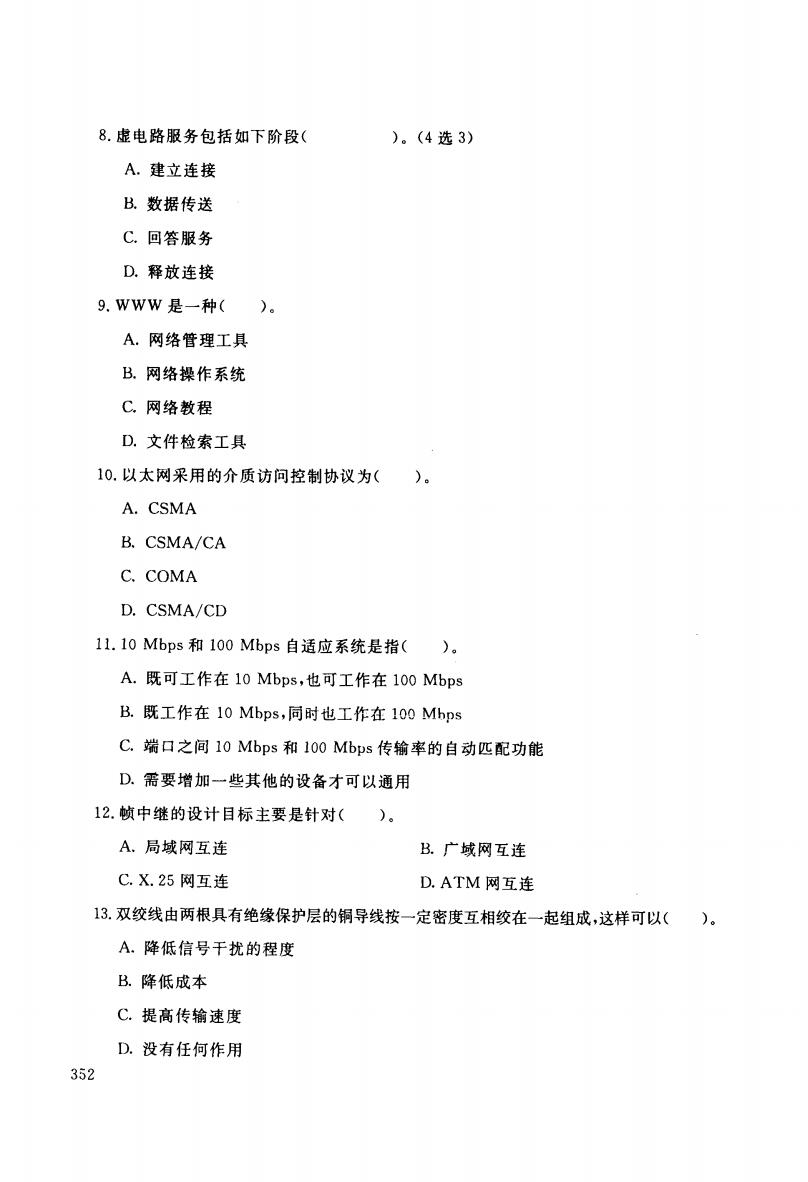

8.虚电路服务包括如下阶段( )。(4选3) A.建立连接 B.数据传送 C.回答服务 D.释放连接 9.WWW是一种()。 A.网络管理工具 B.网络操作系统 C.网络教程 D.文件检索工具 10.以太网采用的介质访问控制协议为()。 A.CSMA B.CSMA/CA C.COMA D.CSMA/CD 11.10Mbps和100Mbps自适应系统是指(). A.既可工作在10Mbps,也可工作在100Mbps B.既工作在10Mbps,同时也工作在100Mhps C,端口之间10Mbps和100Mbps传输率的自动匹配功能 D.需要增加一些其他的设备才可以通用 12.帧中继的设计目标主要是针对()。 A.局域网互连 B.广域网互连 C.X.25网互连 D.ATM网互连 13.双绞线由两根具有绝缘保护层的铜导线按一定密度互相绞在一起组成,这样可以()。 A.降低信号干扰的程度 B.降低成本 C.提高传输速度 D.没有任何作用 352

8.虚电路服务包括如下阶段( )。(4选 3) A.建立连接 B.数据传送 C.回答服务 D.释放连接 9. WWW 是一种( )。 A.网络管理工具 B.网络操作系统 C.网络教程 D.文件检索工具 10.以太网采用的介质访问控制协议为( )。 A.CSMA B. CSMA/CA C. COMA D. CSMA/CD 11. 10 Mbps和 100 Mbps自适应系统是指( )。 A.既可工作在 10 Mbps,也可工作在 100 Mbps B.既工作在 10 Mbps,同时也工作在 100 Mhos C.端口之间 10 Mbps和 100 Mbps传输率的自动匹配功能 D.需要增加一些其他的设备才可以通用 12.帧 中继的设计 目标主要是针对( )。 A.局域网互连 B.广域网互连 C. X.25网互连 D. ATM 网互连 13.双绞线由两根具有绝缘保护层的铜导线按一定密度互相绞在一起组成,这样可以( A.降低信号干扰的程度 B.降低成本 C.提高传输速度 D.没有任何作用 352

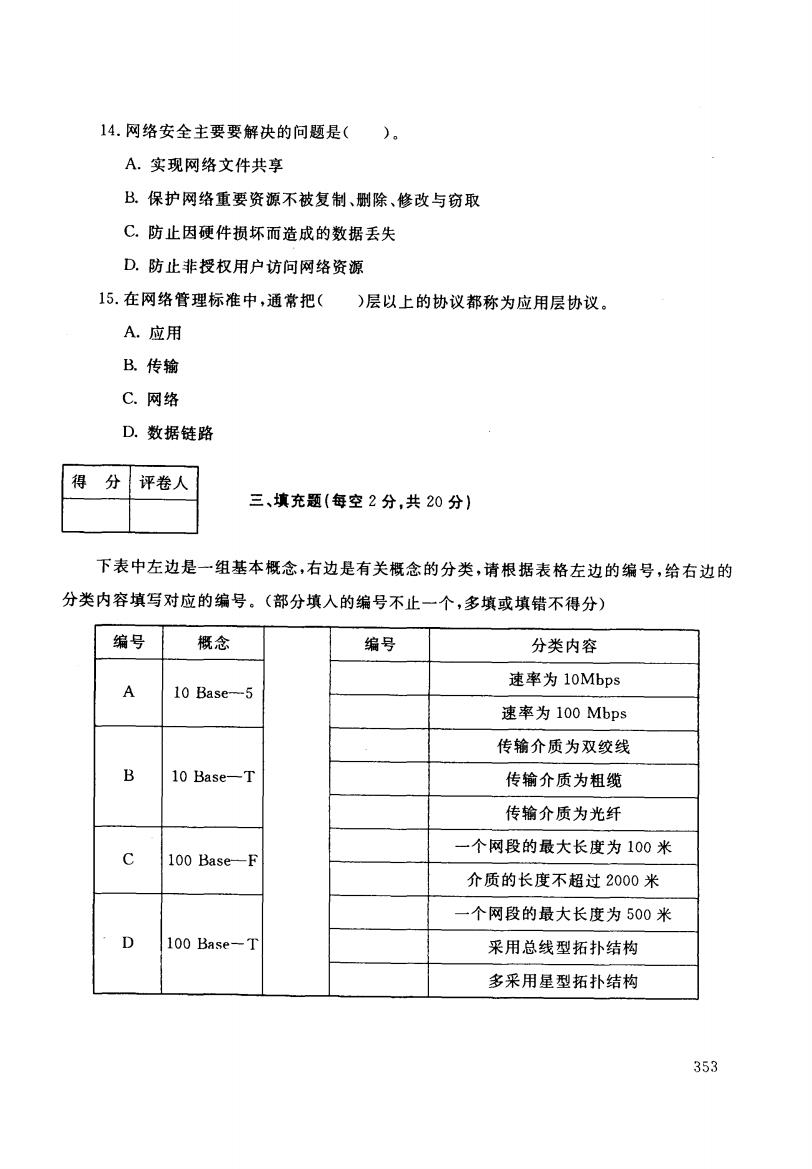

14.网络安全主要要解决的问题是()。 A.实现网络文件共享 B.保护网络重要资源不被复制、删除、修改与窃取 C.防止因硬件损坏而造成的数据丢失 D.防止非授权用户访问网络资源 15.在网络管理标准中,通常把( )层以上的协议都称为应用层协议。 A.应用 B.传输 C.网络 D.数据链路 得分 评卷人 三、填充题(每空2分,共20分) 下表中左边是一组基本概念,右边是有关概念的分类,请根据表格左边的编号,给右边的 分类内容填写对应的编号。(部分填人的编号不止一个,多填或填错不得分) 编号 概念 编号 分类内容 速率为10Mbps A 10 Base-5 速率为100Mbps 传输介质为双绞线 B 10 Base-T 传输介质为粗缆 传输介质为光纤 一个网段的最大长度为100米 C 100 Base-F 介质的长度不超过2000米 一个网段的最大长度为500米 D 100 Base-T 采用总线型拓扑结构 多采用星型拓扑结构 353

14.网络安全主要要解决的问题是( )。 A.实现网络文件共享 B.保护网络重要资源不被复制、删除、修改与窃取 C.防止因硬件损坏而造成的数据丢失 D.防止非授权用户访问网络资源 15.在网络管理标准中,通常把( )层以上的协议都称为应用层协议。 A.应用 B.传输 C.网络 D.数据链路 得 分 评卷人 三、坡充题(每空 2分.共 20分) 下表中左边是一组基本概念,右边是有关概念的分类,请根据表格左边的编号,给右边的 分类内容填写对应的编号。(部分填人的编号不止一个,多填或填错不得分) 编号 概念 编号 分类 内容 A 10 Base- 5 速率为 1OMbps 速率为 100 Mbps B 10 Base- T 传输介质为双绞线 传输介质为粗缆 传输介质为光纤 C 100 Base- F 一个网段的最大长度为 100米 介质的长度不超过2000米 D 100 Base一 T 一个网段的最大长度为 500米 采用总线型拓扑结构 多采用星型拓扑结构 353

得 分 评卷人 四、简答题(每小题10分,共30分) 1.简述比特率与波特率的区别? 2.简述为何在网络中路由器通常比网桥有更长的时延? 3.计算机网络系统涉及哪几个方面的安全性问题? 354

得 分 评卷人 四、简答题《每小题 10分,共 30分) 1.简述 比特率与波特率的区别? 2.简述为何在网络中路由器通常比网桥有更长的时延? 3.计算机网络系统涉及哪几个方面的安全性问题? 354

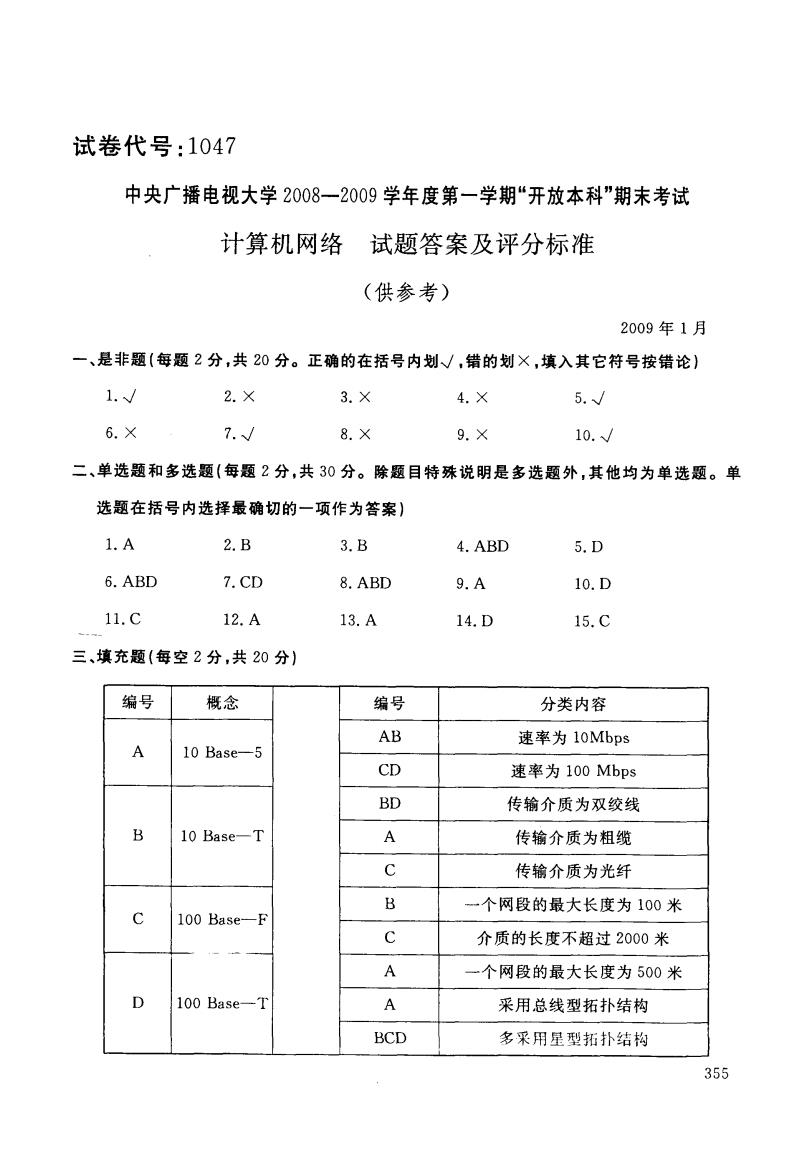

试卷代号:1047 中央广播电视大学2008一2009学年度第一学期“开放本科”期末考试 计算机网络 试题答案及评分标准 (供参考) 2009年1月 一、是非题(每题2分,共20分。正确的在括号内划√,错的划×,填入其它符号按错论) 1.J 2.× 3.× 4.× 5. 6.× 7./ 8.× 9.× 10./ 二、单选题和多选题(每题2分,共30分。除题目特殊说明是多选题外,其他均为单选题。单 选题在括号内选择最确切的一项作为答案) 1.A 2.B 3.B 4.ABD 5.D 6.ABD 7.CD 8.ABD 9.A 10.D 11.C 12.A 13.A 14.D 15.C 三、填充题(每空2分,共20分】 编号 概念 编号 分类内容 AB 速率为10Mbps A 10 Base-5 CD 速率为100Mbps BD 传输介质为双绞线 B 10 Base-T A 传输介质为粗缆 C 传输介质为光纤 B 一个网段的最大长度为100米 C 100 Base-F C 介质的长度不超过2000米 A 一个网段的最大长度为500米 D 100 Base-T A 采用总线型拓扑结构 BCD 多采用星型拓扑结构 355

试卷代号:1047 中央广播电视大学2008-2009学年度第一学期“开放本科”期末考试 计算机网络 试题答案及评分标准 (供参考) 2009年 1月 一、是非题(每题 2分,共 20分。正确的在括号内划丫。错的划X,填入其它符号按错论) 1.丫 2. X 3. X 4.X 5.丫 6. X 7.丫 8. X 9.X 10.丫 二、单选题和多选题(每题 2分 .共 30分。除题 目特殊说明是 多选题外,其他均为单选题。单 选题在括号内选择最确切的一项作为答案 ) 1.A 2.B 3.B 4. ABD 5.D 6. ABD 7. CD 8. ABD 9. A 10. D 11.C 12.A 13.A 14.D 15.C 三、填充题(每空 2分,共 20分) 编号 概念 编号 分类 内容 A 10 Base- 5 AB 速率为 IOMbps CD 速率为100 Mbps B 10 Base- T BD 传输介质为双绞线 A 传输介质为粗缆 C 传输介质为光纤 C 100 Base- F 100 Base- T B 一个网段的最大长度为 100米 C 介质的长度不超过2000米 D A 一个网段的最大长度为 500米 A 采用总线型拓扑结构 BCD 多采用星型拓扑结构 355

四、简答题(每小题10分,共30分) 1.答:比特率是指每秒比特数,而波特率即每秒钟内离散信号事件的个数。 在远程通信中通常使用波特(baud)为单位,只有当每个信号事件仅代表一个二进制位的 情况下,波特率才相当于比特率(每秒比特数),在其他情况下波特率并不直接等于比特率。 2.答:由于“路由”过程中采用了源地址和目的地址存储/转发的技术,节点存储/转发的时 延较大,每个节点都要接收,存储、检错、纠错、转发大量的数据信息,路由表建表、改表和查表 工作也会产生节点延迟。这些情况导致路由器的时延较长。 3.答:计算机网络系统涉及以下三个方面的安全性问题: (1)保密性:计算机中的信息只能由授予访问权限的用户读取(包括显示、打印等,也包含 暴露信息存在的事实)。 (2)数据完整性:计算机系统中的信息资源只能被授予权限的用户修改。 (3)可利用性:具有访问权限的用户在需要时可以利用计算机系统中的信息资源。 356

四、简答题(每小题 10分,共 30分) 1.答:比特率是指每秒比特数,而波特率即每秒钟内离散信号事件的个数。 在远程通信中通常使用波特(baud)为单位,只有当每个信号事件仅代表一个二进制位的 情况下,波特率才相当于比特率(每秒比特数),在其他情况下波特率并不直接等于比特率。 2.答:由于“路由”过程中采用了源地址和目的地址存储/转发的技术,节点存储/转发的时 延较大,每个节点都要接收、存储、检错、纠错、转发大量的数据信息,路由表建表、改表和查表 工作也会产生节点延迟 。这些情况导致路由器的时延较长。 3.答 :计算机网络系统涉及以下三个方面的安全性问题 : (1)保密性:计算机中的信息只能由授予访问权限的用户读取(包括显示、打印等,也包含 暴露信息存在的事实)。 (2)数据完整性:计算机系统中的信息资源只能被授予权限的用户修改。 (3)可利用性:具有访问权限的用户在需要时可以利用计算机系统中的信息资源。 356