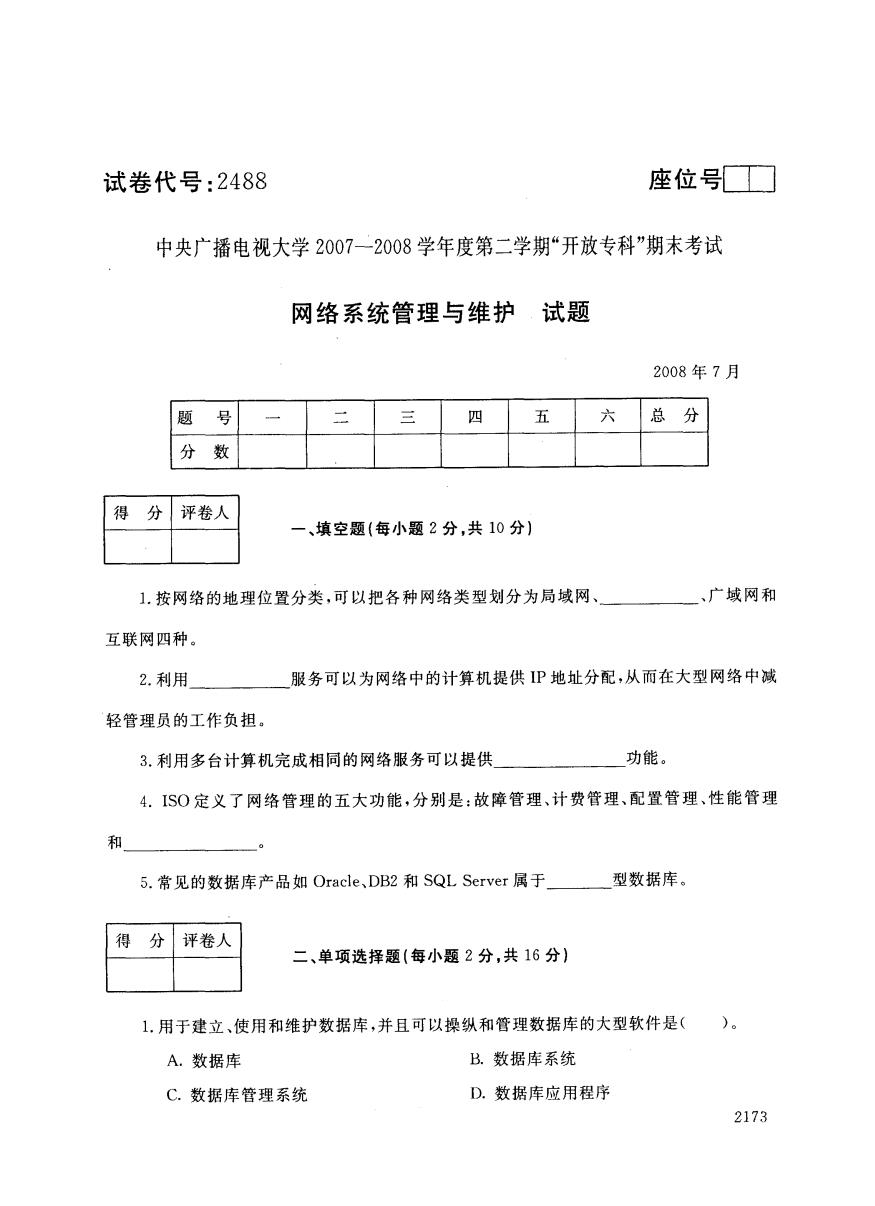

试卷代号:2488 座位号 中央广播电视大学2007一2008学年度第二学期“开放专科”期末考试 网络系统管理与维护试题 2008年7月 题 号 一 二 三 四 五 六 总 分 分 数 得 分 评卷人 一、填空题(每小题2分,共10分) 1.按网络的地理位置分类,可以把各种网络类型划分为局域网、 广域网和 互联网四种。 2.利用 服务可以为网络中的计算机提供P地址分配,从而在大型网络中减 轻管理员的工作负担。 3.利用多台计算机完成相同的网络服务可以提供 功能。 4.ISO定义了网络管理的五大功能,分别是:故障管理、计费管理、配置管理、性能管理 袋 5.常见的数据库产品如Oracle、DB2和SQL Server属于 型数据库。 得 分 评卷人 二、单项选择题(每小题2分,共16分) 1.用于建立、使用和维护数据库,并且可以操纵和管理数据库的大型软件是( )。 A.数据库 B.数据库系统 C.数据库管理系统 D.数据库应用程序 2173

试卷代号 :2488 座位号巨二} 中央广播电视大学2007-2008学年度第二学期“开放专科”期末考试 网络系统管理与维护 试题 2008年 7月 题 号 四 五 六 总 分 分 数 一、填空题(每小题 2分,共 10分) 1.按网络的地理位置分类,可以把各种网络类型划分为局域网、 、广域 网和 互联网四种。 2.利 用 服务可以为网络中的计算机提供 IP地址分配,从而在大型网络中减 轻管理员的工作负担 。 3.利用多台计算机完成相同的网络服务可以提供 功能。 4. ISO定义了网络管理的五大功能,分别是:故障管理、计费管理、配置管理、性能管理 5.常见的数据库产品如Oracle, DB2和SQL Server属于_ 型数据库。 得 分 评卷人 二、单项选择题 (每小题 2分,共 16分 ) 用于建立、使用和维护数据库,并且可以操纵和管理数据库的大型软件是( 数据库 数据库管理系统 数据库系统 数据库应用程序 2173

2.病毒采用的触发方式中不包括( )方式。 A.日期触发 B.鼠标触发 C.键盘触发 D.中新调用触发 3.在网络的各级交换机上进行跨交换机的VLAN划分,这种方式属于( )措施。 A.物理隔离 B.逻辑隔离 C.交换隔离 D.路由隔离 4.Microsoft公司的ISA Server2004属于(·)产品。 A.包过滤防火墙 B.电路级防火墙 C.状态检测防火墙 D.应用层防火墙 5.下面各选项中,()是一个实际可运行的存储、维护和应用系统提供数据的软件系 统,是存储介质、处理对象和管理系统的集合体。 A.数据库 B.数据库系统 C.数据库管理系统 D.数据库应用程序 6.下面的攻击方式中,( )是黑客在攻击开始前必需的情报收集工作,攻击者通过这个 过程需要尽可能多的了解攻击目标安全相关的方方面面信息,以便能够集中火力进行攻击。 A.探测 B.攻击 C.渗透 D.上传木马程序 7.下面各种管理任务中,( )指的是优化网络以及联网的应用系统性能的活动,包括对 网络以及应用的监测、及时发现网络堵塞或中断情况,全面的故障排除、基于事实的容量规划 和有效地分配网络资源。 A.配置管理 B.故障管理 C.性能管理 D.安全管理 8.下面列出的各种模型中,()是一种先进的数据库管理模型,用于描述数据库管理员 在开发阶段和维护产品阶段应该执行的管理任务。 A.数据库成熟度模型 B.数据库应用成熟度模型 C.数据库管理成熟度模型 D.数据成熟度模型 2174

2.病毒采用的触发方式中不包括( )方式。 A.日期触发 B.鼠标触发 C.键盘触发 D.中断调用触发 3.在 网络的各级交换机上进行跨交换机的 VLAN划分,这种方式属于( )措施 。 A.物理隔离 B.逻辑隔离 C.交换隔离 D.路由隔离 4. Microsoft公司的ISA Server 2004属于( )产品。 A.包过滤防火墙 B.电路级防火墙 C.状态检测防火墙 D.应用层防火墙 5.下面各选项中,( )是一个实际可运行的存储、维护和应用系统提供数据的软件系 统,是存储介质、处理对象和管理系统的集合体。 A.数据库 B.数据库系统 C.数据库管理系统 D.数据库应用程序 6.下面的攻击方式 中,( )是黑客在攻击开始前必需的情报收集工作 ,攻击者通过这个 过程需要尽可能多的了解攻击目标安全相关的方方面面信息,以便能够集中火力进行攻击。 A.探测 B.攻击 C.渗透 D.上传木马程序 7.下面各种管理任务中,( )指的是优化网络以及联网的应用系统性能的活动,包括对 网络以及应用的监测、及时发现网络堵塞或中断情况、全面的故障排除、基于事实的容量规划 和有效地分配网络资源。 A.配置管理 B.故障管理 C.性能管理 D.安全管理 8.下面列出的各种模型中,( )是一种先进的数据库管理模型,用于描述数据库管理员 在开发阶段和维护产品阶段应该执行的管理任务。 A.数据库成熟度模型 B.数据库应用成熟度模型 C.数据库管理成熟度模型 I).数据成熟度模型 2174

得 分评卷人 三、多项选择题(错选、漏选均不得分。每小题2分,共14分) 1.按照计算机病毒的传播媒介进行分类,病毒可分为()和( )类。 A.单机病毒 B.操作系统型病毒 C.网络病毒 D.蠕虫病毒 2.作为黑客攻击前的准备工作,探测技术可以分为()、( )和( )等基本步骤。 A.踩点到 B.渗透 C.扫描 D.查点 3.数据库具有( )、( )和( )等特点。 A.较小的冗余度 B.较高的数据独立性 C.共享性 D.安全性 4.作为性能管理的重要组成部分,性能监控主要包括()、( )和( )等方面。 A.设备监控到 B.链路监控 C.QoS监控 D.应用监控 5.使用SNMP进行网络管理需要()、()和( )等重要部分。 A.管理基站 B.管理代理 C.管理信息库 D.网络监视工具 2175

得 分 评卷人 三、多项选择题(错选、漏选均不得分。每小题 2分,共 14分) 1.按照计算机病毒的传播媒介进行分类,病毒可分为( A.单机病毒 B.操作系统型病毒 C.网络病毒 D.蠕虫病毒 2.作为黑客攻击前的准备工作,探测技术可以分为( A.踩点到 B.渗透 C.扫描 D.查点 3.数据库具有( )、( )和( )等特点。 A.较小的冗余度 B.较高的数据独立性 C.共享性 D.安全性 4.作为性能管理的重要组成部分,性能监控主要包括( A.设备监控到 B。链路监控 C. QoS监控 D.应用监控 5.使用 SNMP进行网络管理需要( )、( )和( A.管理基站 B.管理代理 C.管理信息库 D.网络监视工具 )和( )类 。 、( )和( )等基本步骤 。 )和( )等方面。 )等重要部分。 2175

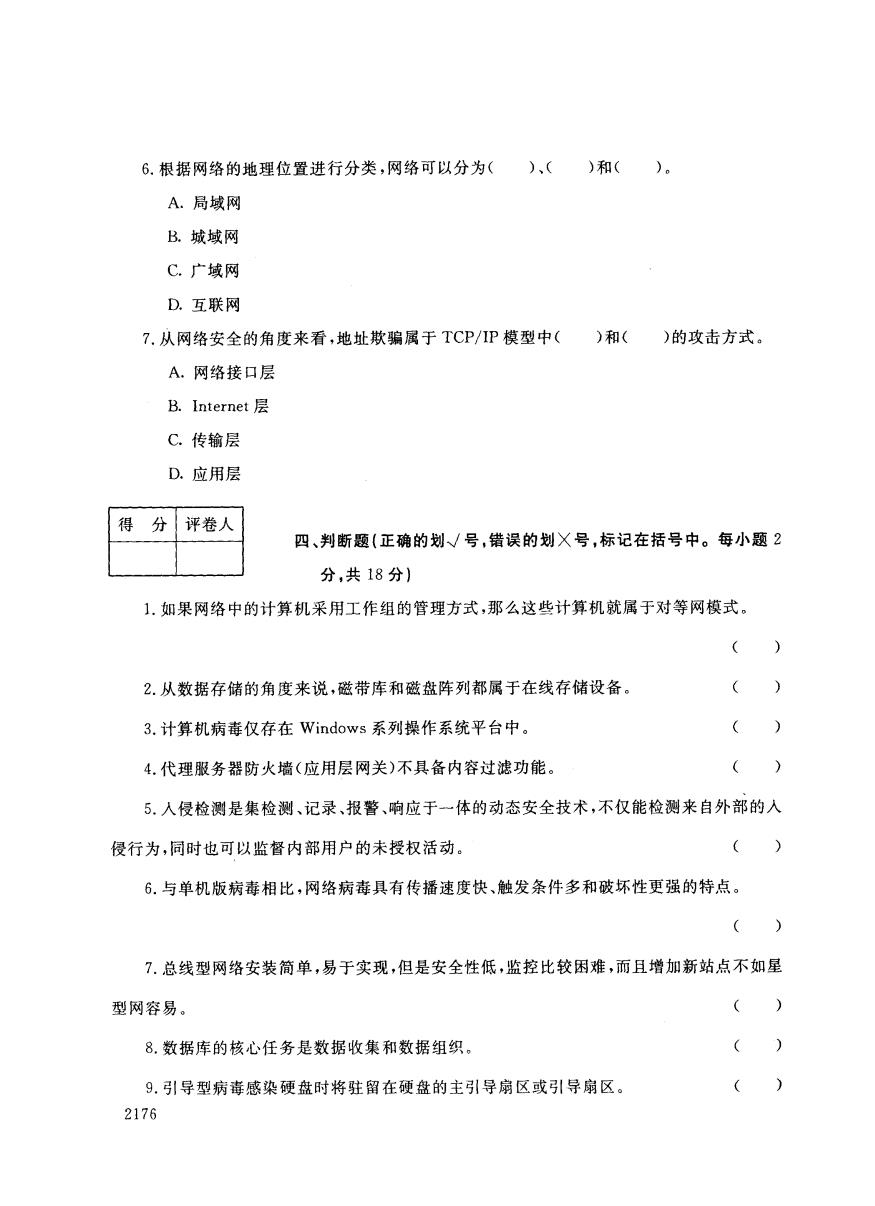

6.根据网络的地理位置进行分类,网络可以分为()、()和()。 A.局域网 B.城域网 C.广域网 D.互联网 7.从网络安全的角度来看,地址欺骗属于TCP/IP模型中()和( )的攻击方式。 A.网络接口层 B.Internet层 C.传输层 D.应用层 得 分 评卷人 四、判断题(正确的划/号,错误的划X号,标记在括号中。每小题2 分,共18分)】 1.如果网络中的计算机采用工作组的管理方式,那么这些计算机就属于对等网模式。 ( ) 2.从数据存储的角度来说,磁带库和磁盘阵列都属于在线存储设备。 3.计算机病毒仅存在Windows系列操作系统平台中。 ( 4.代理服务器防火墙(应用层网关)不具备内容过滤功能。 5.人侵检测是集检测、记录、报警、响应于一体的动态安全技术,不仅能检测来自外部的人 侵行为,同时也可以监督内部用户的未授权活动。 () 6.与单机版病毒相比,网络病毒具有传播速度快、触发条件多和破坏性更强的特点。 () 7.总线型网络安装简单,易于实现,但是安全性低,监控比较困难,而且增加新站点不如星 型网容易。 8.数据库的核心任务是数据收集和数据组织。 9.引导型病毒感染硬盘时将驻留在硬盘的主引导扇区或引导扇区。 2176

6.根据网络的地理位置进行分类,网络可以分为( )、( A.局域网 B.城域网 C.广域网 D.互联网 7.从网络安全的角度来看,地址欺骗属于 TCP/IP模型中( A.网络接 口层 B. Internet层 )和 ( )和( )的攻击方式。 传输层 应用层 得 分 评卷人 四、判断题(正确的划丫号.错误的划X号,标记在括号中。每小题 2 分 .共 18分 ) 1.如果网络中的计算机采用工作组的管理方式,那么这些计算机就属于对等网模式。 ( ) 2.从数据存储的角度来说,磁带库和磁盘阵列都属于在线存储设备。 ( ) 3,计算机病毒仅存在 Windows系列操作系统平台中。 ( ) 4.代理服务器防火墙(应用层网关)不具备内容过滤功能。 ( ) 5.人侵检测是集检测、记录、报警、响应于一体的动态安全技术,不仅能检测来自外部的人 侵行为,同时也可以监督内部用户的未授权活动。 ( ) 6.与单机版病毒相比,网络病毒具有传播速度快、触发条件多和破坏性更强的特点。 ( ) 7.总线型网络安装简单,易于实现,但是安全性低,监控比较困难,而且增加新站点不如星 型网容易。 ( ) 8.数据库的核心任务是数据收集和数据组织。 ( ) 9 2176 引导型病毒感染硬盘时将驻留在硬盘的主引导扇区或引导扇区

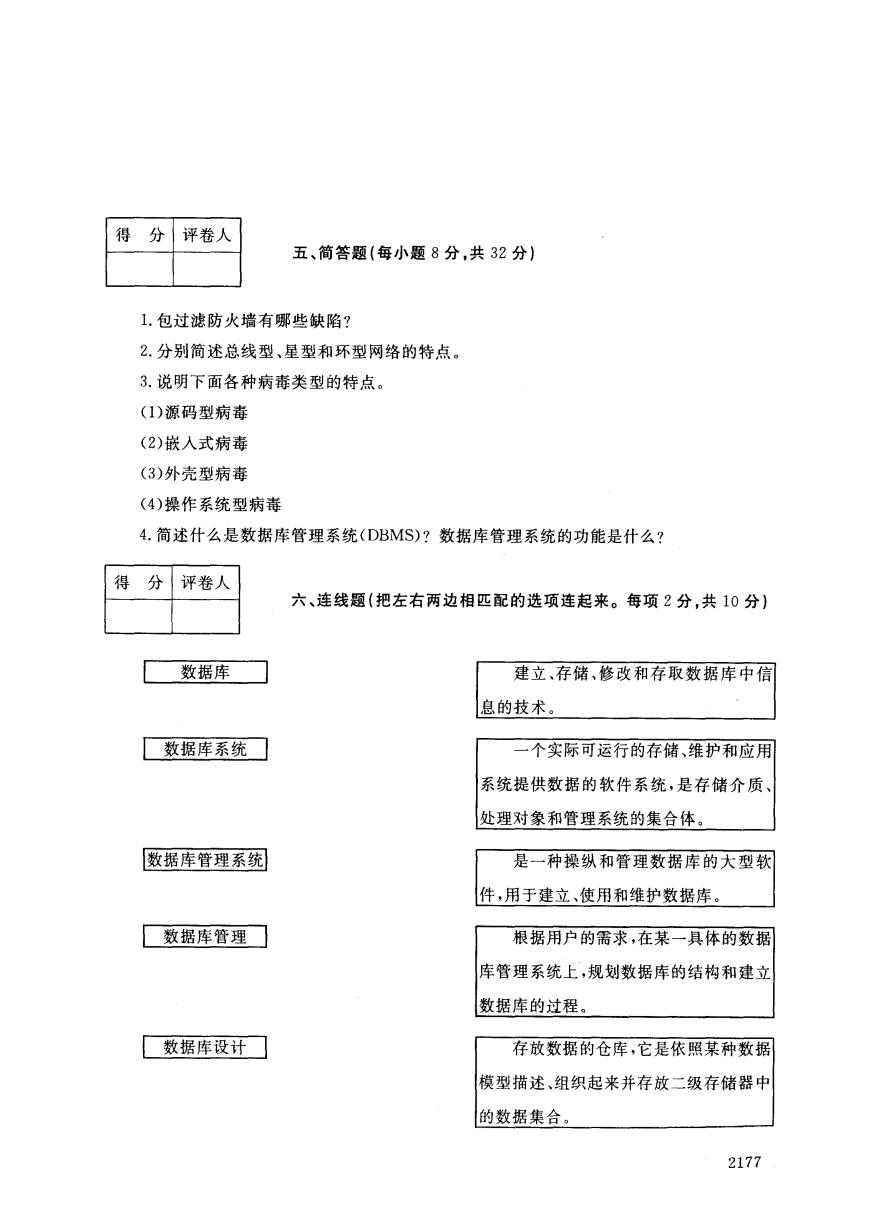

得分 评卷人 五、简答题(每小题8分,共32分)】 1.包过滤防火墙有哪些缺陷? 2.分别简述总线型、星型和环型网络的特点。 3.说明下面各种病毒类型的特点。 (1)源码型病毒 (2)嵌入式病毒 (3)外壳型病毒 (4)操作系统型病毒 4.简述什么是数据库管理系统(DBMS)?数据库管理系统的功能是什么? 得分 评卷人 六、连线题(把左右两边相匹配的选项连起来。每项2分,共10分】 数据库 建立、存储、修改和存取数据库中信 息的技术。 数据库系统 一个实际可运行的存储、维护和应用 系统提供数据的软件系统,是存储介质、 处理对象和管理系统的集合体。 数据库管理系统 是一种操纵和管理数据库的大型软 件,用于建立、使用和维护数据库 数据库管理 根据用户的需求,在某一具体的数据 库管理系统上,规划数据库的结构和建立 数据库的过程。 数据库设计 存放数据的仓库,它是依照某种数据 模型描述、组织起来并存放二级存储器中 的数据集合。 2177

得 分 评卷人 五、简答题(每小题 8分,共 32分) 1.包过滤防火墙有哪些缺陷? 2.分别简述总线型 、星型和环型网络的特点。 3.说明下面各种病毒类型的特点。 (1)源码型病毒 (2)嵌人式病毒 (3)外壳型病毒 (4)操作系统型病毒 4.简述什么是数据库管理系统(DBMS)?数据库管理系统的功能是什么? 得 分 评卷人 六、连线题(把左右两边相匹配的选项连起来。每项2分,共 10分) 建立、存储、修改和存取数据库中信 息的技术 。 一个实际可运行的存储、维护和应用 系统提供数据 的软件系统 ,是存储 介质、 处理对象和管理系统的集合体。 是一种操纵和管理数据库的大型软 件,用于建立、使用和维护数据库。 根据用户的需求,在某一具体的数据 库管理系统上,规划数据库的结构和建立 数据库的过程。 存放数据的仓库,它是依照某种数据 模型描述、组织起来并存放二级存储器中 的数据集合。 2177

试卷代号:2488 中央广播电视大学2007一2008学年度第二学期“开放专科”期末考试 网络系统管理与维护试题答案及评分标准 (供参考) 2008年7月 一、填空题(每小题2分,共10分) 1.城域网 2.DHCP 3.负载均衡 4.安全管理 5.关系 二、单项选择题(每小题2分,共16分) 1.C 2.B 3.A 4.D 5.B 6.A 7.C 8.C 三、多项选择题(错选、漏选均不得分。每小题2分,共14分】 1.AC 2.ACD 3.ABC 4.ABD 5.ABC 6.ABC 7.BC 四、判断题(每小题2分,共18分) 1./ 2.X 3.X 4.X 5./ 6./ 7.√ 8.X 9. 五、简答题(每小题8分,共32分) 1.(1)不能防范黑客攻击。包过滤防火墙工作的前提是要知道哪些P是可信网络,哪些 P是不可信网络。但是目前随着新的网络应用的出现,网管不可能区分出可信网络与不可信 网络的界限。因此对于黑客来说,只需将源IP包改成合法IP即可轻松通过包过滤防火墙,进 入内网。 (2)不支持应用层协议。包过滤防火墙工作在网络层,因此不能识别高层协议,也就无法 实现对高层协议的过滤。 2178

试卷代号:2488 中央广播电视大学2007-2008学年度第二学期“开放专科”期末考试 网络系统管理与维护 试题答案及评分标准 (供参考) 2008年 7月 一、填空题(每小题 2分,共 10分) 1.城域网 2. DHCP 3.负载均衡 4.安全管理 5.关系 二、单项选择题(每小题 2分,共 16分) 1. C 2. B 3. A 5.B 6.A 7.C 三、多项选择题 (错选 、漏选均不得分。每小题 2分,共 14分) 1. AC 2. ACD 3. ABC 5. ABC 6. ABC 7. BC 四、判断题(每小题 2分,共 18分) 4. D 8.C 4. ABD I.丫 6.了 2.X 7.了 3.X 8.X 4.X 9.丫 5.了 五 、简答题 (每小题 8分,共 32分) 1. (1)不能防范黑客攻击。包过滤防火墙工作的前提是要知道哪些 IP是可信网络,哪些 IP是不可信网络。但是目前随着新的网络应用的出现,网管不可能区分出可信网络与不可信 网络的界限。因此对于黑客来说,只需将源 IP包改成合法 IP即可轻松通过包过滤防火墙,进 人内网。 (2)不支持应用层协议。包过滤防火墙工作在网络层,因此不能识别高层协议,也就无法 实现对高层协议的过滤。 2178

(3)不能处理新的安全威胁。由于包过滤防火墙不能跟踪TCP状态,所以对TCP层的控 制有漏洞。 2.总线型: 网络中所有的站点共享一条数据通道。总线型网络安装简单方便,需要铺设的电缆最短, 成本低,某个站点的故障一般不会影响整个网络。但介质的故障会导致网络瘫痪,总线网安全 性低,监控比较困难,增加新站点也不如星型网容易。(3分) 星型: 所有计算机通过缆线连到一个集线器上。在这种拓扑型式下,Hub就像是一个信息的中 转站,信号从一台计算机通过Hub传到其它计算机。其优点就是提供了集中的资源管理,并 且易于扩展,一台计算机失效不影响网络的其余部分,不会造成广播风暴。其缺点就是它需要 较多的缆线,并且当Hub出现问题时,整个网络将陷入瘫痪。(3分) 环型: 各站点通过通信介质连成一个封闭的环型。环型网容易安装和监控,但容量有限,网络建 成后,难以增加新的站点。而且任何一台计算机的故障都会影响整个网络。(2分) 3.(1)源码型病毒 该病毒攻击高级语言编写的程序,该病毒在高级语言所编写的程序编译前插入到原程序 中,经编译成为合法程序的一部分。(2分) (2)嵌入型病毒 这种病毒是将自身嵌入到现有程序中,把计算机病毒的主体程序与其攻击的对象以插入 的方式链接。(2分) (3)外壳型病毒 该病毒将其自身包围在主程序的四周,对原来的程序不作修改。(2分) (4)操作系统型病毒 这种病毒在运行时,用自己的逻辑部分取代操作系统的合法程序模块,根据病毒自身的特 点和被替代的操作系统中合法程序模块在操作系统中运行的地位与作用以及病毒取代操作系 统的取代方式等,对操作系统进行破坏。(2分) 4.数据库管理系统是数据库建立、使用、维护和配置的软件系统,是位于操作系统和数据 应用系统之间的数据库管理软件,是数据库系统的基础。(2分) 2179

(3)不能处理新的安全威胁。由于包过滤防火墙不能跟踪 TCP状态,所以对 TCP层 的控 制有漏洞 。 2.总线型 : 网络中所有的站点共享一条数据通道。总线型网络安装简单方便,需要铺设的电缆最短, 成本低,某个站点的故障一般不会影响整个网络。但介质的故障会导致网络瘫痪,总线网安全 性低,监控比较困难,增加新站点也不如星型网容易。(3分) 星型 : 所有计算机通过缆线连到一个集线器上。在这种拓扑型式下,Hub就像是一个信息的中 转站,信号从一台计算机通过 Hub传到其它计算机。其优点就是提供了集中的资源管理,并 且易于扩展,一台计算机失效不影响网络的其余部分,不会造成广播风暴。其缺点就是它需要 较多的缆线,并且当 Hub出现问题时,整个网络将陷人瘫痪。(3分) 环 型 : 各站点通过通信介质连成一个封闭的环型。环型网容易安装和监控,但容量有限,网络建 成后,难以增加新的站点。而且任何一台计算机的故障都会影响整个网络。(2分) 3.0)源码型病毒 该病毒攻击高级语言编写的程序,该病毒在高级语言所编写的程序编译前插人到原程序 中,经编译成为合法程序的一部分。(2分) (2)嵌人型病毒 这种病毒是将自身嵌人到现有程序中,把计算机病毒的主体程序与其攻击的对象以插人 的方式链接。(2分) (3)外壳型病毒 该病毒将其自身包围在主程序的四周,对原来的程序不作修改。(2分) (4)操作系统型病毒 这种病毒在运行时 ,用 自己的逻辑部分取代操作系统 的合法程序模块 ,根据病毒 自身的特 点和被替代的操作系统中合法程序模块在操作系统中运行的地位与作用以及病毒取代操作系 统的取代方式等,对操作系统进行破坏。(2分) 4.数据库管理系统是数据库建立、使用、维护和配置的软件系统,是位于操作系统和数据 应用系统之间的数据库管理软件,是数据库系统的基础。(2分) 2179

其功能有: ·数据库描述功能:定义数据库的全局逻辑结构,局部逻辑结构和其他各种数据库对象; ● 数据库管理功能:包括系统配置与管理,数据存取与更新管理,数据完整性管理和数据安 全性管理; ·数据库的查询和操纵功能:该功能包括数据库检索和修改; ·数据库维护功能:包括数据引入引出管理,数据库结构维护,数据恢复功能和性能监测。 (答对三项即可,每项2分) 六、连线题(每项2分,共10分)】 数据库 建立、存储、修改和存取数据库中信 息的技术。 数据库系统 一个实际可运行的存储、维护和应用 系统提供数据的软件系统,是存储介质、 处理对象和管理系统的集合体。 数据库管理系统 是一种操纵和管理数据库的大型软 件,用于建立、使用和维护数据库。 数据库管理 根据用户的需求,在某一具体的数据 库管理系统上,规划数据库的结构和建立 数据库的过程。 数据库设计 存放数据的仓库,它是依照某种数据 模型描述、组织起来并存放二级存储器中 的数据集合。 2180

其功能有: . 数据库描述功能:定义数据库的全局逻辑结构,局部逻辑结构和其他各种数据库对象; . 数据库管理功能:包括系统配置与管理,数据存取与更新管理,数据完整性管理和数据安 全性管理 ; . 数据库的查询和操纵功能:该功能包括数据库检索和修改; . 数据库维护功能:包括数据引人引出管理,数据库结构维护,数据恢复功能和性能监测。 (答对三项 即可 ,每项 2分) 六、连线题(每项 2分,共 10分) 建立、存储、修改和存取数据库中信 息的技术 。 一个实际可运行的存储 、维护和应用 系统提供数据的软件系统 ,是存储介质、 处理对象和管理系统的集合体。 是一种操纵和管理数据库的大型软 件,用于建立、使用和维护数据库。 根据用户的需求,在某一具体的数据 库管理系统上,规划数据库的结构和建立 数据库 的过 程 。 存放数据的仓库,它是依照某种数据 模型描述、组织起来并存放二级存储器中 的数据集合 。 2180