第15章 网络安全 回1的中 10p12501 24000 10u0p111h00

第15章 网络安全

本章主要内容 ”网络提供的安全服务 网络攻击的主要方式 数据加密与数字签名 冬包过滤、防火墙和SSL 冬实践内容 ·安装证书管理软件 为WWW服务器申请证书 配置SSL

本章主要内容 ❖ 网络提供的安全服务 ❖ 网络攻击的主要方式 ❖ 数据加密与数字签名 ❖ 包过滤、防火墙和SSL ❖ 实践内容 ▪ 安装证书管理软件 ▪ 为WWW服务器申请证书 ▪ 配置SSL

网络安全 ”信息安全不是一个新问题 ·军事、经济、社会活动都存在信息安全性问题 计算机网络的出现使信息安全问题更加突出 ■有人无意识地非法访问并修改了某些敏感信息,致使网络服务中断 ■有人出于各种目的有意地窃取机密信息,破坏网络的正常工作 网络安全主要研究内容 :计算机网络的安全技术和安全机制,以确保网络免受各种威肋和攻击, 做到正常而有序地工作

网络安全 ❖ 信息安全不是一个新问题 ▪ 军事、经济、社会活动都存在信息安全性问题 ❖ 计算机网络的出现使信息安全问题更加突出 ▪ 有人无意识地非法访问并修改了某些敏感信息,致使网络服务中断 ▪ 有人出于各种目的有意地窃取机密信息,破坏网络的正常工作 ❖ 网络安全主要研究内容 ▪ 计算机网络的安全技术和安全机制,以确保网络免受各种威胁和攻击, 做到正常而有序地工作

网络提供的安全服务 ”身份认证 ■验证某个通信参与者的身份与其所申明的一致,确保通信参与者不 是冒名项替 ”访问控制 ■保证网络资源不被未经授权的用户访问和使用 冬手 数据保密 ·防治信息被未授权用户获知 数据完整 ■确保收到的信息在传递的过程中没有被篡改 冬不可否认 ·防止通信参与者事后否认参与通信

网络提供的安全服务 ❖ 身份认证 ▪ 验证某个通信参与者的身份与其所申明的一致,确保通信参与者不 是冒名顶替 ❖ 访问控制 ▪ 保证网络资源不被未经授权的用户访问和使用 ❖ 数据保密 ▪ 防治信息被未授权用户获知 ❖ 数据完整 ▪ 确保收到的信息在传递的过程中没有被篡改 ❖ 不可否认 ▪ 防止通信参与者事后否认参与通信

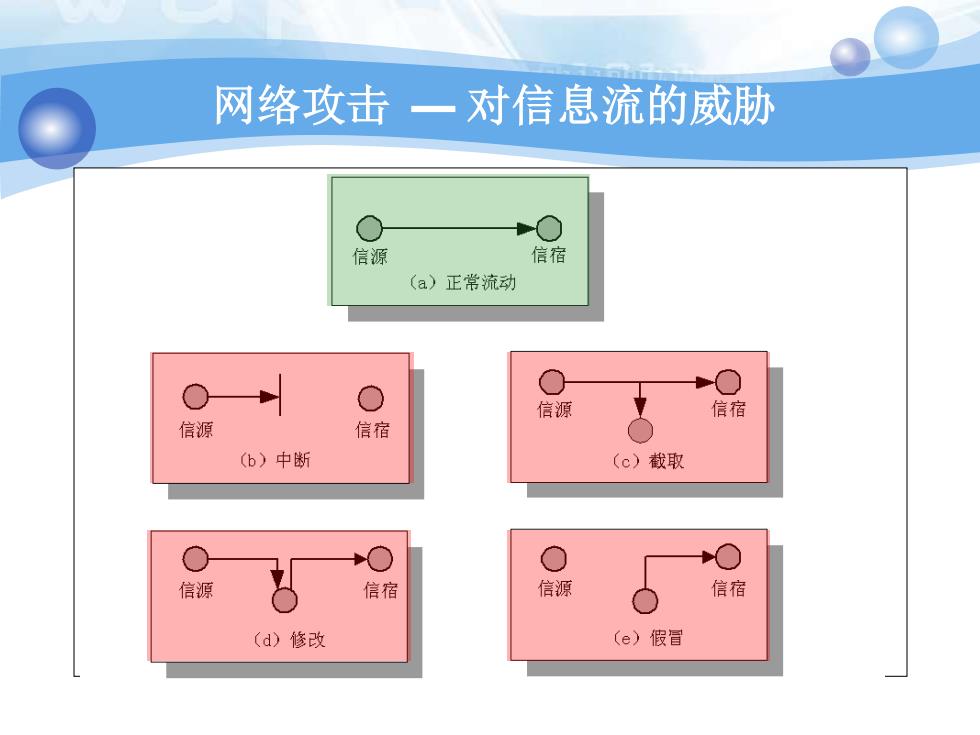

网络攻击一对信息流的威胁 信源 信宿 (a)正常流动 O +O 信源 信宿 信源 信宿 (b)中断 (c)截取 O 0 O O 信源 信宿 信源 信宿 (d)修改 (e)假冒

网络攻击 — 对信息流的威胁 ❖ 中断:破坏网络系统资源,使之变成无效的或无用的 ❖ 截取:非法访问网络系统的资源 ❖ 修改:不但非法访问网络系统资源,而且修改网络中 的资源 ❖ 假冒:假冒合法用户身份,将伪造的信息非法插入网 络

网络攻击一被动与主动政击 冬被动攻击 ·进行网络监听,截取重要敏感信息 ■被动攻击常常是主动攻击的前奏 ·被动攻击很难被发现 ·对策:加密传输的信息流 冬主动攻击 ·利用网络本身的缺陷对网络实施的攻击 主动攻击常常以被动攻击获取的信息为基础 ·杜绝和防范主动攻击相当困难 对策:检测和修复

网络攻击 — 被动与主动攻击 ❖ 被动攻击 ▪ 进行网络监听,截取重要敏感信息 ▪ 被动攻击常常是主动攻击的前奏 ▪ 被动攻击很难被发现 ▪ 对策:加密传输的信息流 ❖ 主动攻击 ▪ 利用网络本身的缺陷对网络实施的攻击 ▪ 主动攻击常常以被动攻击获取的信息为基础 ▪ 杜绝和防范主动攻击相当困难 ▪ 对策:检测和修复

数据加密 ”加密技术 ·加密密钥:加密和解密过程中使用的一串数字 ■加密算法:作用于密钥和明文(或密文)的一个数学函数 ■密文:明文和密钥结合,经过加密算法运算的结果 冬在同一种加密算法下,密钥的位数越长,安全性越好

数据加密 ❖ 加密技术 ▪ 加密密钥:加密和解密过程中使用的一串数字 ▪ 加密算法:作用于密钥和明文(或密文)的一个数学函数 ▪ 密文:明文和密钥结合,经过加密算法运算的结果 ❖ 在同一种加密算法下,密钥的位数越长,安全性越好

加密技术分类 秘密密钥加密技术(常规密钥加密技术、对称密钥加密技 术) 公开密钥加密技术(非对称密钥加密技术)

加密技术分类 ❖ 秘密密钥加密技术(常规密钥加密技术、对称密钥加密技 术) ❖ 公开密钥加密技术(非对称密钥加密技术)

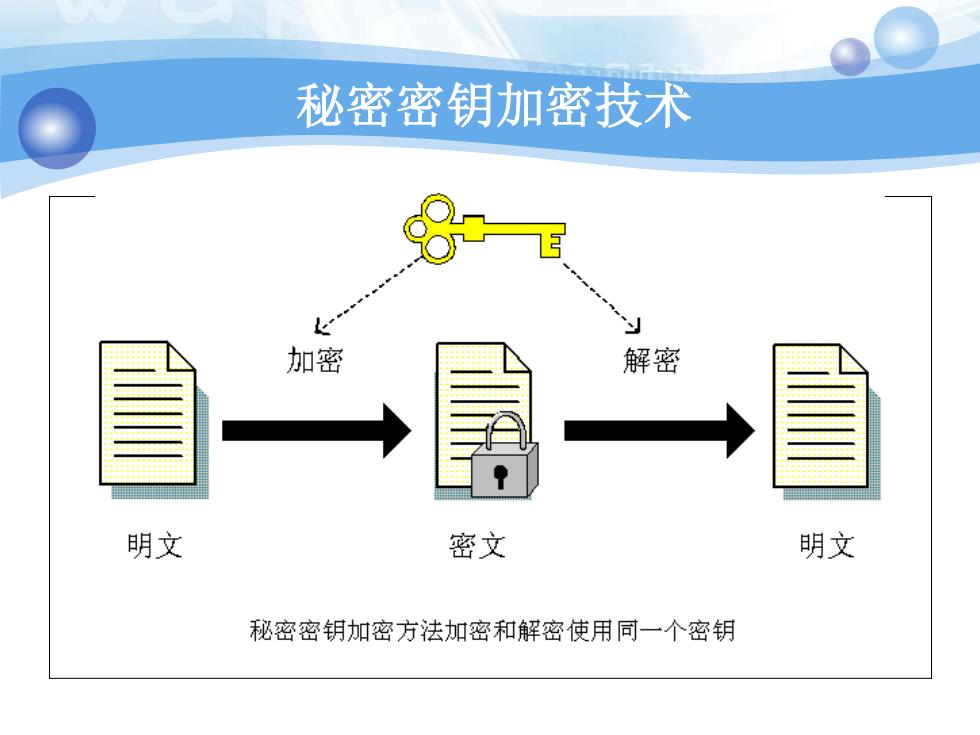

秘密密钥加密技术 加密 解密 明文 密文 明文 秘密密钥加密方法加密和解密使用同一个密钥

秘密密钥加密技术

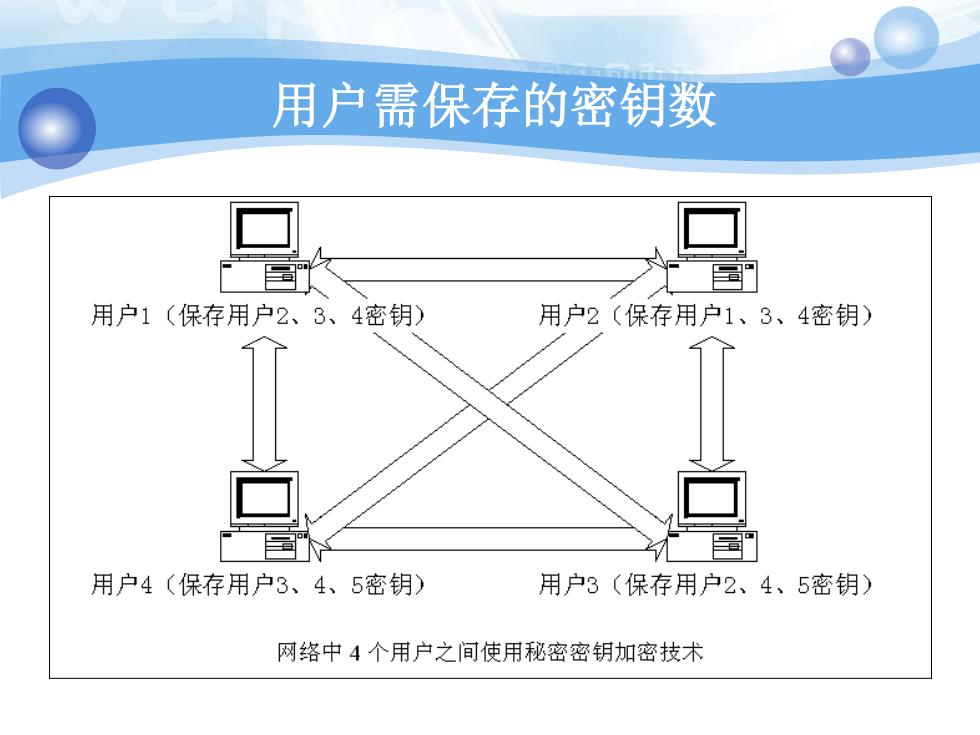

用户需保存的密钥数 用户1(保存用户2、3、4密钥) 用户2(保存用户1、3、4密钥) 用户4(保存用户3、4、5密钥) 用户3(保存用户2、4、5密钥) 网络中4个用户之间使用秘密密钥加密技术

用户需保存的密钥数