本章要点 15 公钥密码方案是安全的,仅当公钥的真实性能够得到保 证。公钥证书方案提供了必要的安全性。 一个简单的公钥算法是Diffie-Hellman密钥交换协议。 这个协议使得通信双方利用基于离散对数问题的公钥算 法建立秘密密钥。这个协议是安全的,仅当通信双方的 真实性能够得到保证。 ●椭圆曲线算术可以用来开发许多椭圆曲线密码ECC方案, 包括密钥交换,加密和数字签名。 就ECC而言,椭圆曲线算术是指使用定义在有限域上的 椭圆曲线方程。方程里的系数和变量都是域里的元素。 己经开发了很多使用Z,和GF(2m)的方案 。 2022/10/9 现代密码学理论与实践-10 2/59

2022/10/9 现代密码学理论与实践-10 2/59 本章要点 ⚫ 公钥密码方案是安全的,仅当公钥的真实性能够得到保 证。公钥证书方案提供了必要的安全性。 ⚫ 一个简单的公钥算法是Diffie-Hellman密钥交换协议。 这个协议使得通信双方利用基于离散对数问题的公钥算 法建立秘密密钥。这个协议是安全的,仅当通信双方的 真实性能够得到保证。 ⚫ 椭圆曲线算术可以用来开发许多椭圆曲线密码ECC方案, 包括密钥交换,加密和数字签名。 ⚫ 就ECC而言,椭圆曲线算术是指使用定义在有限域上的 椭圆曲线方程。方程里的系数和变量都是域里的元素。 已经开发了很多使用Zp和GF(2m)的方案

10.1.1密钥管理之公钥的分配 15 公开密码的主要作用之一就是解决密钥分配问题,公 钥密码实际上可以用于以下两个不同的方面 。公钥的分配 公钥密码用于传统密码体制的密钥分配 ·几种公钥分配方法 公开发布、公开可访问的目录 公钥授权、公钥证书 ·公钥的公开发布 用户将他的公钥发送给另一通信方,或者广播给通信各 方,比如在电子邮件后附上PGP密钥,或者发布到邮 件列表上 最大问题在于任何人都可以伪造这种公钥的发布 2022/10/9 现代密码学理论与实践-10 3/59

2022/10/9 现代密码学理论与实践-10 3/59 ⚫ 公开密码的主要作用之一就是解决密钥分配问题,公 钥密码实际上可以用于以下两个不同的方面 ⚫ 公钥的分配 ⚫ 公钥密码用于传统密码体制的密钥分配 ⚫ 几种公钥分配方法 ⚫ 公开发布、公开可访问的目录 ⚫ 公钥授权、公钥证书 ⚫ 公钥的公开发布 ⚫ 用户将他的公钥发送给另一通信方,或者广播给通信各 方,比如在电子邮件后附上PGP密钥,或者发布到邮 件列表上 ⚫ 最大问题在于任何人都可以伪造这种公钥的发布 10.1.1 密钥管理之公钥的分配

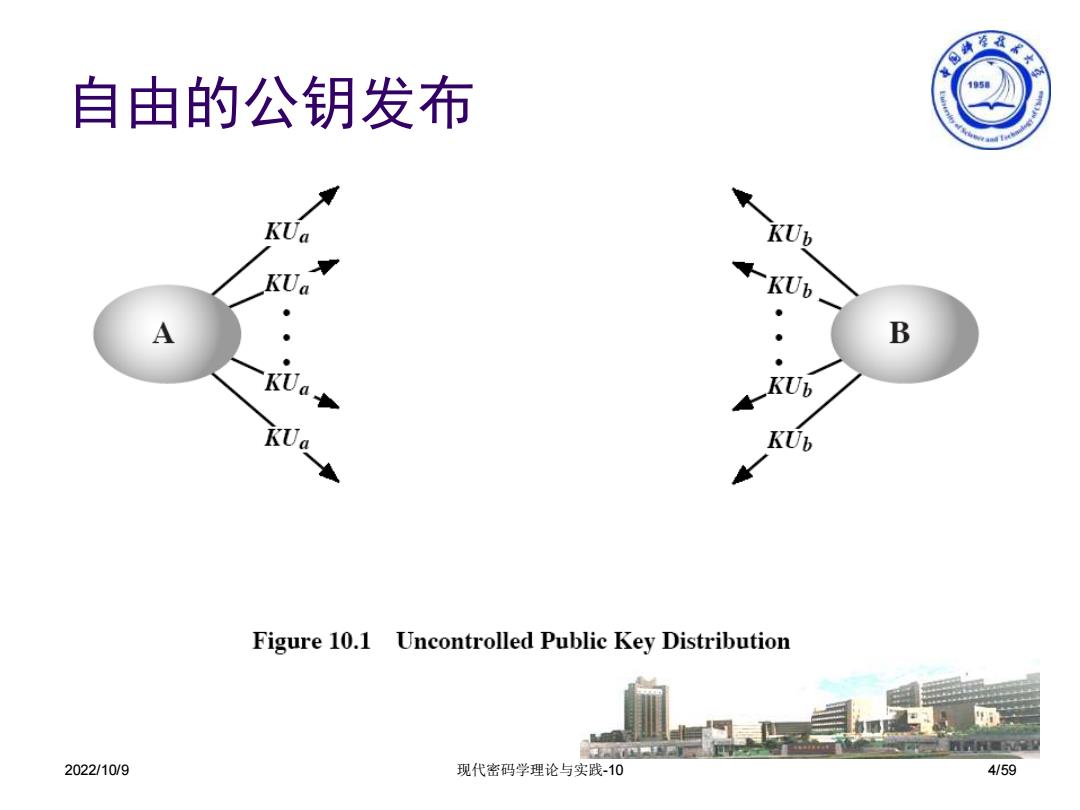

少因海春术女 自由的公钥发布 KUa KUb KUa KUb_ A B KUa KUb 0 Figure 10.1 Uncontrolled Public Key Distribution 配三 2022/10/9 现代密码学理论与实践-10 4/59

2022/10/9 现代密码学理论与实践-10 4/59 自由的公钥发布

公开可访问的目录 15 ·维护一个动态可访问的公钥目录可以获得更大程度的 安全性 ·一个可信实体或组织负责这个公开目录的维护和分配 目录包含{name,public-key等项 每一通信方通过目录管理员以安全的方式注册一个公钥 。通信方在任何时刻可以用新的密钥替代当前的密钥 目录定期更新 目录可通过电子方式访问 一旦攻击者获得目录管理员私钥,则可传递伪造的公 钥,可以假冒任何通信方以窃取消息,或者修改已有 的记录 道道西 2022/10/9 现代密码学理论与实践-10 5/59

2022/10/9 现代密码学理论与实践-10 5/59 ⚫ 维护一个动态可访问的公钥目录可以获得更大程度的 安全性 ⚫ 一个可信实体或组织负责这个公开目录的维护和分配 ⚫ 目录包含{name, public-key}等项 ⚫ 每一通信方通过目录管理员以安全的方式注册一个公钥 ⚫ 通信方在任何时刻可以用新的密钥替代当前的密钥 ⚫ 目录定期更新 ⚫ 目录可通过电子方式访问 ⚫ 一旦攻击者获得目录管理员私钥,则可传递伪造的公 钥,可以假冒任何通信方以窃取消息,或者修改已有 的记录 公开可访问的目录

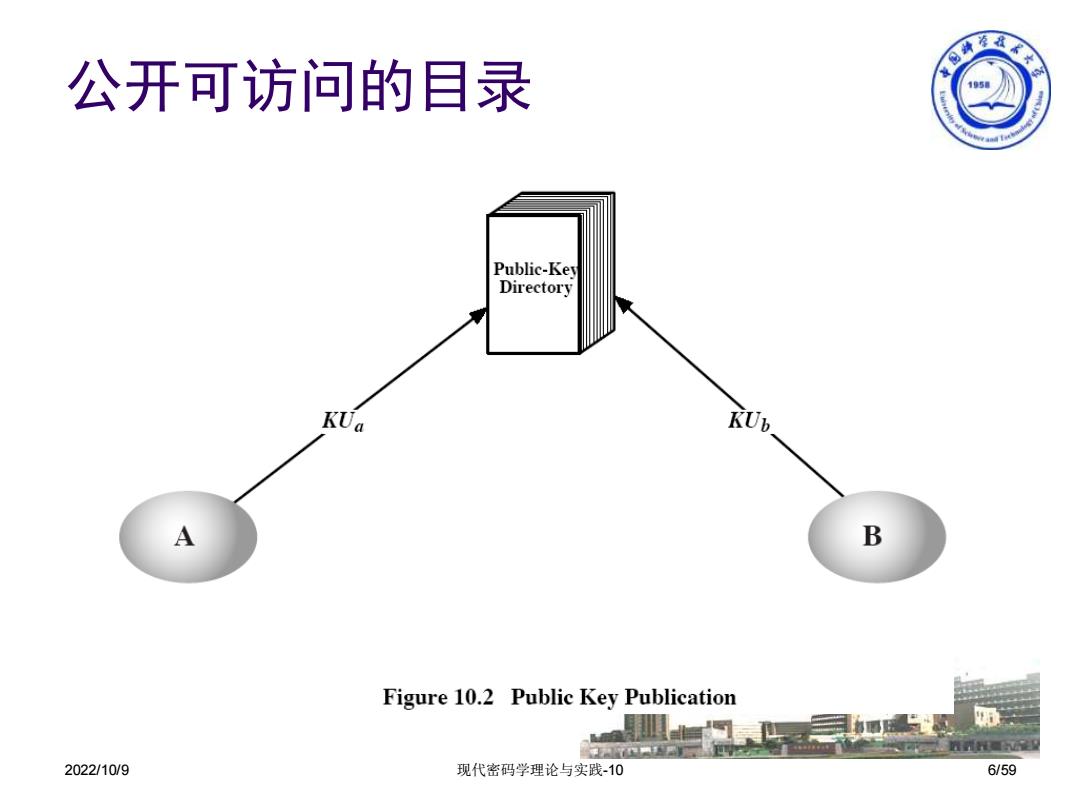

回秦衣不才 公开可访问的目录 Public-Key Directory KUa KUb A B Figure 10.2 Public Key Publication 、道 2022/10/9 现代密码学理论与实践-10 6/59

2022/10/9 现代密码学理论与实践-10 6/59 公开可访问的目录

公钥授权 。A发送带有时间戳的消息给公钥管理员,请求B的当前公钥 管理员给A发送用其私钥Rauth]加密的消息,A用管理员的 公钥解密,可以确信该消息来自管理员: B的公钥KUb,用来加密; ● 原始请求,A可以验证其请求未被修改; 原始时间戳,A可以确定收到的不是来自管理员的旧消息。 A保存B的公钥,并用它对包含A的标识DA和Nonce的消息 加密,然后发送给B B以同样方式从管理员处得到A的公钥 ● B用KU3对A的N1和B的W2加密,发送给A ●A用B的公钥对N,加密并发送给B,使B相信其通信伙伴是A 四 2022/10/9 现代密码学理论与实践-10 7159

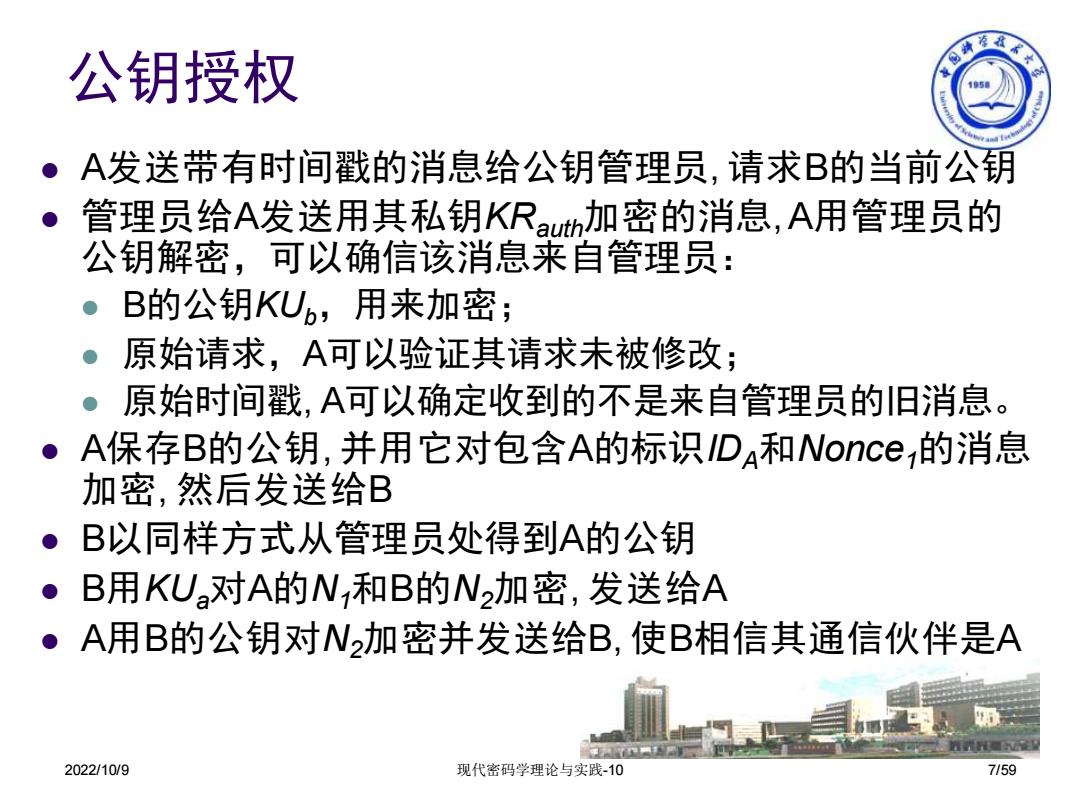

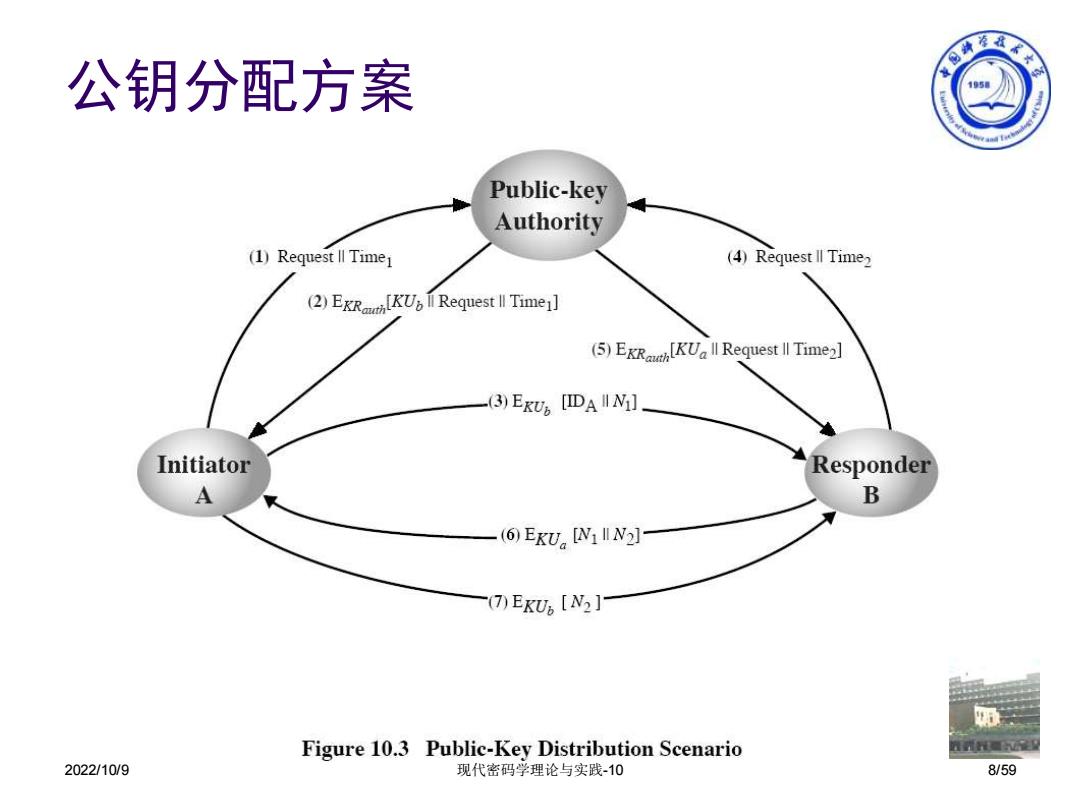

2022/10/9 现代密码学理论与实践-10 7/59 ⚫ A发送带有时间戳的消息给公钥管理员, 请求B的当前公钥 ⚫ 管理员给A发送用其私钥KRauth加密的消息, A用管理员的 公钥解密,可以确信该消息来自管理员: ⚫ B的公钥KUb,用来加密; ⚫ 原始请求,A可以验证其请求未被修改; ⚫ 原始时间戳, A可以确定收到的不是来自管理员的旧消息。 ⚫ A保存B的公钥, 并用它对包含A的标识IDA和Nonce1的消息 加密, 然后发送给B ⚫ B以同样方式从管理员处得到A的公钥 ⚫ B用KUa对A的N1和B的N2加密, 发送给A ⚫ A用B的公钥对N2加密并发送给B, 使B相信其通信伙伴是A 公钥授权

少回海汽术大 公钥分配方案 105 Public-key Authority (1))Request ll Time1 (4)Request ll Time2 (2)EKR[KU Request Time] (5)EKR[KU Request Time2] (3)EKU [IDA II N] Initiator Responder A B (6)EKU [N1I N2]- ()EKU [N2]- Figure 10.3 Public-Key Distribution Scenario m司 2022/10/9 现代密码学理论与实践-10 8/59

2022/10/9 现代密码学理论与实践-10 8/59 公钥分配方案

10.1.2公钥证书 车道不 105 ● 有了公钥证书使得不通过实时访问公钥授权部门而实 现公钥交换成为可能 公钥证书将一个通信方的身份与他的公开密钥绑定在 一起,通常还包括有效期和使用方法等 ● 证书的所有内容必须经由可信公钥授权方或者证书授 权方签名后方可生效 ● 知道公钥授权当局公开密钥的任何人都可以验证一个 用户的公开密钥证书的有效性 对于申请者A,管理员提供的证书为: CA EKRauth [T;IDA:KUa] 。其他人读取并验证: DKUauth[CA]=DKUauth [EKRauth [T,IDA,KUa]]=(T,IDA,KUa) 道道西 2022/10/9 现代密码学理论与实践-10 9/59

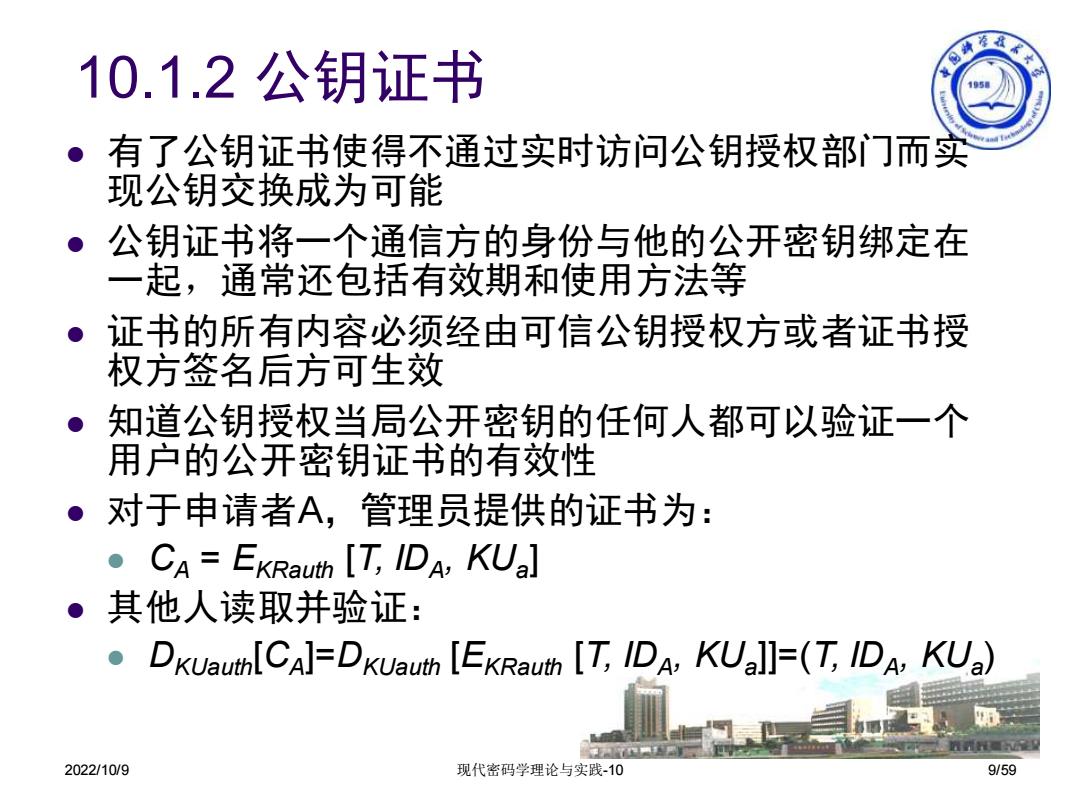

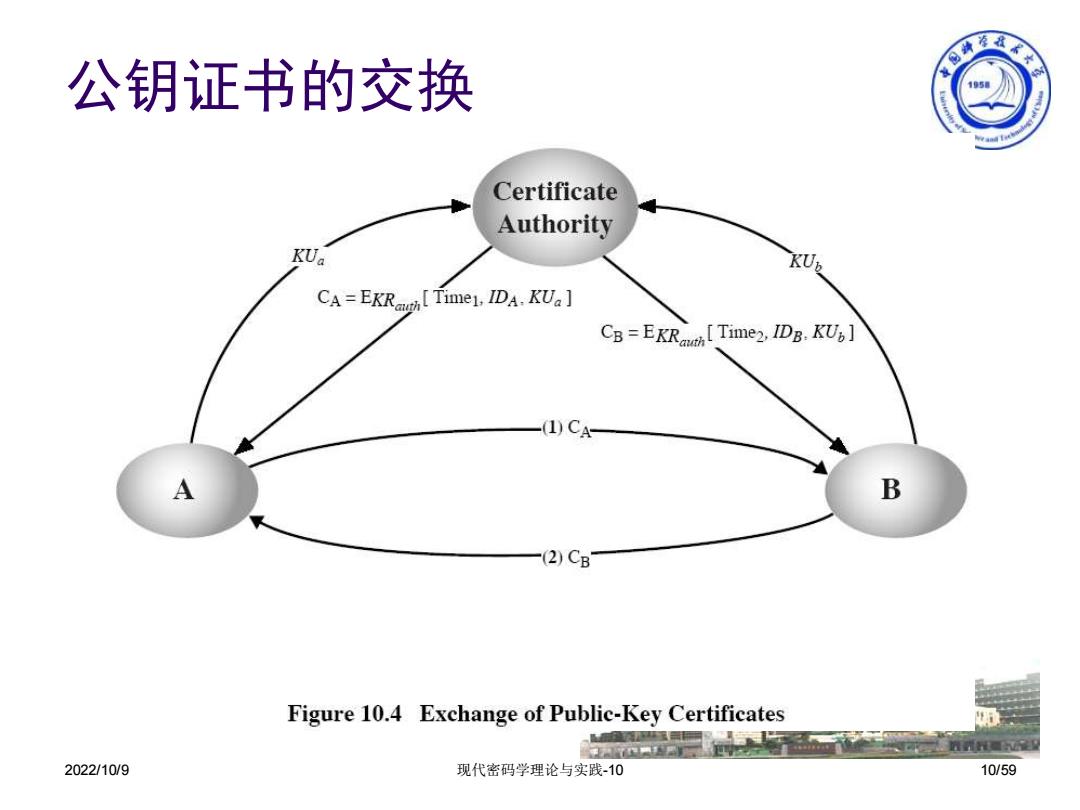

2022/10/9 现代密码学理论与实践-10 9/59 ⚫ 有了公钥证书使得不通过实时访问公钥授权部门而实 现公钥交换成为可能 ⚫ 公钥证书将一个通信方的身份与他的公开密钥绑定在 一起,通常还包括有效期和使用方法等 ⚫ 证书的所有内容必须经由可信公钥授权方或者证书授 权方签名后方可生效 ⚫ 知道公钥授权当局公开密钥的任何人都可以验证一个 用户的公开密钥证书的有效性 ⚫ 对于申请者A,管理员提供的证书为: ⚫ CA = EKRauth [T, IDA, KUa ] ⚫ 其他人读取并验证: ⚫ DKUauth[CA ]=DKUauth [EKRauth [T, IDA , KUa ]]=(T, IDA , KUa ) 10.1.2 公钥证书

车家 公钥证书的交换 105 Certificate Authority CA=EKR[Time1,IDA.KUa] CB=EKR[Time2,IDB.KU] (1)CA- A B (2)CB Figure 10.4 Exchange of Public-Key Certificates 甲N 2022/10/9 现代密码学理论与实践-10 10/59

2022/10/9 现代密码学理论与实践-10 10/59 公钥证书的交换

10.1.3利用公钥密码分配传统密码 体制的密钥 采用前述方法获得的公开密钥可以用于保密和认证 之需 ● 公钥密码算法速度较慢,因此更适合作为传统密码 中实现秘密密钥分配的一种手段 因此,需要产生会话密码来加密 已经有一些方法用来协商适当的会话密钥 甲A四 道道■ 2022/10/9 现代密码学理论与实践-10 11/59

2022/10/9 现代密码学理论与实践-10 11/59 ⚫ 采用前述方法获得的公开密钥可以用于保密和认证 之需 ⚫ 公钥密码算法速度较慢,因此更适合作为传统密码 中实现秘密密钥分配的一种手段 ⚫ 因此,需要产生会话密码来加密 ⚫ 已经有一些方法用来协商适当的会话密钥 10.1.3 利用公钥密码分配传统密码 体制的密钥