本章要点 恶意软件是指为了恶意的目的而蓄意植入系统的软件 ● 病毒是指通过修改其他程序而达到“感染”目的的软 件,这种更改包括复制一个能够继续感染其他程序的 病毒程序。 蠕虫是指通过复制自身,并将副本通过网络传到其他 计算机上的程序。当传到其他计算机上,它又开始重 复做同样的事情,除了不断繁殖传播之外,蠕虫还经 常含有其他有害的功能。 拒绝服务攻击是指阻止合法用户正常地使用服务。 分布式拒绝服务攻击是指从多个源端发起的拒绝服务 攻击。 2022/10/9 现代密码学理论与实践-19:恶意软件 2/41

2022/10/9 现代密码学理论与实践-19:恶意软件 2/41 本章要点 ⚫ 恶意软件是指为了恶意的目的而蓄意植入系统的软件 ⚫ 病毒是指通过修改其他程序而达到“感染”目的的软 件,这种更改包括复制一个能够继续感染其他程序的 病毒程序。 ⚫ 蠕虫是指通过复制自身,并将副本通过网络传到其他 计算机上的程序。当传到其他计算机上,它又开始重 复做同样的事情,除了不断繁殖传播之外,蠕虫还经 常含有其他有害的功能。 ⚫ 拒绝服务攻击是指阻止合法用户正常地使用服务。 ⚫ 分布式拒绝服务攻击是指从多个源端发起的拒绝服务 攻击

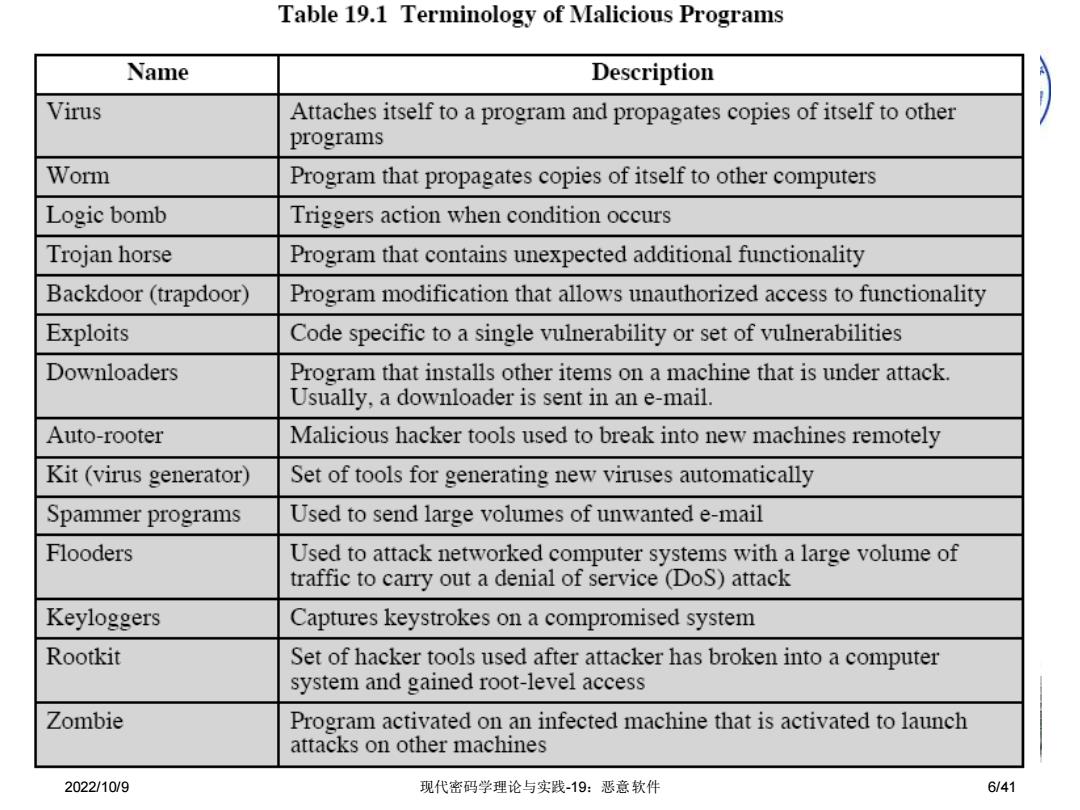

15 19.1病毒及相关威胁 恶意程序大致分两类:依赖于宿主的和独立于宿主的,前 者是不能独立于应用程序或系统程序的程序段例如病毒、 逻辑炸弹和后门;后者是可以被操作系统调度和执行的自 包含程序例如蠕虫和僵尸(Zombie)程序 恶意程序也可以分为不进行复制的和进行复制的,前者是 在宿主程序被调用执行某一特定功能时被激活,如逻辑炸 弹、后门和僵尸;后者是独立的程序段,当被执行时复制 自身,如病毒和蠕虫 后门也称为陷门(Trapdoor),是程序的秘密入口,使用户可 以不按照通常的安全访问步骤获得访问权,用于程序的调 试。后门是用来识别一些特殊的输入次序的代码,可以被 利用以非法进入系统。 2022/10/9 现代密码学理论与实践-19:恶意软件 3/41

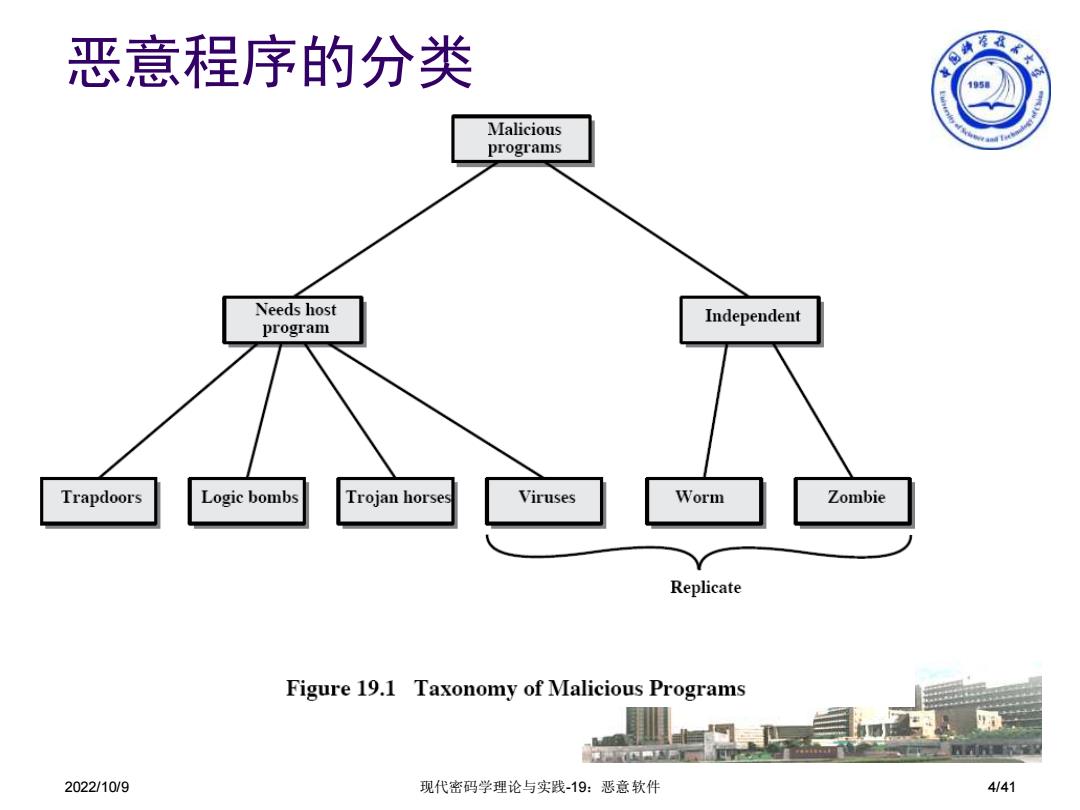

2022/10/9 现代密码学理论与实践-19:恶意软件 3/41 19.1 病毒及相关威胁 ⚫ 恶意程序大致分两类:依赖于宿主的和独立于宿主的,前 者是不能独立于应用程序或系统程序的程序段例如病毒、 逻辑炸弹和后门;后者是可以被操作系统调度和执行的自 包含程序例如蠕虫和僵尸(Zombie)程序 ⚫ 恶意程序也可以分为不进行复制的和进行复制的,前者是 在宿主程序被调用执行某一特定功能时被激活,如逻辑炸 弹、后门和僵尸;后者是独立的程序段,当被执行时复制 自身,如病毒和蠕虫 ⚫ 后门也称为陷门(Trapdoor), 是程序的秘密入口,使用户可 以不按照通常的安全访问步骤获得访问权,用于程序的调 试。后门是用来识别一些特殊的输入次序的代码,可以被 利用以非法进入系统

恶意程序的分类 少国海秦家专 1950 Malicious programs Needs host Independent program Trapdoors Logic bombs Trojan horses Viruses Worm Zombie Replicate Figure 19.1 Taxonomy of Malicious Programs 2022/10/9 现代密码学理论与实践-19:恶意软件 4/41

2022/10/9 现代密码学理论与实践-19:恶意软件 4/41 恶意程序的分类

恶意程序 逻辑炸弹Logic Bomb是嵌在合法程序中的、只有当特定的事 件出现时才会进行破坏的一组程序代码。 ● 特洛伊木马Trojan Horse是一种实际上或表面上有某种有用 功能的程序,内部含有隐蔽代码,当其被调用时会产生一些 意想不到的后果,使计算机潜伏执行非授权功能。 僵尸Zombie秘密地接管iInternet_上的其他计算机,并使用该 计算机发起攻击,这种攻击很难通过追踪僵尸的创建者查出 来,被用在拒绝服务攻击上。 肉鸡,就是拥有管理权限的远程计算机,也就是受别人控制 的远程计算机。肉鸡可以是各种系统的,更可以是一家公司、 企业、学校甚至是政府军队的服务器。一般所说的肉鸡是一 台开了3389端口的Wi2K系统的服务器,所以3389端口没必 要开时关上最好。 2022/10/9 现代密码学理论与实践-19:恶意软件 5/41

2022/10/9 现代密码学理论与实践-19:恶意软件 5/41 恶意程序 ⚫ 逻辑炸弹Logic Bomb是嵌在合法程序中的、只有当特定的事 件出现时才会进行破坏的一组程序代码。 ⚫ 特洛伊木马Trojan Horse是一种实际上或表面上有某种有用 功能的程序,内部含有隐蔽代码,当其被调用时会产生一些 意想不到的后果,使计算机潜伏执行非授权功能。 ⚫ 僵尸Zombie秘密地接管Internet上的其他计算机,并使用该 计算机发起攻击,这种攻击很难通过追踪僵尸的创建者查出 来,被用在拒绝服务攻击上。 ⚫ 肉鸡,就是拥有管理权限的远程计算机,也就是受别人控制 的远程计算机。肉鸡可以是各种系统的,更可以是一家公司、 企业、学校甚至是政府军队的服务器。一般所说的肉鸡是一 台开了3389端口的Win2K系统的服务器,所以3389端口没必 要开时关上最好

Table 19.1 Terminology of Malicious Programs Name Description Virus Attaches itself to a program and propagates copies of itself to other programs Worm Program that propagates copies of itself to other computers Logic bomb Triggers action when condition occurs Trojan horse Program that contains unexpected additional functionality Backdoor (trapdoor) Program modification that allows unauthorized access to functionality Exploits Code specific to a single vulnerability or set of vulnerabilities Downloaders Program that installs other items on a machine that is under attack. Usually,a downloader is sent in an e-mail. Auto-rooter Malicious hacker tools used to break into new machines remotely Kit(virus generator) Set of tools for generating new viruses automatically Spammer programs Used to send large volumes of unwanted e-mail Flooders Used to attack networked computer systems with a large volume of traffic to carry out a denial of service (DoS)attack Keyloggers Captures keystrokes on a compromised system Rootkit Set of hacker tools used after attacker has broken into a computer system and gained root-level access Zombie Program activated on an infected machine that is activated to launch attacks on other machines 2022/10/9 现代密码学理论与实践-19:恶意软件 6/41

2022/10/9 现代密码学理论与实践-19:恶意软件 6/41

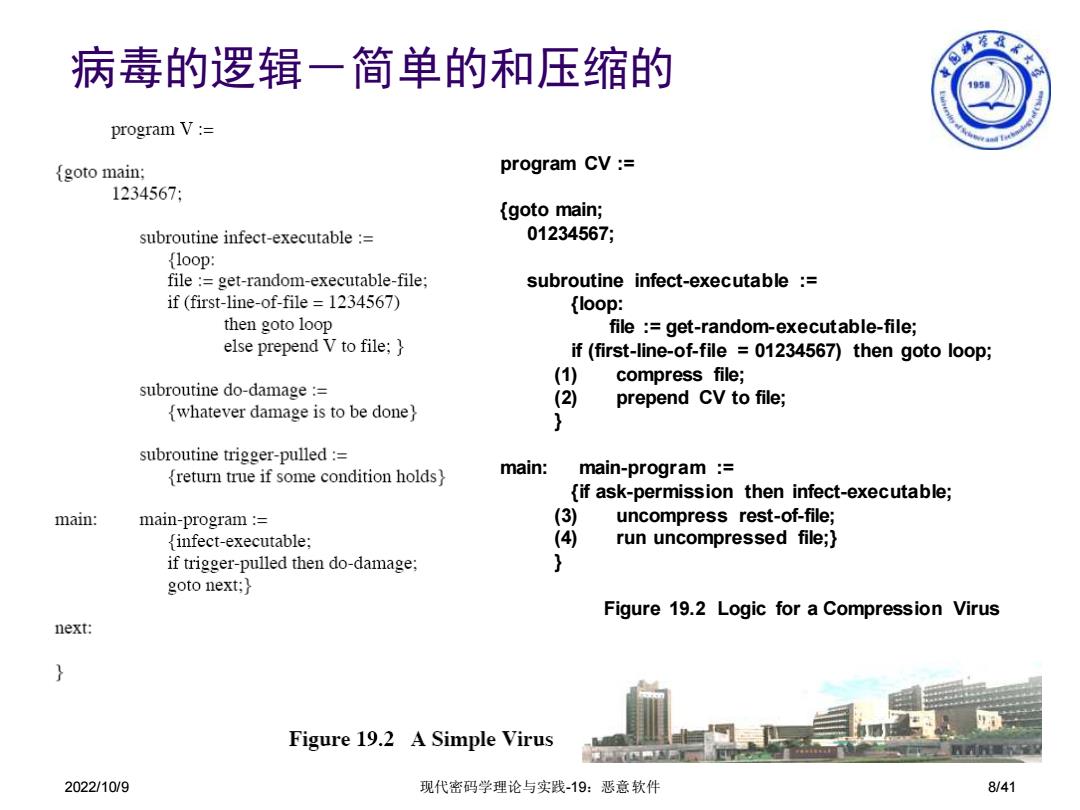

19.1.2病毒的特性 15 ·病毒是一种可以通过修改自身来感染其他程序的程序 ·病毒的四个阶段 ● 潜伏阶段,处于休眠,直至被触发 。传染阶段,复制自身,传染其他 触发阶段,被特定事件所激活 ● 发作阶段,条件成熟,发作破坏 病毒的结构 病毒可以被放在可执行文件首部、尾部或以其他方式嵌入宿 主程序,首先被执行的应当是病毒 简单的病毒 压缩的病毒 2022/10/9 现代密码学理论与实践-19:恶意软件 7/41

2022/10/9 现代密码学理论与实践-19:恶意软件 7/41 19.1.2 病毒的特性 ⚫ 病毒是一种可以通过修改自身来感染其他程序的程序 ⚫ 病毒的四个阶段 ⚫ 潜伏阶段,处于休眠,直至被触发 ⚫ 传染阶段,复制自身,传染其他 ⚫ 触发阶段,被特定事件所激活 ⚫ 发作阶段,条件成熟,发作破坏 ⚫ 病毒的结构 ⚫ 病毒可以被放在可执行文件首部、尾部或以其他方式嵌入宿 主程序,首先被执行的应当是病毒 ⚫ 简单的病毒 ⚫ 压缩的病毒

病毒的逻辑一简单的和压缩的 连不女 15 program V:= goto main: program CV:= 1234567: {goto main; subroutine infect-executable : 01234567; {1o0p: file:=get-random-executable-file; subroutine infect-executable : if (first-line-of-file =1234567) {loop: then goto loop file :get-random-executable-file; else prepend V to file; if(first-line-of-file =01234567)then goto loop; (1 compress file; subroutine do-damage : (2) prepend CV to file; [whatever damage is to be done subroutine trigger-pulled : freturn true if some condition holds) main: main-program : {if ask-permission then infect-executable; main: main-program : (3) uncompress rest-of-file; finfect-executable; (4) run uncompressed file; if trigger-pulled then do-damage; goto next; Figure 19.2 Logic for a Compression Virus next: } Figure 19.2 A Simple Virus 2022/10/9 现代密码学理论与实践-19:恶意软件 8/41

2022/10/9 现代密码学理论与实践-19:恶意软件 8/41 病毒的逻辑-简单的和压缩的 program CV := {goto main; 01234567; subroutine infect-executable := {loop: file := get-random-executable-file; if (first-line-of-file = 01234567) then goto loop; (1) compress file; (2) prepend CV to file; } main: main-program := {if ask-permission then infect-executable; (3) uncompress rest-of-file; (4) run uncompressed file;} } Figure 19.2 Logic for a Compression Virus

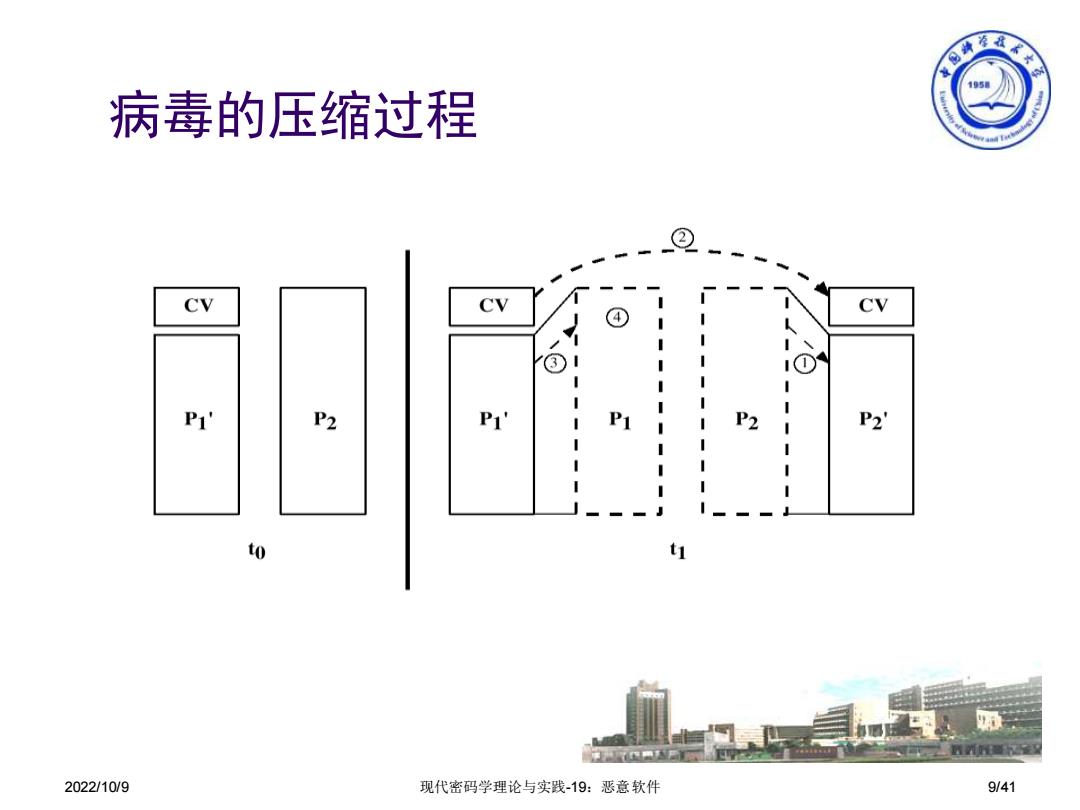

少因海冷家 1950月 病毒的压缩过程 CV CV CV ③ 1① P1' P2 P1' P1 P2 P2' to t1 2022/10/9 现代密码学理论与实践-19:恶意软件 9/41

2022/10/9 现代密码学理论与实践-19:恶意软件 9/41 病毒的压缩过程

连不大 1950 病毒的种类和宏病毒 0 病毒的种类 寄生性病毒 ● 常驻存储器病毒 ● 引导扇区病毒 ● 隐蔽性病毒 ● 多态性病毒 ·变形病毒 宏病毒 ● 宏病毒不依赖于单一平台 ● 宏病毒只感染文档文件 宏病毒很容易传播 ■】 2022/10/9 现代密码学理论与实践-19:恶意软件 10/41

2022/10/9 现代密码学理论与实践 -19:恶意软件 10/41 病毒的种类和宏病毒 ⚫ 病毒的种类 ⚫ 寄生性病毒 ⚫ 常驻存储器病毒 ⚫ 引导扇区病毒 ⚫ 隐蔽性病毒 ⚫ 多态性病毒 ⚫ 变形病毒 ⚫ 宏病毒 ⚫ 宏病毒不依赖于单一平台 ⚫ 宏病毒只感染文档文件 ⚫ 宏病毒很容易传播

15 电子邮件病毒E-mail Viruses 。如果邮件接收者打开附件,Wod的宏即被激活, 这样 邮件病毒会给邮件地址列表中所有的用户发去其 自身的复制品 邮件病毒并在本地制造破坏 ● 更强大的电子邮件病毒甚至都不需要打开附件, 只在用户打开含有病毒的邮件就会激活;一旦 激活,就通过电子邮件地址列表迅速扩散传播 2022/10/9 现代密码学理论与实践-19:恶意软件 11/41

2022/10/9 现代密码学理论与实践-19:恶意软件 11/41 电子邮件病毒E-mail Viruses ⚫ 如果邮件接收者打开附件, Word的宏即被激活, 这样 ⚫ 邮件病毒会给邮件地址列表中所有的用户发去其 自身的复制品 ⚫ 邮件病毒并在本地制造破坏 ⚫ 更强大的电子邮件病毒甚至都不需要打开附件, 只在用户打开含有病毒的邮件就会激活;一旦 激活,就通过电子邮件地址列表迅速扩散传播