本章要点 15 IP安全(IPSec)通过附加的头部,融合到IPv4或IPv6 包头中,实现安全功能。 ●IPSec包含三个方面的功能:认证、保密及密钥管理 ·认证使用HMAC信息认证码。认证既可应用于整个初 始化P包(隧道模式)也可应用于除去P头部(传输模式) 外的P包。 ●1 保密是通过已知的安全加密方式保证的,适用于隧道 模式和传输模式。 ●IPSec为密钥管理定义了若干方法。 2022/10/9 现代密码学理论与实践-16:P的安全 2/45

2022/10/9 现代密码学理论与实践-16:IP的安全 2/45 本章要点 ⚫ IP安全(IPSec)通过附加的头部,融合到IPv4或IPv6 包头中,实现安全功能。 ⚫ IPSec包含三个方面的功能:认证、保密及密钥管理 ⚫ 认证使用HMAC信息认证码。认证既可应用于整个初 始化IP包(隧道模式)也可应用于除去IP头部(传输模式) 外的IP包。 ⚫ 保密是通过已知的安全加密方式保证的,适用于隧道 模式和传输模式。 ⚫ IPSec为密钥管理定义了若干方法

16.1P安全性概述 15 在当今的Internet中,存在着大量特制的协议,专门用来 保障网络各个层次的安全。到底在哪个层次上应用安全 措施,要依赖于应用(程序)对安全保密的要求,以及用户 自己的一些需要。通常可以在应用层、传输层、网络层 和数据链路层实现网络安全。 在网络层实现安全服务具有多方面的优点,多种传送协 议和应用程序可共享由网络层提供的密钥管理架构。假 如安全服务在较低层实现,那么需要改动的应用程序便 要少得多。通过它,我们不必集中在较高的层实现大量 安全协议。 网络层安全最有用的一项特性是能够构建VPN和内联网 (Intranet)。由于VPN和内联网是以子网为基础,而且网 络层支持以子网为基础的安全,所以很容易实现VPN和 内联网。 2022/10/9 现代密码学理论与实践-16:P的安全 3/45

2022/10/9 现代密码学理论与实践-16:IP的安全 3/45 16.1 IP安全性概述 ⚫ 在当今的Internet中,存在着大量特制的协议,专门用来 保障网络各个层次的安全。到底在哪个层次上应用安全 措施,要依赖于应用(程序)对安全保密的要求,以及用户 自己的一些需要。通常可以在应用层、传输层、网络层 和数据链路层实现网络安全。 ⚫ 在网络层实现安全服务具有多方面的优点,多种传送协 议和应用程序可共享由网络层提供的密钥管理架构。假 如安全服务在较低层实现,那么需要改动的应用程序便 要少得多。通过它,我们不必集中在较高的层实现大量 安全协议。 ⚫ 网络层安全最有用的一项特性是能够构建VPN和内联网 (Intranet)。由于VPN和内联网是以子网为基础,而且网 络层支持以子网为基础的安全,所以很容易实现VPN和 内联网

P安全性慨述 在网络层提供安全服务的缺点是很难解决像数据的“不可 抵赖”之类的问题,这样的问题最好还是在较高的层解决 若在网络层提供安全服务,很难在一部多用户的机器上实 现逐用户的控制。然而,我们可在终端主机上提供相应的 机制,实现以用户为基础的安全保障。 IP安全机制在网络层提供了安全服务,包括认证、机密性 和密钥管理。认证机制保证收到的分组的真实性,以及确 保分组在传输过程中未被修改;机密性机制使得通信节点 加密报文以防止窃听;密钥管理机制是处理密钥的安全交 换的。 ● IPSec是目前唯一一种能为任何形式的Interneti通信提供安 全保障的协议。此外,IPSec也允许提供逐个数据流或者 逐个连接的安全,所以能实现非常细致的安全控制。 2022/10/9 现代密码学理论与实践-16:P的安全 4/45

2022/10/9 现代密码学理论与实践-16:IP的安全 4/45 ⚫ 在网络层提供安全服务的缺点是很难解决像数据的“不可 抵赖”之类的问题,这样的问题最好还是在较高的层解决。 若在网络层提供安全服务,很难在一部多用户的机器上实 现逐用户的控制。然而,我们可在终端主机上提供相应的 机制,实现以用户为基础的安全保障。 ⚫ IP安全机制在网络层提供了安全服务,包括认证、机密性 和密钥管理。认证机制保证收到的分组的真实性,以及确 保分组在传输过程中未被修改;机密性机制使得通信节点 加密报文以防止窃听;密钥管理机制是处理密钥的安全交 换的。 ⚫ IPSec是目前唯一一种能为任何形式的Internet通信提供安 全保障的协议。此外, IPSec也允许提供逐个数据流或者 逐个连接的安全,所以能实现非常细致的安全控制。 IP安全性概述

16.1.1 IPSec的应用 作天名 105 。分支机构通过Internet安全互联 ●一个公司可以在Internet或公共广域网上建立安全的虚拟 专用网 ·Internet.上安全的远程访问 配备了PSeC的最终用户可以通过调用本地网络服务提供 商的服务获得对公司网络的安全访问 ·与合作者之间建立内联网和外联网的互联 IPSec可以用于与其他组织之间的安全通信 ·增强电子商务的安全性 。所有分布式应用,都可以透过PSec增加安全性 2022/10/9 现代密码学理论与实践-16:P的安全 5/45

2022/10/9 现代密码学理论与实践-16:IP的安全 5/45 16.1.1 IPSec的应用 ⚫ 分支机构通过Internet安全互联 ⚫ 一个公司可以在Internet或公共广域网上建立安全的虚拟 专用网 ⚫ Internet上安全的远程访问 ⚫ 配备了IPSec的最终用户可以通过调用本地网络服务提供 商的服务获得对公司网络的安全访问 ⚫ 与合作者之间建立内联网和外联网的互联 ⚫ IPSec可以用于与其他组织之间的安全通信 ⚫ 增强电子商务的安全性 ⚫ 所有分布式应用,都可以透过IPSec增加安全性

海车家大 TCP/IP Example 1950 End System Y End System Y Router 1 LAN,WAN, Router 2 or ▣ point-to-point link LAN LAN Appli- Appli- cation cation TCP TCP P P IP P LLC LLC LLC LLC MAC MAC MAC MAC Physical Physical Physical Physical Physica Physical 2022/10/9 现代密码学理论与实践-16:P的安全 6/45

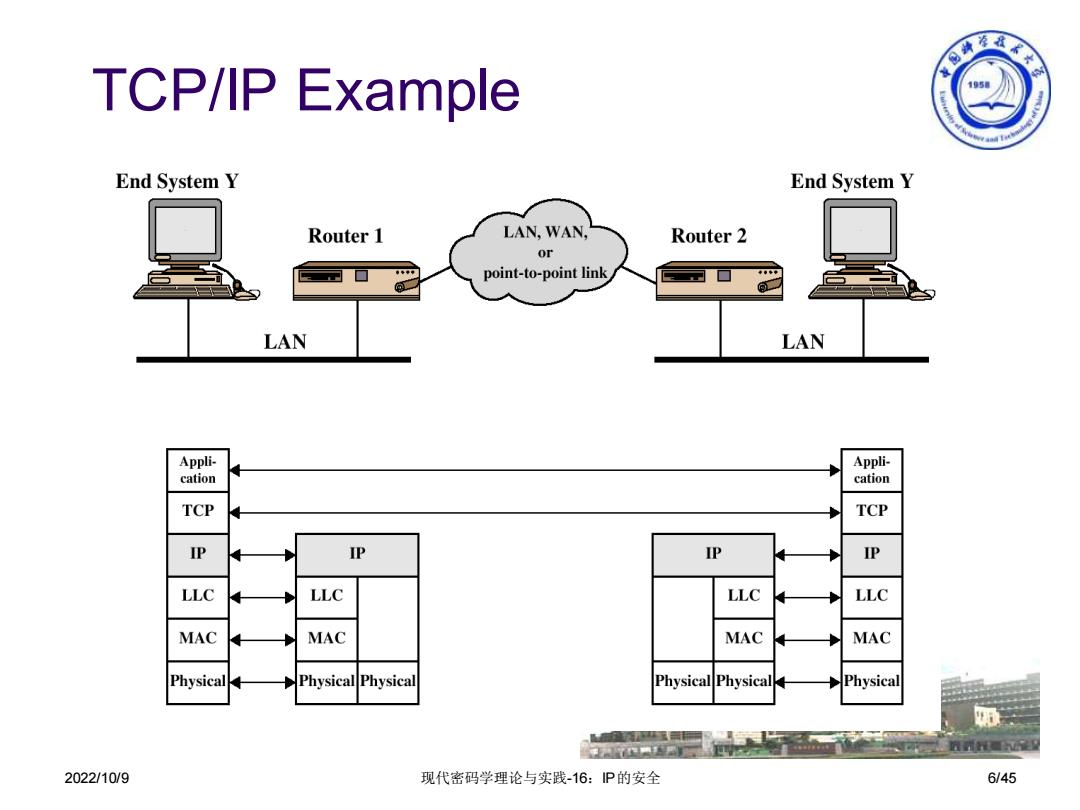

2022/10/9 现代密码学理论与实践-16:IP的安全 6/45 TCP/IP Example

An IP Security Scenario ⊙海春不才 1950 User system with IPSec P IPSec Secure IP Header Header Payload Public (Internet) or Private Network Secure IP Payload Secure IP Payload IPSec Header Header I II Header Networking device with IPSec Networking device with IPSec P IP IP IP Header Payload Header Payload Figure 16.1 An IP Security Scenario

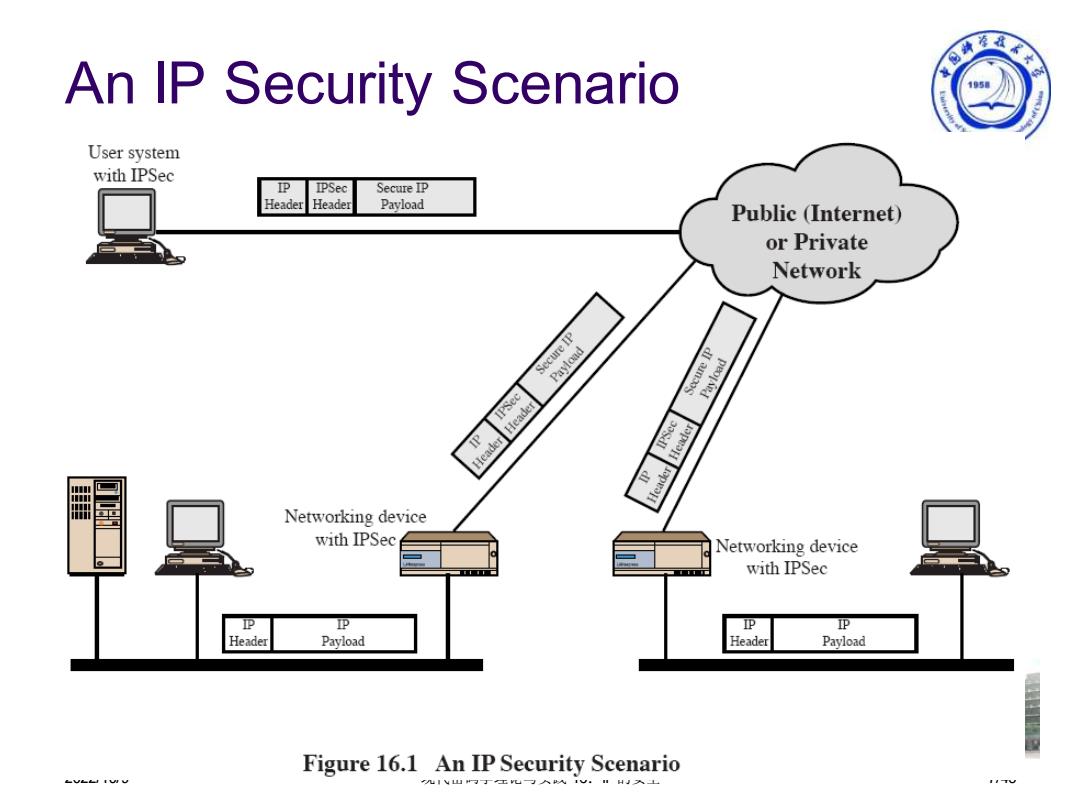

2022/10/9 现代密码学理论与实践-16:IP的安全 7/45 An IP Security Scenario

IPSec的优点和路由应用 15 ·IPSect的优点 0 提供强大的安全性,应用于防火墙和路由器 防火墙内部的PSec可以抵制旁路 PSec在传输层以下,对所有的应用透明 IPSeci对终端用户透明 。必要时可以为单个用户提供安全性 ● 路由选择应用,IPSec保证: 路由器的通告(新的路由器通告它的存在)来自被认可的路 由器 ● 邻站通告(一个路由器尝试与另一个路由选择域的一台路由 器建立或维护邻站关系)来自被认可的路由器 重定向报文来自于发送包的初始路由器 路由选择更新不会被假造 2022/10/9 现代密码学理论与实践-16:P的安全 8/45

2022/10/9 现代密码学理论与实践-16:IP的安全 8/45 ⚫ IPSec的优点 ⚫ 提供强大的安全性,应用于防火墙和路由器 ⚫ 防火墙内部的IPSec可以抵制旁路 ⚫ IPSec在传输层以下,对所有的应用透明 ⚫ IPSec对终端用户透明 ⚫ 必要时可以为单个用户提供安全性 ⚫ 路由选择应用,IPSec保证: ⚫ 路由器的通告(新的路由器通告它的存在)来自被认可的路 由器 ⚫ 邻站通告(一个路由器尝试与另一个路由选择域的一台路由 器建立或维护邻站关系)来自被认可的路由器 ⚫ 重定向报文来自于发送包的初始路由器 ⚫ 路由选择更新不会被假造 IPSec的优点和路由应用

海拳家 6.2P安全体系结构 15 16.2.1 IPSec documents(1995.8) ● RFC1825:An overview of a security architecture ● RFC1826:Description of a packet authentication extension to IP RFC1828:A specific authentication mechanism RFC1827:Description of a packet encryption extension to IP ● RFC1829:A specific encryption mechanism 写 2022/10/9 现代密码学理论与实践-16:P的安全 9/45

2022/10/9 现代密码学理论与实践-16:IP的安全 9/45 6.2 IP安全体系结构 16.2.1 IPSec documents(1995. 8) ⚫ RFC1825: An overview of a security architecture ⚫ RFC1826: Description of a packet authentication extension to IP ⚫ RFC1828: A specific authentication mechanism ⚫ RFC1827: Description of a packet encryption extension to IP ⚫ RFC1829: A specific encryption mechanism

少海车柔才 IP Security Architecture 105 IPSec Documents (1998) 。RFC2401:安全结构概述 。RFC2402:IP扩展的包认证描述(IPV4/IPv6) 。RFC2406:IP扩展的包加密描述(IPV4/IPv6) 。RFC2408:密钥管理能力规范 甲= 2022/10/9 现代密码学理论与实践-16:P的安全 10/45

2022/10/9 现代密码学理论与实践-16:IP的安全 10/45 ⚫ IPSec Documents (1998) ⚫ RFC 2401: 安全结构概述 ⚫ RFC 2402: IP扩展的包认证描述(IPv4/IPv6) ⚫ RFC 2406: IP扩展的包加密描述(IPv4/IPv6) ⚫ RFC 2408: 密钥管理能力规范 IP Security Architecture

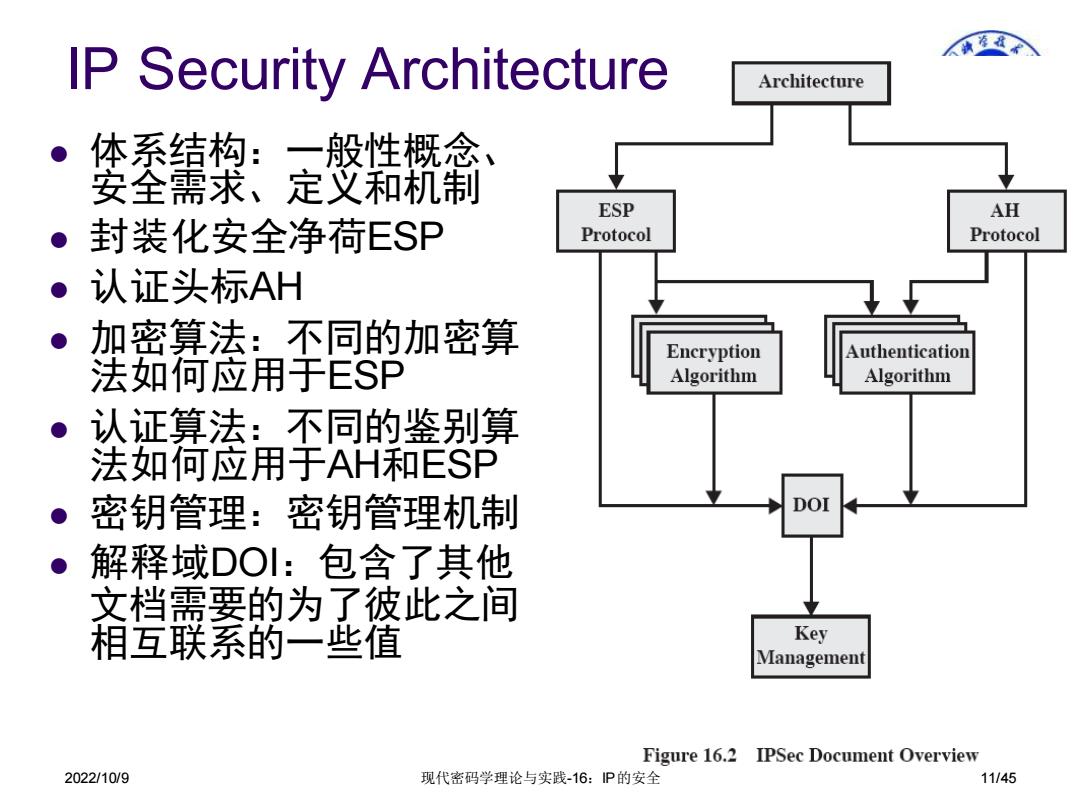

人纳 IP Security Architecture Architecture 体系结构:一般性概念、 安全需求、定义和机制 ESP AH ● 封装化安全净荷ESP Protocol Protocol 认证头标AH 加密算法:不同的加密算 Encryption Authentication 法如何应用于ESP Algorithm Algorithm 认证算法:不同的鉴别算 法如何应用于AH和ESP ● 密钥管理:密钥管理机制 解释域DO:包含了其他 文档需要的为了彼此之间 相互联系的一些值 Key Management Figure 16.2 IPSec Document Overview 2022/10/9 现代密码学理论与实践-16:P的安全 11/45

2022/10/9 现代密码学理论与实践 -16 :IP的安全 11/45 IP Security Architecture ⚫ 体系结构:一般性概念、 安全需求、定义和机制 ⚫ 封装化安全净荷ESP ⚫ 认证头标AH ⚫ 加密算法:不同的加密算 法如何应用于ESP ⚫ 认证算法:不同的鉴别算 法如何应用于AH 和ESP ⚫ 密钥管理:密钥管理机制 ⚫ 解释域DOI:包含了其他 文档需要的为了彼此之间 相互联系的一些值