第九章信息安全与社会责任 圈羊南灌素大业 th China Agricultural University 计算机料学与工程系 随着互联网向社会生活各领域的渗透不断深 入,网络不再是游离于现实生活之外的“虚拟社 会”,而日益成为一个国家赖以正常运行的“神经 系统”。切实保障网络安全已经成为信息化时代维 护国家安全和国家利益的重大课题。 本章重点介绍信息安全、黑客与黑客工具、网 络攻击、防火墙技术、计算机病毒等相关知识

教学进度 第九章 信息安全与社会责任 计算机科学与工程系 随着互联网向社会生活各领域的渗透不断深 入,网络不再是游离于现实生活之外的“虚拟社 会” ,而日益成为一个国家赖以正常运行的“神经 系统” 。切实保障网络安全已经成为信息化时代维 护国家安全和国家利益的重大课题。 本章重点介绍信息安全、黑客与黑客工具、网 络攻击、防火墙技术、计算机病毒等相关知识

苹南袭素大¥ 9.1信息安全基础 uth China Agricultural University 计算机科学与工程系 9.1.1信息安全概述 目前,安全问题已成为Internet发展的核心和关 键问题之一。我们应该承认信息技术是一把双刃剑, 一方面给人们带来巨大效益,另一方面也可能带来困 难甚至灾难。 人们在享受网络信息带来好处的同时,也不同程 度受到网络安全方面的侵害。最直接的如网络密码、 银行账号被盗等。 教学进度

教学进度 计算机科学与工程系 目前,安全问题已成为Internet发展的核心和关 键问题之一。我们应该承认信息技术是一把双刃剑, 一方面给人们带来巨大效益,另一方面也可能带来困 难甚至灾难。 人们在享受网络信息带来好处的同时,也不同程 度受到网络安全方面的侵害。最直接的如网络密码、 银行账号被盗等。 9.1 信息安全基础 9.1.1 信息安全概述

圈苹南灌素大¥ 9.1信息安全基础 icultural Universit 计算机科学与工程系 ()信息安全的定义 信息安全是指信息网络的硬件、软件及其系统中 的数据受到保护,不受偶然或恶意的原因而遭到破坏、 更改、泄露,系统连续可靠正常地运行,信息服务不 中断。 (2)信息安全面临的威胁 信息在公共通信网络上存储、共享和传输的过程 中,会被非法窃听、截取、篡改或毁坏而导致不可 估量的损失。 教学进度

教学进度 9.1 信息安全基础 计算机科学与工程系 (1) 信息安全的定义 信息安全是指信息网络的硬件、软件及其系统中 的数据受到保护,不受偶然或恶意的原因而遭到破坏、 更改、泄露,系统连续可靠正常地运行,信息服务不 中断。 (2) 信息安全面临的威胁 信息在公共通信网络上存储、共享和传输的过程 中,会被非法窃听、截取、篡改或毁坏而导致不可 估量的损失

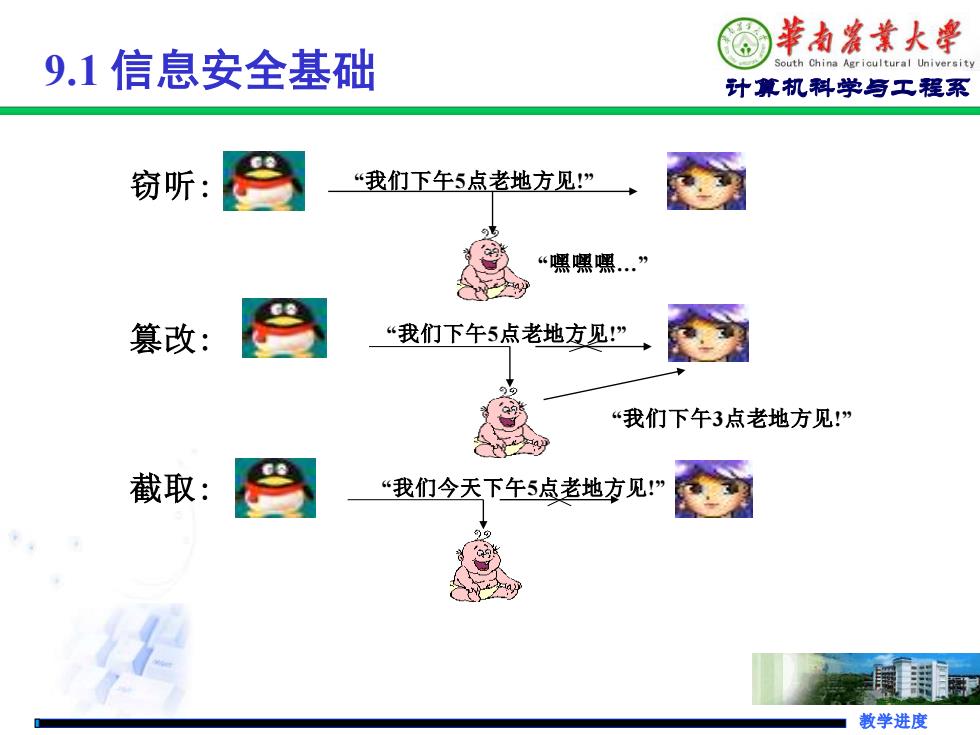

圈苹南装素大¥ 9.1信息安全基础 uth China Agricultural University 计算机科学与工程系 窃听: “我们下午5点老地方见!” “嘿嘿嘿.” 篡改: “我们下午5点老地方见!” “我们下午3点老地方见!” 截取: “我们今天下午5点老地方见: 教学进度

教学进度 9.1 信息安全基础 计算机科学与工程系 篡改: 截取: 窃听: “我们下午5点老地方见!” “嘿嘿嘿.” “我们下午5点老地方见!” “我们下午3点老地方见!” “我们今天下午5点老地方见!

圈苹南激素人峰 9.1信息安全基础 th China icultural Universit 计算机科学与工程系 信息安全面临的威胁来自多个方面,这些威胁可 以宏观地分为自然威胁和人为威胁。 >①自然威胁可能来自各种自然灾害、 恶劣的场 地环境、电磁辐射和电磁干扰以及设备自然老化 等。 >②人为威胁又分为两种:一种是以操作失误为 代表的无意威胁(偶然事故),另一种是以计算机犯 罪为代表的有意威胁(恶意攻击)。 教学进度

教学进度 计算机科学与工程系 信息安全面临的威胁来自多个方面,这些威胁可 以宏观地分为自然威胁和人为威胁。 ➢ ① 自然威胁可能来自各种自然灾害、恶劣的场 地环境、电磁辐射和电磁干扰以及设备自然老化 等。 ➢ ② 人为威胁又分为两种:一种是以操作失误为 代表的无意威胁(偶然事故),另一种是以计算机犯 罪为代表的有意威胁(恶意攻击) 。 9.1 信息安全基础

苹南袭素大学 9.1信息安全基础 China Agricultural University 计算机科学与工程系 9.1.2信息安全技术 为保证信息安全而采取的技术主要包括“访问 控制技术”和“数据加密技术”。 ()访问控制技术 主要包括: >①制定安全管理制度和措施。 >②限制对网络系统的物理接触。 >③限制对信息的在线访问。 >④设置用户权限。 教学进度

教学进度 计算机科学与工程系 为保证信息安全而采取的技术主要包括 “访问 控制技术”和“数据加密技术” 。 9.1 信息安全基础 9.1.2 信息安全技术 (1) 访问控制技术 主要包括: ➢① 制定安全管理制度和措施。 ➢② 限制对网络系统的物理接触。 ➢③ 限制对信息的在线访问。 ➢④ 设置用户权限

9.1信息安全基础 圈苹南灌煮大业 icultural University 计算机科学与工程系 (2)数据加密技术 ①数据加密基本概念 加密是用某种方法伪装消息并隐藏它的内容。合法用户通 过解密将这些数据还原为原有的数据。数据加密是防止非法使 用数据的最后一道防线。 fojfejk;ladfjj093i2j3kj0gjklac nma./ “我们下午5点老地方见:” “我们下午5点老地方见:” 6??.9 密钥:从字面上解释密钥是秘密信息的钥匙。具体来说, 密钥是一组信息编码,对密码起特殊控制作用,掌握了密钥 就可以获得保密的信息。 教学进度

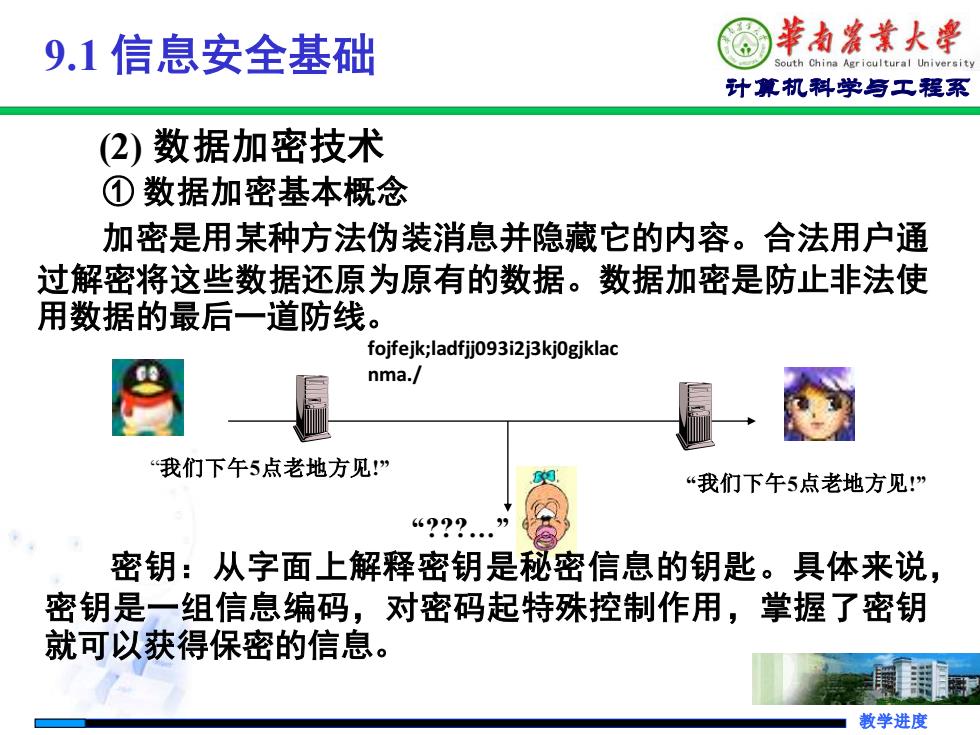

教学进度 计算机科学与工程系 “我们下午5点老地方见!” “???.” “我们下午5点老地方见!” fojfejk;ladfjj093i2j3kj0gjklac nma./ 9.1 信息安全基础 (2) 数据加密技术 ① 数据加密基本概念 加密是用某种方法伪装消息并隐藏它的内容。合法用户通 过解密将这些数据还原为原有的数据。数据加密是防止非法使 用数据的最后一道防线。 密钥:从字面上解释密钥是秘密信息的钥匙。具体来说, 密钥是一组信息编码,对密码起特殊控制作用,掌握了密钥 就可以获得保密的信息

苹南晨素大¥ 9.1信息安全基础 China Agricultural University 计算机科学与工程系 ②密码技术分类 加密技术在网络中应用一般采用“对称式”加 密和“非对称式”加密两种类型。 对称式加密:就是加密和解密使用同一密钥,因 此,通信双方必须获得这一密钥,并保持密钥的秘密。 密钥 明文数据 加密 窑文数据 解密 明文数据 教学进度

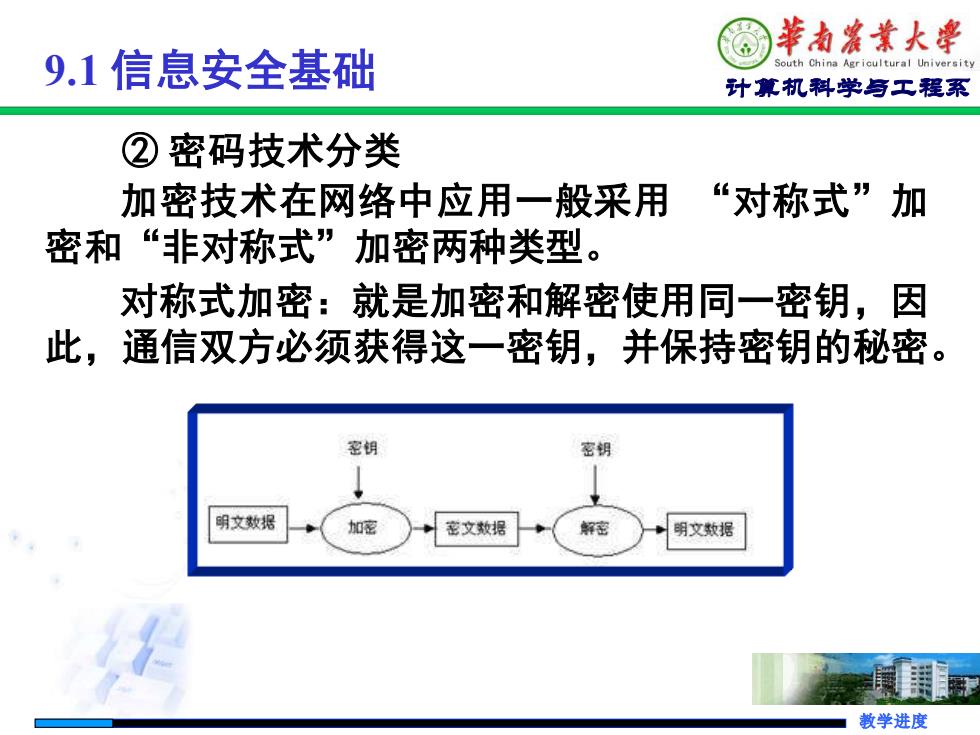

教学进度 计算机科学与工程系 ② 密码技术分类 加密技术在网络中应用一般采用 “对称式”加 密和“非对称式”加密两种类型。 对称式加密:就是加密和解密使用同一密钥,因 此,通信双方必须获得这一密钥,并保持密钥的秘密。 9.1 信息安全基础

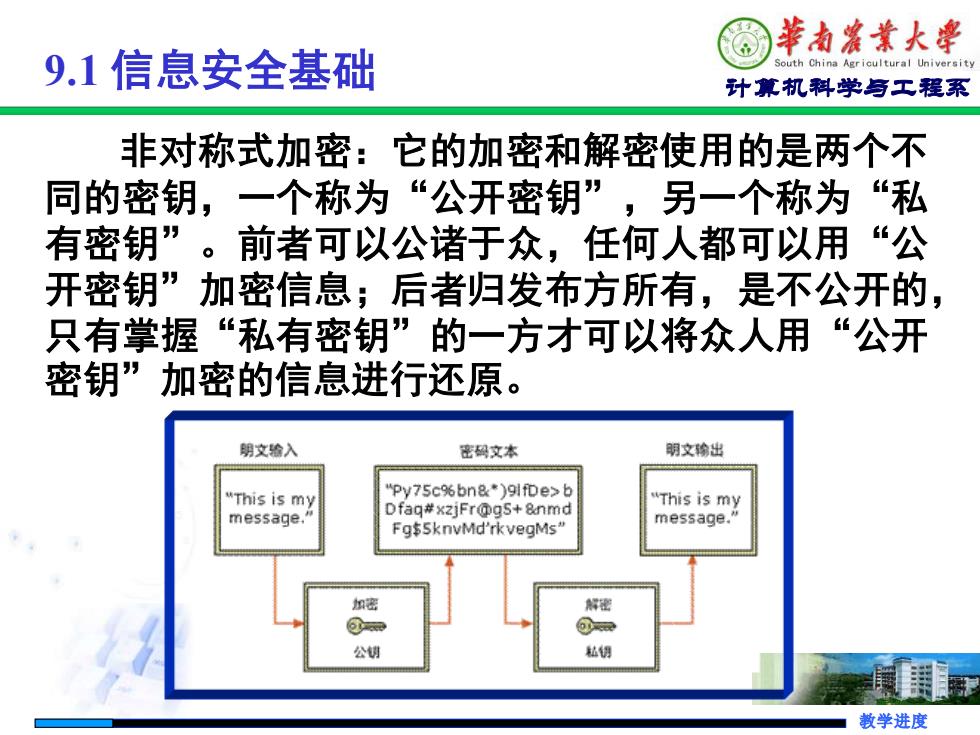

圈苹南灌素大半 9.1信息安全基础 th Chin icultural Universit 计算机科学与工程系 非对称式加密:它的加密和解密使用的是两个不 同的密钥,一个称为“公开密钥”,另一个称为“私 有密钥”。前者可以公诸于众,任何人都可以用“公 开密钥”加密信息;后者归发布方所有,是不公开的, 只有掌握“私有密钥”的一方才可以将众人用“公开 密钥”加密的信息进行还原。 明文给入 密码文本 明文输出 "This is my "Py75c96bn&)9lfDe>b message." Dfaq#xzjFrgs+&nmd "This is my Fg$5knvMd'rkvegMs" message." 加密 解密 ①漏 0 公销 私钥 教学进度

教学进度 计算机科学与工程系 非对称式加密:它的加密和解密使用的是两个不 同的密钥,一个称为“公开密钥” ,另一个称为“私 有密钥” 。前者可以公诸于众,任何人都可以用“公 开密钥”加密信息;后者归发布方所有,是不公开的, 只有掌握“私有密钥”的一方才可以将众人用“公开 密钥”加密的信息进行还原。 9.1 信息安全基础

9.1信息安全基础 苹南袭素大¥ China Agricultural University 计算机科学与工程系 9.1.3计算机犯罪 计算机犯罪是指利用计算机作为犯罪工具进行的 犯罪活动。计算机犯罪作为一类特殊的犯罪,具有与 传统犯罪相同的许多共性特征。它又有与传统犯罪所 不同的特征,具体表现在: >①犯罪的高智能性; >②犯罪的强隐蔽性; >③犯罪侵害目标较集中; >④犯罪的广地域性; ⑤犯罪的强危害性; ⑥ 诉讼的困难性。 教学进度

教学进度 计算机科学与工程系 计算机犯罪是指利用计算机作为犯罪工具进行的 犯罪活动。计算机犯罪作为一类特殊的犯罪,具有与 传统犯罪相同的许多共性特征。它又有与传统犯罪所 不同的特征,具体表现在: ➢ ① 犯罪的高智能性; ➢ ② 犯罪的强隐蔽性; ➢ ③ 犯罪侵害目标较集中; ➢ ④ 犯罪的广地域性; ➢ ⑤ 犯罪的强危害性; ➢ ⑥ 诉讼的困难性。 9.1 信息安全基础 9.1.3 计算机犯罪