《网络攻击与防范》课程教学大纲 一、课程基本信息 课程代码:1606520 课程名称:网络攻击与防范 英文名称:Network Attack and Defense 课程类别:专业课 时:48 学 分:3 适用对象:软件工程本科专业 考核方式:考查 先修课程:计算机网络 二、课程简介 中文简介 本课程是软件工程的专业选修课。本课程主要介绍了一些常见的网络攻击手段: 网络扫描、网络嗅探、口令破解、欺骗攻击、拒绝服务攻击、缓冲区溢出攻击、Wb 攻击和木马攻击等内容,同时也介绍了针对这些攻击的防御方法。通过实验教学,加 深学生对理论知识的了解。学完本门课程,学生能够掌握一些基本的网络安全理论和 技术,加强网络安全意识,提高网络攻击的防范能力。 英文简介 The course is a selective course for software engineering and computer science.It mainly introduces some common network attack ways:network scanning.network sniffer password cracking.deceive attack and denial of service attacks,buffer overflow attacks and Trojan attacks,and also introduces the defense methods against these attacks.Through experimental teaching.students can deepen their understanding of theoretical knowledge After completing this course.students can master some basic network security theories and technologies,enhance their awareness of network security,and improve their ability to prevent cyber attacks 三、课程性质与教学目的 课程属于专业选修课,它是当今网络教学过程的重要组成部分,是学生对所学专 业建立感性认识、巩固所学理论知识、培养专业技能和实际工作能力的重要环节。通 过课程的学习,可使学生深入理解习近平总书记所强调的“网络安全为人民,网络安

1 《网络攻击与防范》课程教学大纲 一、课程基本信息 课程代码:16065203 课程名称:网络攻击与防范 英文名称:Network Attack and Defense 课程类别:专业课 学 时:48 学 分:3 适用对象: 软件工程本科专业 考核方式:考查 先修课程:计算机网络 二、课程简介 中文简介 本课程是软件工程的专业选修课。本课程主要介绍了一些常见的网络攻击手段: 网络扫描、网络嗅探、口令破解、欺骗攻击、拒绝服务攻击、缓冲区溢出攻击、Web 攻击和木马攻击等内容,同时也介绍了针对这些攻击的防御方法。通过实验教学,加 深学生对理论知识的了解。学完本门课程,学生能够掌握一些基本的网络安全理论和 技术,加强网络安全意识,提高网络攻击的防范能力。 英文简介 The course is a selective course for software engineering and computer science. It mainly introduces some common network attack ways: network scanning, network sniffer, password cracking, deceive attack and denial of service attacks, buffer overflow attacks and Trojan attacks, and also introduces the defense methods against these attacks. Through experimental teaching, students can deepen their understanding of theoretical knowledge. After completing this course, students can master some basic network security theories and technologies, enhance their awareness of network security, and improve their ability to prevent cyber attacks 三、课程性质与教学目的 课程属于专业选修课,它是当今网络教学过程的重要组成部分,是学生对所学专 业建立感性认识、巩固所学理论知识、培养专业技能和实际工作能力的重要环节。通 过课程的学习,可使学生深入理解习近平总书记所强调的“网络安全为人民,网络安

全靠人民,维护网络安全是全社会共同责任,需要政府、企业、社会组织、广大网民 共同参与,共筑网络安全防线”,从而树立正确的网络安全观。通过实验环节则可使 学生理论联系实际,使其具备初步独立工作能力,为今后从事网络安全相关工作打下 坚实的基础。 四、教学内容及要求 第一章网络安全概述 (一)目的与要求 1.了解网络安全的发展过程,操作系统发展过程。 2.掌握网络攻击与防御基础以及相关网络协议。 3。学习习近平总书记的重要指示:没有网络安全就没有国家安全,没有 信息化就没有现代化,要把我国建设成网络强国。 4.了解网络安全法等相关法律法规,加强维护网络空间主权和国家安全 的意识 (二)教学内容 第一节网络安全基础知识 网络安全的定义 ·网络安全的特征 ●网络安全的重要性 第二节网络安全的主要威胁因素 ·协议安全问题 ·操作系统与应用程序漏洞 ·安全管理问题 。黑客攻击 ●网络犯罪 第三节常用的防范措施 ●完善安全管理制度 ●采用访问控制 ●数据加密措施 ●数据备份与恢复 (三)思考与实践 思考1:列举今年所发生十大网络安全事件。 思考2:向亲朋好友调研是否曾受到网络攻击以及是何种网络攻击, 2

2 全靠人民,维护网络安全是全社会共同责任,需要政府、企业、社会组织、广大网民 共同参与,共筑网络安全防线”,从而树立正确的网络安全观。通过实验环节则可使 学生理论联系实际,使其具备初步独立工作能力,为今后从事网络安全相关工作打下 坚实的基础。 四、教学内容及要求 第一章 网络安全概述 (一)目的与要求 1.了解网络安全的发展过程,操作系统发展过程。 2.掌握网络攻击与防御基础以及相关网络协议。 3. 学习习近平总书记的重要指示:没有网络安全就没有国家安全,没有 信息化就没有现代化,要把我国建设成网络强国。 4. 了解网络安全法等相关法律法规,加强维护网络空间主权和国家安全 的意识。 (二)教学内容 第一节 网络安全基础知识 ⚫ 网络安全的定义 ⚫ 网络安全的特征 ⚫ 网络安全的重要性 第二节 网络安全的主要威胁因素 ⚫ 协议安全问题 ⚫ 操作系统与应用程序漏洞 ⚫ 安全管理问题 ⚫ 黑客攻击 ⚫ 网络犯罪 第三节 常用的防范措施 ⚫ 完善安全管理制度 ⚫ 采用访问控制 ⚫ 数据加密措施 ⚫ 数据备份与恢复 (三)思考与实践 思考 1:列举今年所发生十大网络安全事件。 思考 2:向亲朋好友调研是否曾受到网络攻击以及是何种网络攻击

(四)教学方法与手段 采用课堂讲授的方法,教学手段为PPT加网络攻击实战视频。 第二章远程攻击的一般步骤 (一)目的与要求 1.了解黑客进行远程攻击的一般步骤。 2。通过了解黑客攻击步骤,加深对“知己知彼,百战不殆”思想的理解 从而制定针对性防范措施,有力地提升系统安全性。 (二)教学内容 第一节远程攻击的准备阶段 第二节远程攻击的实施阶段 第三节远程攻击的善后阶段 (三)思考与实践 思考1:黑客入侵主机后提权的目的是什么? 实践l:实验项目一VMware的使用 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频。 第三章扫描与防御技术 (一)目的与要求 1.了解常用扫描工具 2.掌握扫描防御技术 3.通过学习扫描技术,发现系统存在的问题,做到“知已”,对系统存在 的漏洞及时通过团队合作进行有效处理,提升系统安全性。 (二)教学内容 第一节扫描技术概述 ●扫描器 ·扫描过程 ·扫描类型 第二节端口扫描技术 ●TCP Connect(O扫描 ·TCP SYN扫描

3 (四)教学方法与手段 采用课堂讲授的方法,教学手段为 PPT 加网络攻击实战视频。 第二章 远程攻击的一般步骤 (一)目的与要求 1. 了解黑客进行远程攻击的一般步骤。 2. 通过了解黑客攻击步骤,加深对“知己知彼,百战不殆”思想的理解, 从而制定针对性防范措施,有力地提升系统安全性。 (二)教学内容 第一节 远程攻击的准备阶段 第二节 远程攻击的实施阶段 第三节 远程攻击的善后阶段 (三)思考与实践 思考 1:黑客入侵主机后提权的目的是什么? 实践 1:实验项目一 VMware 的使用 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第三章 扫描与防御技术 (一)目的与要求 1.了解常用扫描工具。 2.掌握扫描防御技术。 3.通过学习扫描技术,发现系统存在的问题,做到“知己”,对系统存在 的漏洞及时通过团队合作进行有效处理,提升系统安全性。 (二)教学内容 第一节 扫描技术概述 ⚫ 扫描器 ⚫ 扫描过程 ⚫ 扫描类型 第二节 端口扫描技术 ⚫ TCP Connect()扫描 ⚫ TCP SYN 扫描

·TCP FIN扫描 ·UDP扫描 ·认证扫描 ●FTP代理扫描 ·远程主机OS指纹识别 第三节常用扫描器 ·SATAN ●ISS Internet Scanner ●Nessus Nmap ●X-Scan 第四节扫描的防御 端口扫描监测工具 ·个人防火墙 ●针对Weh服务的日志审 ●修改Banner ·扫描防御的一点建议 (三)思考与实践 思考1:比较Nmap和Nessus两种扫描工具的异同? 实践1:实验项目二信息搜集 实践2:实验项目三漏洞扫描 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频。 第四章网络嗅探与防御技术 (一)目的与要求 1.了解常用的网络嗅探工具。 2.掌握网络嗅探防御技术。 (二)教学内容 第一节网络嗅探概术 第二节以太网的嗅探技术 共享式网络下的嗅探技术 4

4 ⚫ TCP FIN 扫描 ⚫ UDP 扫描 ⚫ 认证扫描 ⚫ FTP 代理扫描 ⚫ 远程主机 OS 指纹识别 第三节 常用扫描器 ⚫ SATAN ⚫ ISS Internet Scanner ⚫ Nessus ⚫ Nmap ⚫ X-Scan 第四节 扫描的防御 ⚫ 端口扫描监测工具 ⚫ 个人防火墙 ⚫ 针对 Web 服务的日志审计 ⚫ 修改 Banner ⚫ 扫描防御的一点建议 (三)思考与实践 思考 1:比较 Nmap 和 Nessus 两种扫描工具的异同? 实践 1:实验项目二 信息搜集 实践 2:实验项目三 漏洞扫描 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第四章 网络嗅探与防御技术 (一)目的与要求 1. 了解常用的网络嗅探工具。 2. 掌握网络嗅探防御技术。 (二)教学内容 第一节 网络嗅探概述 第二节 以太网的嗅探技术 ⚫ 共享式网络下的嗅探技术

·交换式网络下的嗅探技术 ●Wireshark嗅探实例 第三节网络嗅探的防御 ●通用策略 ●共享式网络下的防监听 ·交换式网络下的防监听 (三)思考与实践 思考l:除了Wireshar嗅探工具外,列举2个以上网络嗅探软件。 实践1:实验项目四网络嗅探 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频 第五章口令破解与防御技术 (一)目的与要求 l.掌握Windows系统下的口令破解及防御技术 2.了解Liux系统下的口令破解及防御技术。 (二)教学内容 第一节口令的历史与现状 第二节口令破解方式 ●词典攻击 ·强行攻击 ●组合攻击 ·其他的攻击方式 第三节口令破解工具 ·口令破解器 ·操作系统的口令文件 ●Linux口令破解工具 ●Windows口令破解工具 第四节口令破解的防御 ·强口令 ·防止未授权泄露、修改和删除 ● 一次性口令技术

5 ⚫ 交换式网络下的嗅探技术 ⚫ Wireshark 嗅探实例 第三节 网络嗅探的防御 ⚫ 通用策略 ⚫ 共享式网络下的防监听 ⚫ 交换式网络下的防监听 (三)思考与实践 思考 1:除了 Wireshar 嗅探工具外,列举 2 个以上网络嗅探软件。 实践 1:实验项目四 网络嗅探 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第五章 口令破解与防御技术 (一)目的与要求 1. 掌握 Windows 系统下的口令破解及防御技术。 2. 了解 Linux 系统下的口令破解及防御技术。 (二)教学内容 第一节 口令的历史与现状 第二节 口令破解方式 ⚫ 词典攻击 ⚫ 强行攻击 ⚫ 组合攻击 ⚫ 其他的攻击方式 第三节 口令破解工具 ⚫ 口令破解器 ⚫ 操作系统的口令文件 ⚫ Linux 口令破解工具 ⚫ Windows 口令破解工具 第四节 口令破解的防御 ⚫ 强口令 ⚫ 防止未授权泄露、修改和删除 ⚫ 一次性口令技术

●口令管理策略 (三)思考与实践 思考1:使用Af32mRbi9作为Windows操作系统的登陆密码安全吗? 实践1:实验项目五口令破解 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频。 第六章欺骗攻击与防御技术 (一)目的与要求 1.认识5种欺骗攻击的原理。 2.掌握5种欺骗攻击的防御技术。 (二)教学内容 第一节欺骗攻击概述 第二节P欺骗及防御 ●基木的IP欺暗 ●TCP会话劫持 ·IP欺骗攻击的防御 第三节ARP欺骗及其防侮 ●ARP协议 ●ARP欺骗攻击原理 ●ARP欺骗攻击实例 ·ARP欺骗攻击的检测与防御 第四节E-mail欺骗及防御 ·E-mail工作原理 ·E-mail欺骗的实现方法 ·E-mail欺骗的防御 第五节DNS欺骗及防御技术 ·DNS工作原理 ·DNS欺骗原理及实现 ●DNS欺瑞攻击的防街和 第六节Wb欺骗及防御技术 eb欺骗 6

6 ⚫ 口令管理策略 (三)思考与实践 思考 1:使用 Af32mRbi9 作为 Windows 操作系统的登陆密码安全吗? 实践 1:实验项目五 口令破解 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第六章 欺骗攻击与防御技术 (一)目的与要求 1. 认识 5 种欺骗攻击的原理。 2. 掌握 5 种欺骗攻击的防御技术。 (二)教学内容 第一节 欺骗攻击概述 第二节 IP 欺骗及防御 ⚫ 基本的 IP 欺骗 ⚫ TCP 会话劫持 ⚫ IP 欺骗攻击的防御 第三节 ARP 欺骗及其防御 ⚫ ARP 协议 ⚫ ARP 欺骗攻击原理 ⚫ ARP 欺骗攻击实例 ⚫ ARP 欺骗攻击的检测与防御 第四节 E-mail 欺骗及防御 ⚫ E-mail 工作原理 ⚫ E-mail 欺骗的实现方法 ⚫ E-mail 欺骗的防御 第五节 DNS 欺骗及防御技术 ⚫ DNS 工作原理 ⚫ DNS 欺骗原理及实现 ⚫ DNS 欺骗攻击的防御 第六节 Web 欺骗及防御技术 ⚫ Web 欺骗

●Web欺骗的实现过程 ●Web欺骗的防御 (三)思考与实践 思考1:什么是盲目飞行攻击? 思考2:你曾经受到过钓鱼网站欺骗吗? (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频。 第七章拒绝服务攻击与防御技术 (一)目的与要求 1.了解拒绝服务攻击原理。 2.掌握拒绝服务攻击的防御技术 (二)教学内容 第一节拒绝服务攻击概述 ·拒绝服务攻击的概念 ·拒绝服务攻击的分类 第二节典型拒绝服务攻击技术 第三节分布式拒绝服务攻击 。分布式拒绝服务攻击的概念 ●分布式拒绝服务攻击的工具 第四节分布式拒绝服务攻击的防御 ·分布式拒绝服务攻击的监测 ●分布式拒绝服务政击的防衔方法 (三)思考与实践 思考1:2000年yahoo网站瘫痪击是受到何种拒绝服务攻击? 思考2:除书上拒绝服务攻击工具,再列举两种拒绝服务攻击软件 实践1:实验项目六拒绝服务攻击 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频。 第八章木马攻击与防御技术 (一)目的与要求

7 ⚫ Web 欺骗的实现过程 ⚫ Web 欺骗的防御 (三)思考与实践 思考 1:什么是盲目飞行攻击? 思考 2:你曾经受到过钓鱼网站欺骗吗? (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第七章 拒绝服务攻击与防御技术 (一)目的与要求 1. 了解拒绝服务攻击原理。 2. 掌握拒绝服务攻击的防御技术 (二)教学内容 第一节 拒绝服务攻击概述 ⚫ 拒绝服务攻击的概念 ⚫ 拒绝服务攻击的分类 第二节 典型拒绝服务攻击技术 第三节 分布式拒绝服务攻击 ⚫ 分布式拒绝服务攻击的概念 ⚫ 分布式拒绝服务攻击的工具 第四节 分布式拒绝服务攻击的防御 ⚫ 分布式拒绝服务攻击的监测 ⚫ 分布式拒绝服务攻击的防御方法 (三)思考与实践 思考 1:2000 年 yahoo 网站瘫痪击是受到何种拒绝服务攻击? 思考 2:除书上拒绝服务攻击工具,再列举两种拒绝服务攻击软件。 实践 1:实验项目六 拒绝服务攻击 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第八章 木马攻击与防御技术 (一)目的与要求

1.了解木马攻击的原理。 2.掌握木马攻击的防御技术。 3.通过学习木马原理,体会“擒贼先摘王”哲理,抓住解决问题的本 质,辙出系统中存在的害群之马,提升系统的安全性。 (二)教学内容 第一节木马概述 ·木马的基本概念 ·木马的分类 ●木马的特点 第二节木马的攻击步骤 植入技术 ·自动加载技术 ·隐藏技术 ·监控技术 第三节木马软件介红 第四节木马的防御 ·木马的检测 ·木马的清除与善后 ●木巴的防范 第五节木马的发展趋势 (三)思考与实践 思考1:什么是反弹端口型木马? 思考2:广外女生属于第几代木马? 实践1:实验项目七特洛伊木马 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频。 第九章缓冲区溢出攻击与防御技术 (一)目的与要求 1.了解缓冲区溢出攻击原理。 2。掌握缓冲区溢出攻击的防御技术。 (二)目的与要求

8 1. 了解木马攻击的原理。 2. 掌握木马攻击的防御技术。 3. 通过学习木马原理,体会“擒贼先擒王”哲理,抓住解决问题的本 质,揪出系统中存在的害群之马,提升系统的安全性。 (二)教学内容 第一节 木马概述 ⚫ 木马的基本概念 ⚫ 木马的分类 ⚫ 木马的特点 第二节 木马的攻击步骤 ⚫ 植入技术 ⚫ 自动加载技术 ⚫ 隐藏技术 ⚫ 监控技术 第三节 木马软件介绍 第四节 木马的防御 ⚫ 木马的检测 ⚫ 木马的清除与善后 ⚫ 木马的防范 第五节 木马的发展趋势 (三)思考与实践 思考 1:什么是反弹端口型木马? 思考 2:广外女生属于第几代木马? 实践 1:实验项目七 特洛伊木马 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 第九章 缓冲区溢出攻击与防御技术 (一)目的与要求 1. 了解缓冲区溢出攻击原理。 2. 掌握缓冲区溢出攻击的防御技术。 (二)目的与要求

第一节缓冲区溢出概述 第二节缓冲区溢出原理 ·栈溢出 ·堆溢出 ●BSS溢出 ·格式化溢出 第三节缓冲区溢出攻击的过程 第四节代码植入技术 第五节缓冲区溢出攻击的防御 ·源码级保护方法 ·运行期保护方法 ·阻止攻击代码执行 ·加强系统保护 (三)思考与实践 思考1:试述堆和栈的区别 思考2:列举3个Windows系统的缓冲区溢出漏洞。 实践l:实验项目八Metasploit的使用 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为PPT加网络攻击实战视频 五、 各教学环节学时分配 教学环节 讲 分 讨 教学时数 其他教 论 实验 课 学环书 课 课程内容 第一章网路安全橛述 3 第二章远程改击的般步骤 第三章扫描与防御技术 4 10 第四章网络嗅探与防御技术 2 第五章口令破解与防御技术 2 2 4

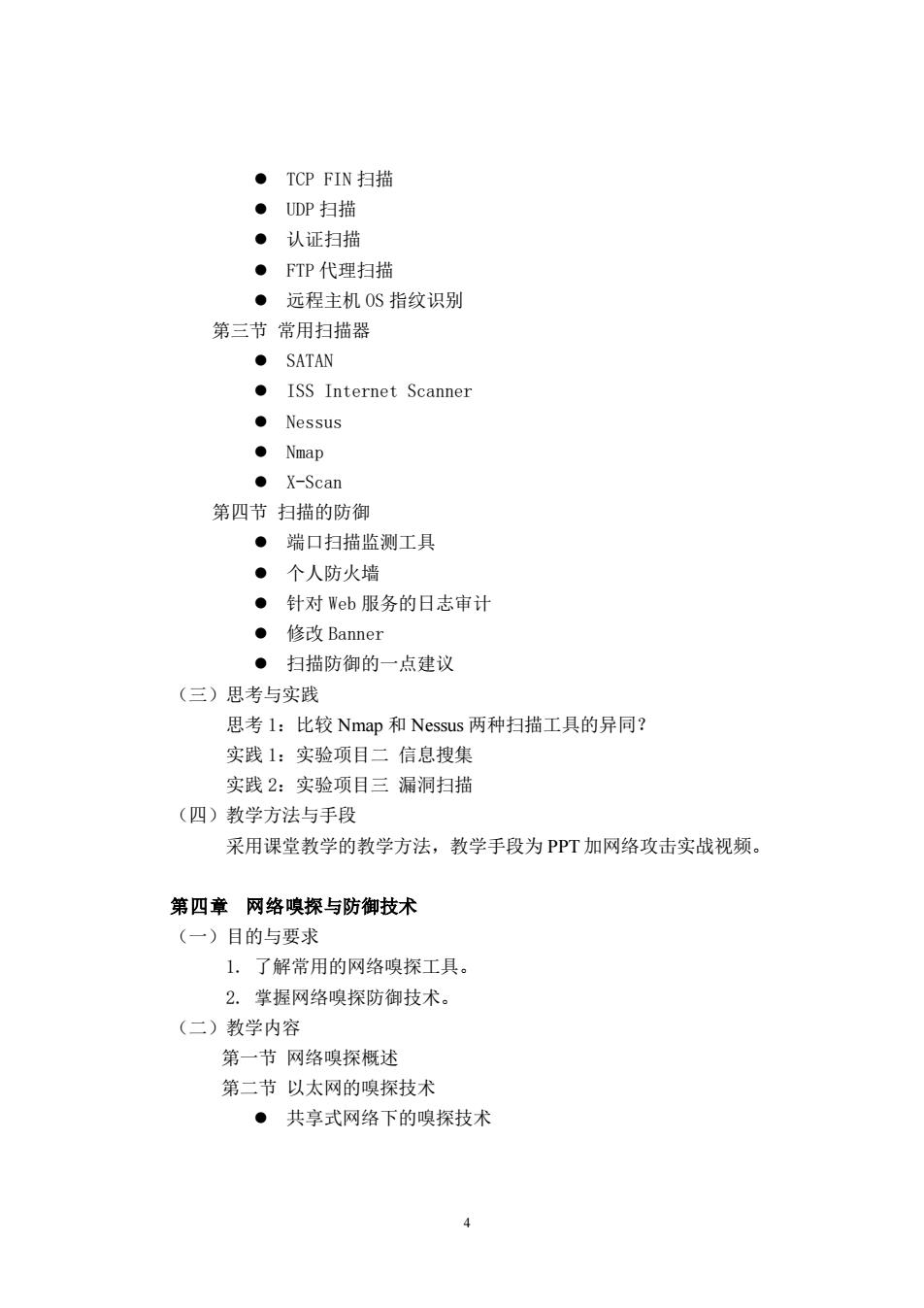

9 第一节 缓冲区溢出概述 第二节 缓冲区溢出原理 ⚫ 栈溢出 ⚫ 堆溢出 ⚫ BSS 溢出 ⚫ 格式化溢出 第三节 缓冲区溢出攻击的过程 第四节 代码植入技术 第五节 缓冲区溢出攻击的防御 ⚫ 源码级保护方法 ⚫ 运行期保护方法 ⚫ 阻止攻击代码执行 ⚫ 加强系统保护 (三)思考与实践 思考 1:试述堆和栈的区别。 思考 2:列举 3 个 Windows 系统的缓冲区溢出漏洞。 实践 1:实验项目八 Metasploit 的使用 (四)教学方法与手段 采用课堂教学的教学方法,教学手段为 PPT 加网络攻击实战视频。 五、各教学环节学时分配 教学环节 教学时数 课程内容 讲 课 习 题 课 讨 论 课 实验 其他教 学环节 小 计 第一章 网络安全概述 3 3 第二章 远程攻击的一般步骤 1 2 3 第三章 扫描与防御技术 4 6 10 第四章 网络嗅探与防御技术 2 4 6 第五章 口令破解与防御技术 2 2 4

第六章欺政击与防御技术 2 第七章拒绝服务玫击与防御技术 2 第八章木马改击与防御技术 第九章缓区溢出攻姑与防御啦术 2 10 12 合计 20 28 48 六、课程考核 (一)考核方式:考查 (二)成绩构成 平时成绩占比:30% 期未考试占比:70% (三)成绩考核标准 平时成绩=20%考勤+60%实验报告+20%作业 期末总成绩=30%平时成绩+70%期末考试 七、推荐教材和教学参考资源 (1)推荐教材 ·张玉清.《网络攻击与防御技术》.北京:清华大学出版社,2011 (2)参考书: ·邓吉,柳靖.《黑客攻防实战详解》,北京:电子工业出版社,2007 ●李匀等,《网络渗透测试》,北京:电子工业出版社,2007. (3)资源下载网站: http://www.hegouvip.com/ 大纲修订人:吴晓云 修订日期:2022年1月 大纲审定人:周雅兰 审定日期:2022年1月 10

10 第六章 欺骗攻击与防御技术 2 2 第七章 拒绝服务攻击与防御技术 2 2 4 第八章 木马攻击与防御技术 2 2 4 第九章 缓冲区溢出攻击与防御技术 2 10 12 合计 20 28 48 六、课程考核 (一)考核方式:考查 (二)成绩构成 平时成绩占比:30% 期末考试占比:70% (三)成绩考核标准 平时成绩=20%考勤+60%实验报告+20%作业 期末总成绩=30%平时成绩+70%期末考试 七、推荐教材和教学参考资源 (1)推荐教材 ⚫ 张玉清.《网络攻击与防御技术》. 北京:清华大学出版社,2011. (2)参考书: ⚫ 邓吉,柳靖.《黑客攻防实战详解》. 北京:电子工业出版社,2007. ⚫ 李匀等,《网络渗透测试》. 北京:电子工业出版社,2007. (3)资源下载网站: ⚫ http://www.hegouvip.com/ 大纲修订人:吴晓云 修订日期:2022 年 1 月 大纲审定人:周雅兰 审定日期:2022 年 1 月