第5章 实用的网络安全协议 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第5章 实用的网络安全协议

第5章内容概要 ●5.1密码算法在网络各层中的部署 ·5.2公钥密码基础设施 。5.3PSec协议:网络层的安全协议 5.4 SSL/TLS协议:传输层的安全协议 ●5.5 PGP and S/MlME:电子邮件安全协议 ●5.6 Kerberos:认证协议 ●5.7SSH:远程登录安全协议 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第5章 内容概要 5.1 密码算法在网络各层中的部署 5.2 公钥密码基础设施 5.3 IPSec协议: 网络层的安全协议 5.4 SSL/TLS协议: 传输层的安全协议 5.5 PGP and S/MIME: 电子邮件安全协议 5.6 Kerberos: 认证协议 5.7 SSH: 远程登录安全协议

网络安全协议的构造 。加密和认证算法是构造网络安全协议的基本模块 ·在不同的层次实施密码算法具有不同的效果 ·我们应该在网络体系的哪一个层次部署实施安全协议? 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全协议的构造 加密和认证算法是构造网络安全协议的基本模块 在不同的层次实施密码算法具有不同的效果 我们应该在网络体系的哪一个层次部署实施安全协议?

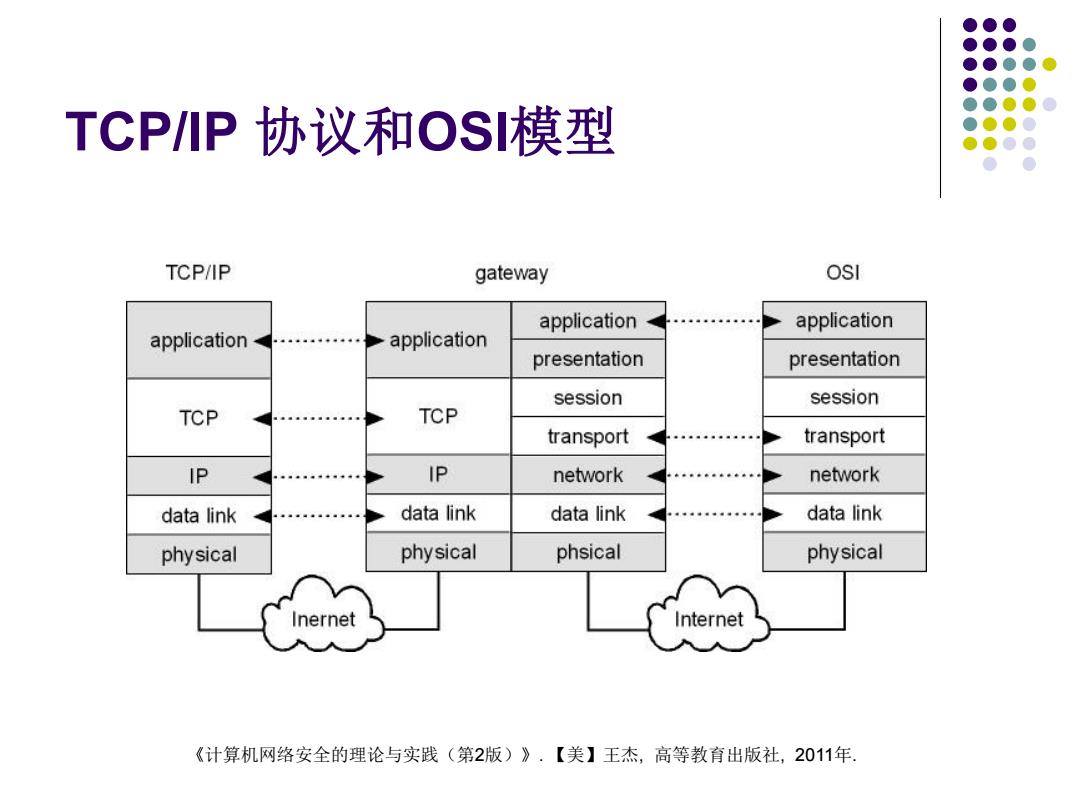

TCP/IP协议和OS模型 TCP/IP gateway OSI application application application application presentation presentation session session TCP TCP transport transport IP IP network network data link data link data link data link physical physical phsical physical Inernet Internet 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. TCP/IP 协议和OSI模型

TCP/IP协议层 逻辑的(软件) 物理的(硬件) 。应用层 ·数据链路层 口网页,电子邮件 口以太网,802.11 。传输层 ●号 物理层 TCP,UDP ·网络层 ▣IP 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. TCP/IP 协议层 应用层 网页, 电子邮件 传输层 TCP, UDP 网络层 IP 数据链路层 以太网, 802.11 物理层 逻辑的(软件) 物理的(硬件)

application layer TCP/IP包生成 data block TCP layer TCP packet TCP hdr data block IP layer IP packet IP hdr TCP hdr data block data-link layer frame frm hdr IP hdr TCP hdr data block frm trir physical layer a sequence of media signals 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. TCP/IP 包生成

不同层次实施的优缺点? ●应用层 口提供端对端安全保护:数据在这一层加密和认证 ▣不需要解密数据或验证签名(在其他层) 口攻击者能够分析流量以及修改报头(TCP/IP包头没 有加密或认证) ●传输层 ▣提供TCP包的安全保护(TCP载荷或整个包可以被 加密或认证) 口不需要修改应用程序(不影响接收应用层的数据) 0 攻击者可以通过P包头分析网络流量(IP包头没有 加密)

不同层次实施的优缺点? 应用层 提供端对端安全保护; 数据在这一层加密和认证 不需要解密数据或验证签名(在其他层) 攻击者能够分析流量以及修改报头(TCP/IP包头没 有加密或认证) 传输层 提供TCP包的安全保护(TCP载荷或整个包可以被 加密或认证) 不需要修改应用程序(不影响接收应用层的数据) 攻击者可以通过IP包头分析网络流量(IP包头没有 加密)

·网络层 口提供链对链的安全保护 ●传输模式:只加密载荷 ●g 隧道模式:加密包头和载荷,需要网关 口不需要修改任何应用程序 0 数据链路层 口提供数据帧的安全保护(帧的载荷被加密或认证) 口不需要修改任何应用程序 口流量分析不会泄露太多信息 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络层 提供链对链的安全保护 传输模式: 只加密载荷 隧道模式: 加密包头和载荷,需要网关 不需要修改任何应用程序 数据链路层 提供数据帧的安全保护(帧的载荷被加密或认证) 不需要修改任何应用程序 流量分析不会泄露太多信息

第5章内容概要 。5.1密码算法在网络各层中的部署 。5.2公钥密码基础设施 。5.3PSec协议:网络层的安全协议 5.4 SSL/TLS协议:传输层的安全协议 ●5.5 PGP and S/MlME:电子邮件安全协议 ●5.6 Kerberos:认证协议 ●5.7SSH:远程登录安全协议 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第5章 内容概要 5.1 密码算法在网络各层中的部署 5.2 公钥密码基础设施 5.3 IPSec协议: 网络层的安全协议 5.4 SSL/TLS协议: 传输层的安全协议 5.5 PGP and S/MIME: 电子邮件安全协议 5.6 Kerberos: 认证协议 5.7 SSH: 远程登录安全协议

PK公钥密码基础设施 PKI是使用公钥密码体系的机制 。PKI负责签发、管理公钥证书: ▣确定用户的合法性 口 根据用户的需求颁发公钥证书 口 根据用户的需求延长证书的有效期 口根据用户的需求或当私钥泄露时,撤销证书 口存储和管理公钥证书 口防止签名者抵赖自己的签名 支持CA中心之间实现互相认证 《计算机网络安全的理论与实践(第2版)》:【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. PKI 是使用公钥密码体系的机制 PKI 负责签发、管理公钥证书: 确定用户的合法性 根据用户的需求颁发公钥证书 根据用户的需求延长证书的有效期 根据用户的需求或当私钥泄露时,撤销证书 存储和管理公钥证书 防止签名者抵赖自己的签名 支持CA 中心之间实现互相认证 PKI公钥密码基础设施