第8章 抗恶意软件 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第8章 抗恶意软件

第8章内容概要 。8.1病毒 。8.2蠕虫 ●8.3病毒防御 。8.4特洛伊木马 ●8.5网络骗局 ●8.6点对点安全 ●8.7Web安全 ●8.8分布式拒绝服务攻击 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第8章 内容概要 8.1 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 点对点安全 8.7 Web安全 8.8 分布式拒绝服务攻击

病毒 病毒是一段隐藏在程序中的代码,可以自动的自我复制或者将自己嵌 入其它程序 ·不能自我传播 ● 常常需要一个主机程序寄生 被感染的程序:有病毒的主机程序 ● 非感染程序(健康程序):一个没有病毒的程序 ● 己消毒程序:一个曾经感染了病毒但目前清除了的程序 特定于 口特殊类型的文件系统,文件格式和操作系统 口 特殊类型的体系结构,CPU,语言,宏,脚本,调试器,和其它程序或系统环 境 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 病毒是一段隐藏在程序中的代码,可以自动的自我复制或者将自己嵌 入其它程序 不能自我传播 常常需要一个主机程序寄生 被感染的程序: 有病毒的主机程序 非感染程序 (健康程序): 一个没有病毒的程序 已消毒程序 :一个曾经感染了病毒但目前清除了的程序 特定于 特殊类型的文件系统, 文件格式和操作系统 特殊类型的体系结构, CPU, 语言, 宏, 脚本, 调试器, 和其它程序或系统环 境 病毒

病毒类型 。基于主机程序分类: 口引导区病毒: 。在引导区感染引导程序 。利用引导序列激活自己 。修改操作系统拦截磁盘访问并感染其它磁盘 ●也可能感染PC的可写BIOS 口文件系统病毒: ●改写表项并通过文件系统传播 ·文件系统包含一个指针表,指向一个文件的第一个簇 口文件格式病毒: ·感染单个文件 口宏病毒: 。感染包含宏病毒的文档 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 病毒类型 基于主机程序分类: 引导区病毒: 在引导区感染引导程序 利用引导序列激活自己 修改操作系统拦截磁盘访问并感染其它磁盘 也可能感染PC的可写BIOS 文件系统病毒: 改写表项并通过文件系统传播 文件系统包含一个指针表 ,指向一个文件的第一个簇 文件格式病毒: 感染单个文件 宏病毒: 感染包含宏病毒的文档

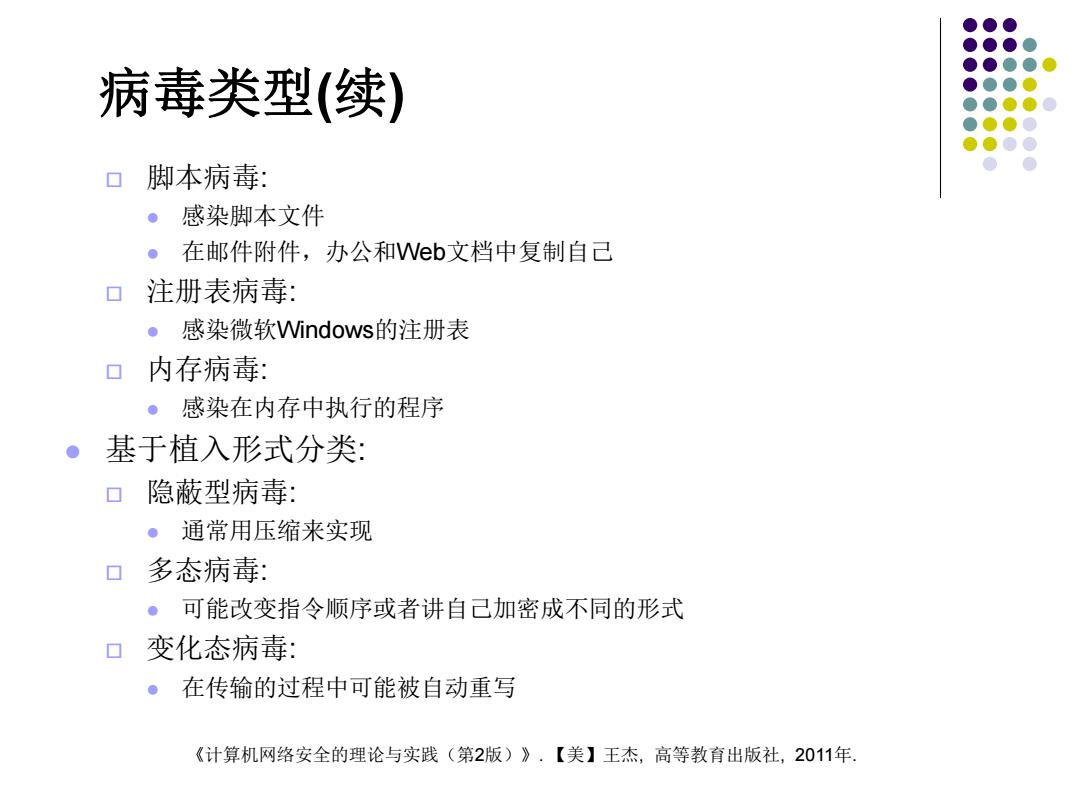

病毒类型(续) 口脚本病毒: ●感染脚本文件 。在邮件附件,办公和Neb文档中复制自己 口注册表病毒: ●感染微软Vindows的注册表 口内存病毒: ●感染在内存中执行的程序 。基于植入形式分类: 口隐蔽型病毒: ●通常用压缩来实现 口多态病毒: 。可能改变指令顺序或者讲自己加密成不同的形式 口变化态病毒: 。在传输的过程中可能被自动重写 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 脚本病毒: 感染脚本文件 在邮件附件,办公和Web文档中复制自己 注册表病毒: 感染微软Windows的注册表 内存病毒: 感染在内存中执行的程序 基于植入形式分类: 隐蔽型病毒: 通常用压缩来实现 多态病毒: 可能改变指令顺序或者讲自己加密成不同的形式 变化态病毒: 在传输的过程中可能被自动重写 病毒类型(续)

病毒感染方式 。改写一个程序的片段 。将其插入一个未感染程序的开始,中间和结尾 ·将自己分为多片并插入主机程序的不同位置 ©病毒和主机程序具有相同的访问权限 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 病毒感染方式 改写一个程序的片段 将其插入一个未感染程序的开始,中间和结尾 将自己分为多片并插入主机程序的不同位置 病毒和主机程序具有相同的访问权限

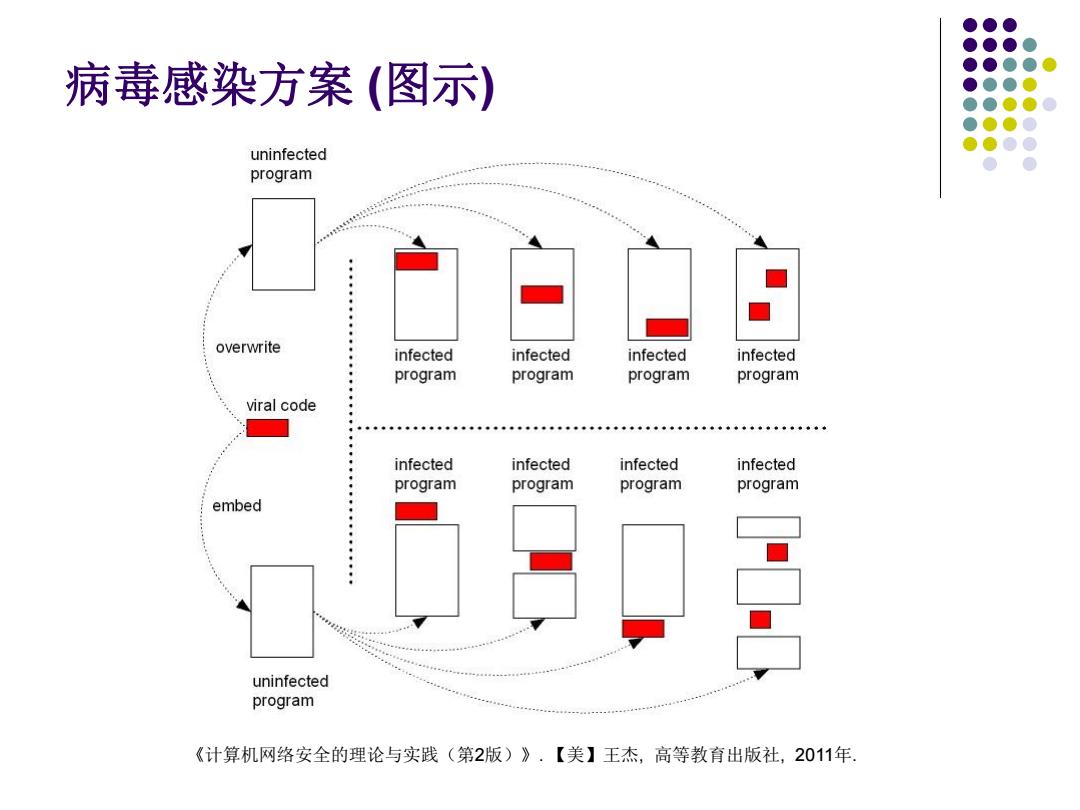

病毒感染方案(图示) uninfected program overwrite infected infected infected infected program program program program viral code infected infected infected infected program program program program embed uninfected program 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 病毒感染方案 (图示)

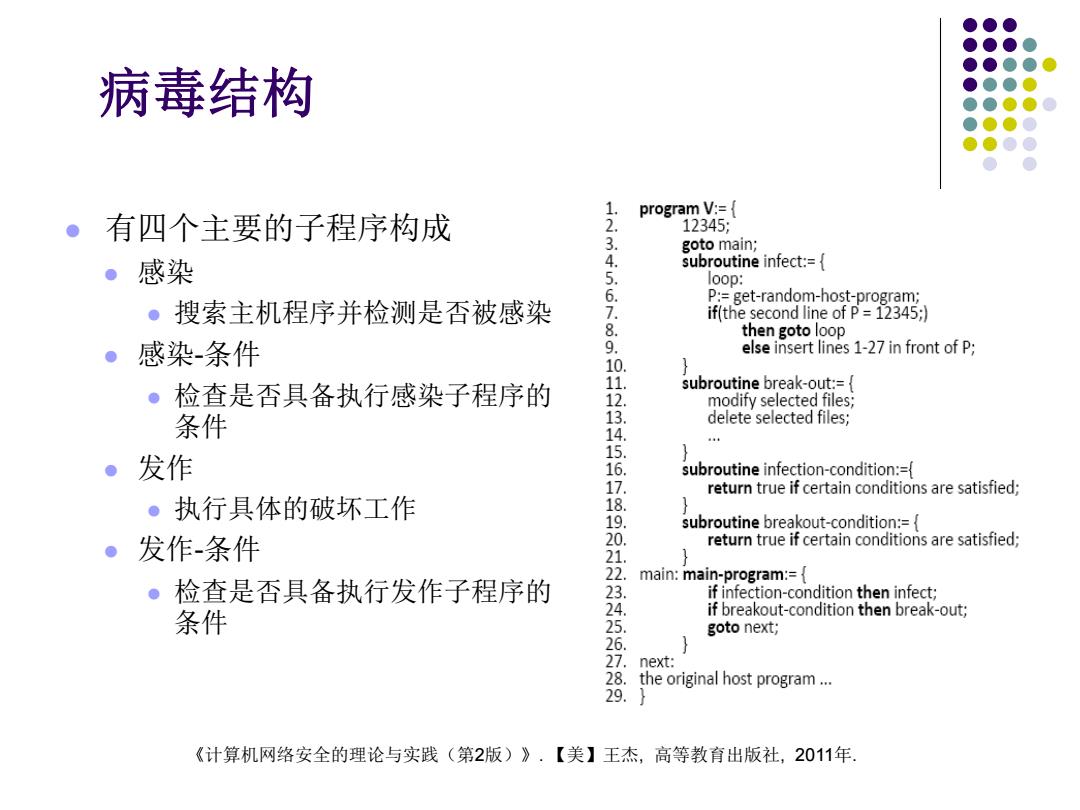

病毒结构 12 program V:= 有四个主要的子程序构成 12345 3. goto main; 。感染 subroutine infect:={ 5 loop: P:get-random-host-program; ·搜索主机程序并检测是否被感染 if(the second line of P=12345;) then goto loop 。 感染-条件 9. else insert lines 1-27 in front of P; 10. ●检查是否具备执行感染子程序的 11. subroutine break-out:={ 12. modify selected files: 条件 13. delete selected files; 15. ● 发作 16. subroutine infection-condition:={ 17. return true if certain conditions are satisfied: 。执行具体的破坏工作 18. 19. subroutine breakout-condition:= 。发作-条件 20. return true if certain conditions are satisfied; 21. 22. main:main-program:={ ●检查是否具备执行发作子程序的 23. if infection-condition then infect; 条件 24. if breakout-condition then break-out; 磊 goto next; 27. next: 28. the original host program .. 29. 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 病毒结构 有四个主要的子程序构成 感染 搜索主机程序并检测是否被感染 感染-条件 检查是否具备执行感染子程序的 条件 发作 执行具体的破坏工作 发作-条件 检查是否具备执行发作子程序的 条件

载体压缩病毒 Uninfected infected Viral Program Program Code Viral Code 一个被感染的主机文件常常在 Compress Decompress 被感染前后表现出不同的文件 大小 。载体压缩病毒试图掩盖这种变 Infection Period Breakout Period 化 123 program CV:={ 012345: goto main: ·在感染期间压缩主机文件 subroutine infect:={ loop: 6 P:=get-random-host-program; 。在发作期间解压缩文件 if(the second line of P=012345; 8. then goto loop else 10 compress P to become P'; 。如果被压缩的主机文件加上病毒代 11 insert viral code in front of P': 12 码仍小于文件的原始大小,则需要 13 14 subroutine break-out:={ modity selected files; 填充 16 delete selected files: 17. 18 19. subroutine infection-condition:= 20 return true if certain conditions are satisfied; 21 22 subroutine breakout-condition:={ return true if certain conditions are satisfied; 25. main:main-program:={ if infection-condition then infect; if breakout-condition then break-out; 28 decompress P'back to P; Execute P: 《计算机网络安全的理论与实践(第2版)》.30

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 载体压缩病毒 一个被感染的主机文件常常在 被感染前后表现出不同的文件 大小 载体压缩病毒试图掩盖这种变 化 在感染期间压缩主机文件 在发作期间解压缩文件 如果被压缩的主机文件加上病毒代 码仍小于文件的原始大小,则需要 填充

病毒的传播 ● 通过便携存储设备传播(传统的传播方式): 口软盘,CDS,闪存 通过电子邮件附件和下载的程序传播(目前的 传播方式): Email是重要的传播途径,因为许多电子邮件程 序和用户通常会不加防备的盲目打开附件 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 病毒的传播 通过便携存储设备传播 (传统的传播方式): 软盘, CDs, 闪存 通过电子邮件附件和下载的程序传播 (目前的 传播方式): Email是重要的传播途径,因为许多电子邮件程 序和用户通常会不加防备的盲目打开附件