第9章入侵检测系统 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 第9章 入侵检测系统

第9章内容概要 。9.1基本概念 。9.2网检和机检 ●9.3特征检测 ·9.4统计分析 。9.5行为推理 。9.6诱饵系统 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 第9章 内容概要 9.1 基本概念 9.2 网检和机检 9.3 特征检测 9.4 统计分析 9.5 行为推理 9.6 诱饵系统

入侵检测系统基本概念 什么是入侵? ●例如,入侵者获取Alice的用户名 和密码来假冒Alice ● 入侵者为黑客,获取合法用户登 录信息并且假冒他们 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 入侵检测系统基本概念 什么是入侵? 例如,入侵者获取Alice的用户名 和密码来假冒 Alice 入侵者为黑客,获取合法用户登 录信息并且假冒他们

入侵检测系统基本概念 。观测(始于1980's中期) 口入侵者行为与合法用户具有不同的行为 口这些行为可以通过定量的方法测量出来 ·入侵检测: 口尽快的识别出已发生或正在发生的入侵者行为 收集入侵证据 口常用手段:检测不正常行为 ·怎样构造一个自动检测工具去发现这些入侵行为?→入侵检测系 统(IDS) 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 观测 (始于1980’s中期) 入侵者行为与合法用户具有不同的行为 这些行为可以通过定量的方法测量出来 入侵检测: 尽快的识别出已发生或正在发生的入侵者行为 收集入侵证据 常用手段: 检测不正常行为 怎样构造一个自动检测工具去发现这些入侵行为? 入侵检测系 统(IDS) 入侵检测系统基本概念

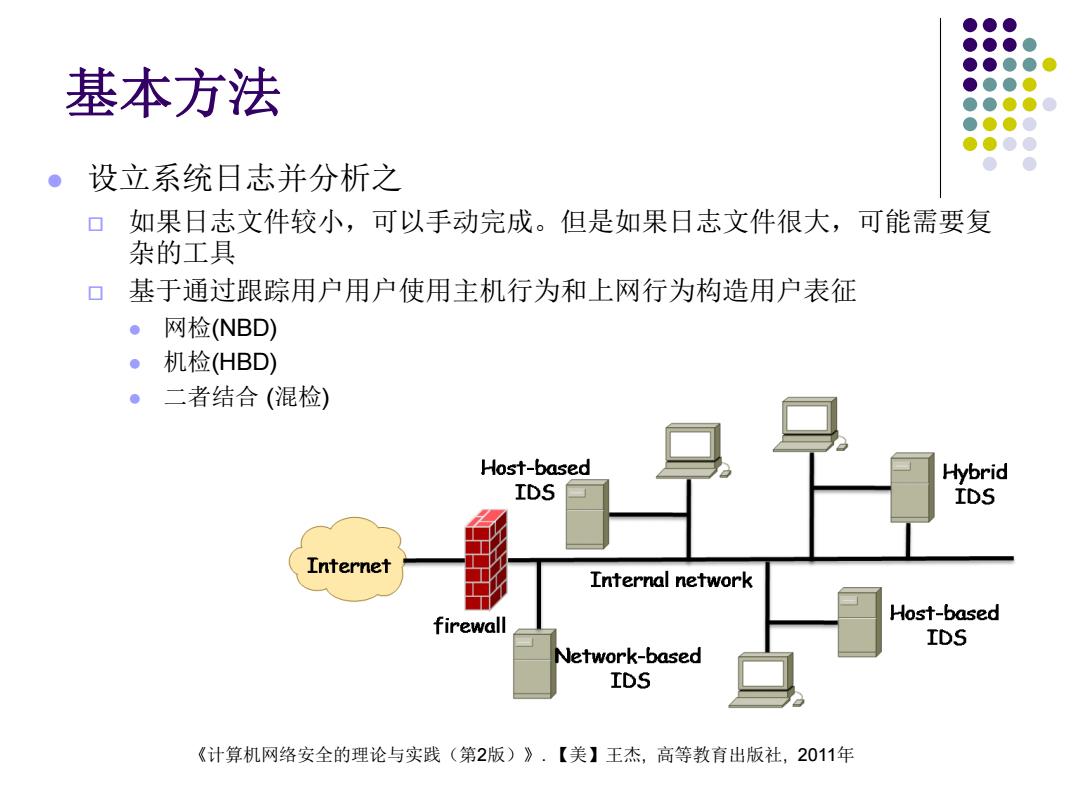

基本方法 。设立系统日志并分析之 如果日志文件较小,可以手动完成。但是如果日志文件很大,可能需要复 杂的工具 0 基于通过跟踪用户用户使用主机行为和上网行为构造用户表征 。网检(NBD) 机检(HBD) 二者结合(混检) Host-based Hybrid IDS IDS Internet Internal network firewall Host-based IDS Network-based IDS 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 基本方法 设立系统日志并分析之 如果日志文件较小,可以手动完成。但是如果日志文件很大,可能需要复 杂的工具 基于通过跟踪用户用户使用主机行为和上网行为构造用户表征 网检(NBD) 机检(HBD) 二者结合 (混检)

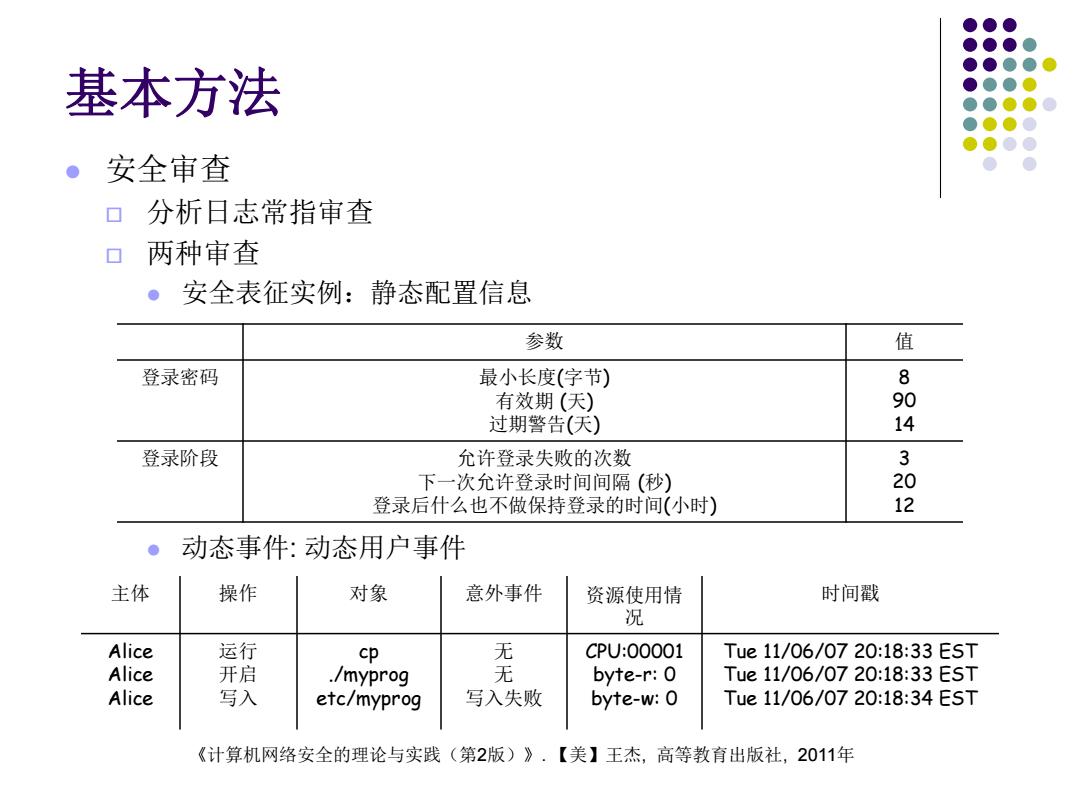

基本方法 。安全审查 口分析日志常指审查 口两种审查 ●安全表征实例:静态配置信息 参数 值 登录密码 最小长度(字节) 8 有效期(天) 90 过期警告(天) 14 登录阶段 允许登录失败的次数 3 下一次允许登录时间间隔(秒) 20 登录后什么也不做保持登录的时间(小时) 12 ●动态事件:动态用户事件 主体 操作 对象 意外事件 资源使用情 时间戳 况 Alice 运行 cp CPU:00001 Tue11/06/0720:18:33EsT Alice 开启 ./myprog 无 byte-r:0 Tue11/06/0720:18:33EsT Alice 写入 etc/myprog 写入失败 byte-w:0 Tue11/06/0720:18:34EsT 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 基本方法 安全审查 分析日志常指审查 两种审查 安全表征实例:静态配置信息 动态事件: 动态用户事件 参数 值 登录密码 最小长度(字节) 有效期 (天) 过期警告(天) 8 90 14 登录阶段 允许登录失败的次数 下一次允许登录时间间隔 (秒) 登录后什么也不做保持登录的时间(小时) 3 20 12 主体 操作 对象 意外事件 资源使用情 况 时间戳 Alice Alice Alice 运行 开启 写入 cp ./myprog etc/myprog 无 无 写入失败 CPU:00001 byte-r: 0 byte-w: 0 Tue 11/06/07 20:18:33 EST Tue 11/06/07 20:18:33 EST Tue 11/06/07 20:18:34 EST

IDS组成 。三部分: 口评估 ●对系统的安全需求做出整体评价,并作出系统安全表征 口检测 ·收集系统使用的事件并分析他们来找出入侵行为 ·用户表征,可允许误差 口 警报 。 通知用户或系统管理员反常用机行为 ·为警报分类并指示系统如何回应 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 IDS 组成 三部分: 评估 对系统的安全需求做出整体评价,并作出系统安全表征 检测 收集系统使用的事件并分析他们来找出入侵行为 用户表征,可允许误差 警报 通知用户或系统管理员反常用机行为 为警报分类并指示系统如何回应

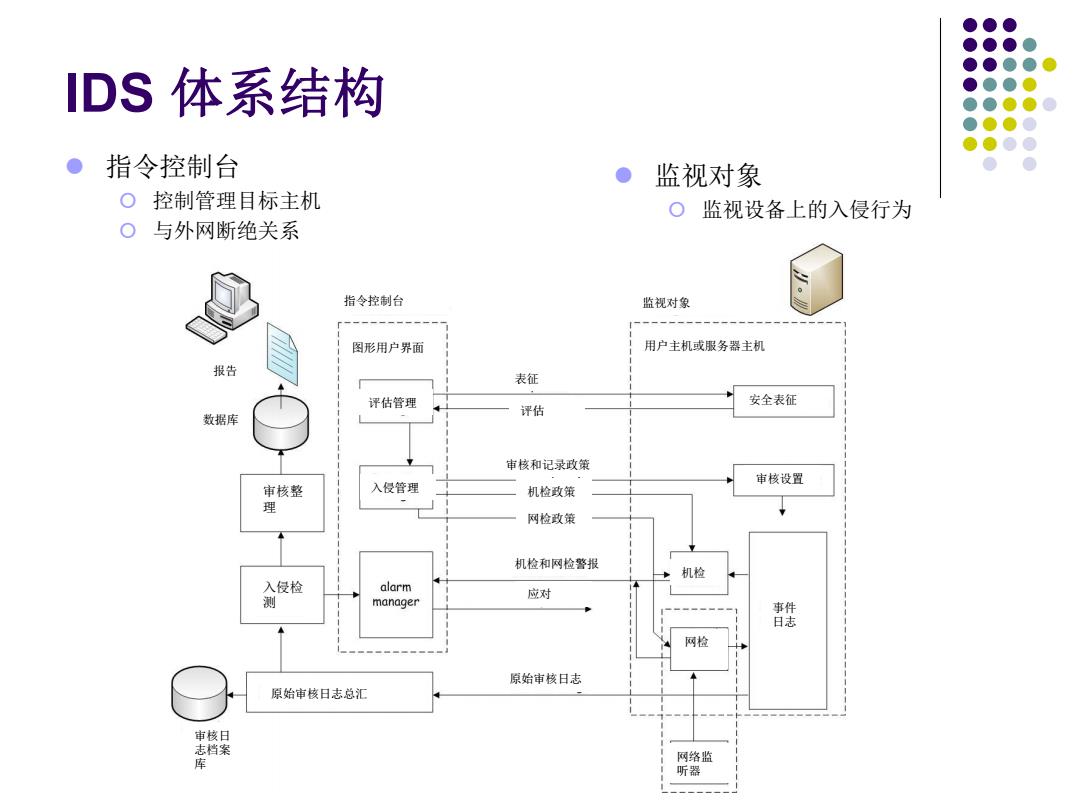

DS体系结构 。指令控制台 ●监视对象 O控制管理目标主机 O监视设备上的入侵行为 。与外网断绝关系 指令控制台 监视对象 图形用户界面 用户主机或服务器主机 报告 表征 评估管理 安全表征 评估 数据库 审核和记录政策 审核设置 核整 入侵管理 机检政策 理 A 网检政策 机检和网检警报 - 机检 入侵检 alarm 应对 测 manager 111111 事件 日志 网检 原始审核日志 原始审核日志总汇 审核日 志档案 网络监 听器 一一一一一一

IDS 体系结构 指令控制台 控制管理目标主机 与外网断绝关系 监视对象 监视设备上的入侵行为 网络监 听器 审核整 理 入侵检 测 评估管理 入侵管理 图形用户界面 安全表征 审核设置 事件 日志 机检 网检 表征 评估 审核和记录政策 机检政策 网检政策 机检和网检警报 应对 原始审核日志总汇 原始审核日志 报告 数据库 审核日 志档案 库 用户主机或服务器主机 指令控制台 监视对象

检测政策 IDP用来识别入侵行为 ● 规定哪些数据必须保护以及受保护的程度 定义哪些是入侵行为并且在识别出后的应对 0 错判和漏判 口行为分类 ●绿灯行为:可接受的正常行为 。红灯行为:必须拒绝的不正常行为 。黄灯行为:基于当前信息无法判断的行为 ·对于红灯行为和黄灯行为的应对政策: ·如果是黄灯行为,则收集更多信息作判断依据 。如果是红灯行为,终止用户登录 如果是红灯行为,切断用户网络连接 。停机 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 检测政策 IDP用来识别入侵行为 规定哪些数据必须保护以及受保护的程度 定义哪些是入侵行为并且在识别出后的应对 错判和漏判 行为分类 绿灯行为: 可接受的正常行为 红灯行为: 必须拒绝的不正常行为 黄灯行为:基于当前信息无法判断的行为 对于红灯行为和黄灯行为的应对政策: 如果是黄灯行为,则收集更多信息作判断依据 如果是红灯行为,终止用户登录 如果是红灯行为,切断用户网络连接 停机

不可接受行为 。行为: 口一系列事件或者多系列事件的集合 ● 可接受行为: 口遵循系统安全政策的一系列事件 不可接受行为: 口一系列违反系统安全政策的行为 。问题: 口如何定义可接受行为和不可接受行为? 口怎样用定量的方法去描述和分析行为 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 不可接受行为 行为: 一系列事件或者多系列事件的集合 可接受行为: 遵循系统安全政策的一系列事件 不可接受行为: 一系列违反系统安全政策的行为 问题: 如何定义可接受行为和不可接受行为? 怎样用定量的方法去描述和分析行为