《信息安全技术》教学大纲 课程编号1610078总学时54理论44实验/上机10 学分3开课单位信息学院开课系电子工程系修订时间2006年1月1日 课程简介 教学内容 本课程从信息系统所涉及到的安全理论与技术出发,主要介绍信息及信息系统安全 的基本原理、技术及应用。内容包括:信息加密技术、认证技术、密钥管理与分配技术、 访问控制与网络隔离技术、数据库的安全技术、信息系统安全检测技术、计算机病毒及 防范技术、Internet的数据安全技术和虚拟专用网络技术. 修读专业:电子信息工程专业 先修课程:密码学基础,计算机网络 教材:《信息安全技术及应用实验》蔡红柳何新华编著,科学出版社,2004。 一、课程的性质与任务 信息安全技术是电子信息专业必修的一门专业课,它是网络安全的核心技术。主要 教学任务是让学生认识信息安全的重要性,掌握信息安全的概念、原理、技术及应用。 二、课程的基本要求 在课程中学生要掌握一定的相关的理论基础知识。同时通过阅读参考书和参考文献, 掌握信息安全技术的新发展、新动态,加强知识的深度和广度,为实际运用打下基础。 三、修读专业 电子信息工程专业 四、本课程与其它课程的联系 密码学基础、计算机网络是其基础,密码学基础主要是公钥算法、数字签名算法等: 计算机网络主要知识是网络的结构以及传输协议等。 五、教学内容安排、要求、学时分配及作业

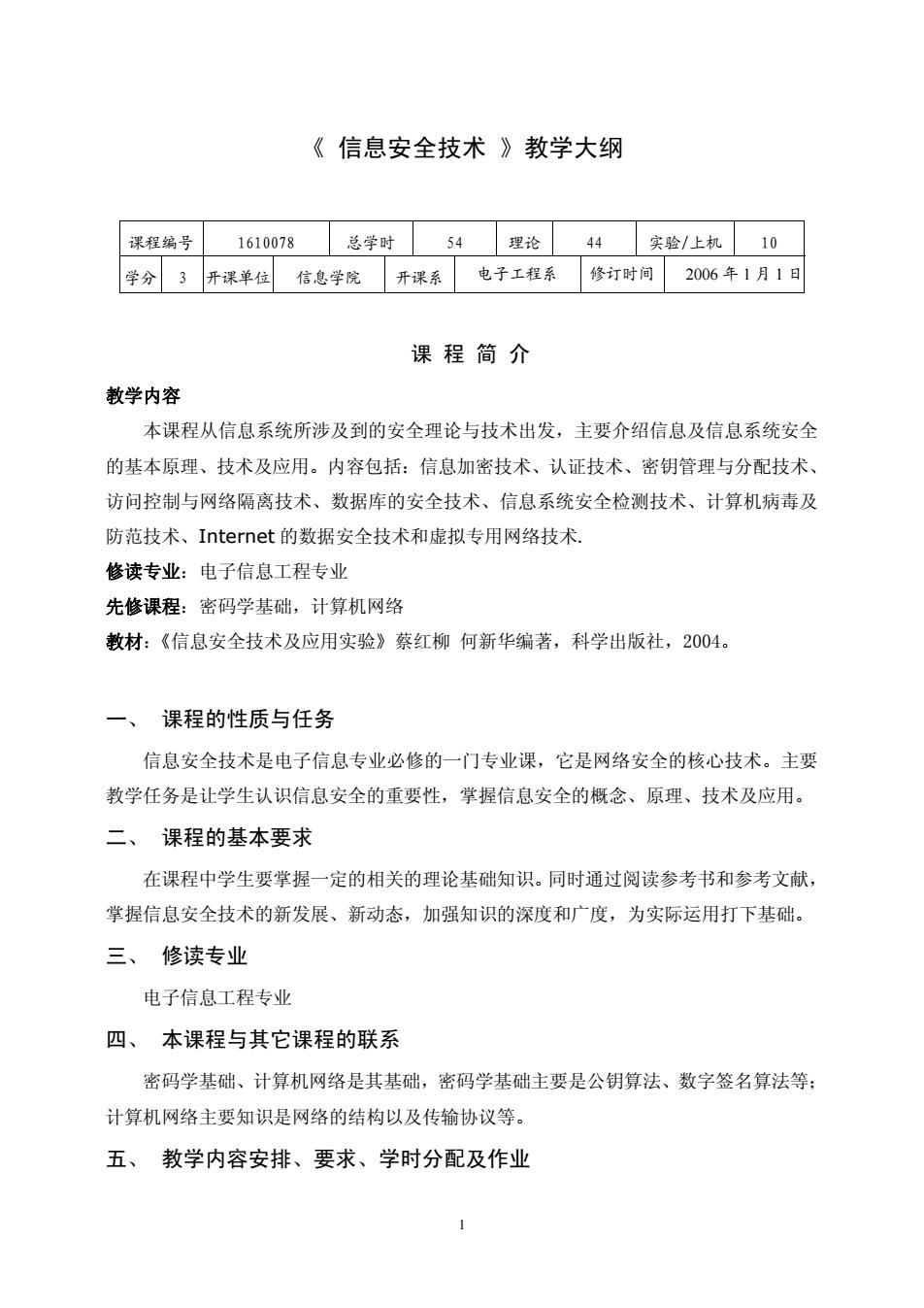

《 信息安全技术 》教学大纲 课程编号 1610078 总学时 54 理论 44 实验/上机 10 学分 3 开课单位 信息学院 开课系 电子工程系 修订时间 2006 年 1 月 1 日 课 程 简 介 教学内容 本课程从信息系统所涉及到的安全理论与技术出发,主要介绍信息及信息系统安全 的基本原理、技术及应用。内容包括:信息加密技术、认证技术、密钥管理与分配技术、 访问控制与网络隔离技术、数据库的安全技术、信息系统安全检测技术、计算机病毒及 防范技术、Internet 的数据安全技术和虚拟专用网络技术. 修读专业:电子信息工程专业 先修课程:密码学基础,计算机网络 教材:《信息安全技术及应用实验》蔡红柳 何新华编著,科学出版社,2004。 一、 课程的性质与任务 信息安全技术是电子信息专业必修的一门专业课,它是网络安全的核心技术。主要 教学任务是让学生认识信息安全的重要性,掌握信息安全的概念、原理、技术及应用。 二、 课程的基本要求 在课程中学生要掌握一定的相关的理论基础知识。同时通过阅读参考书和参考文献, 掌握信息安全技术的新发展、新动态,加强知识的深度和广度,为实际运用打下基础。 三、 修读专业 电子信息工程专业 四、 本课程与其它课程的联系 密码学基础、计算机网络是其基础,密码学基础主要是公钥算法、数字签名算法等; 计算机网络主要知识是网络的结构以及传输协议等。 五、 教学内容安排、要求、学时分配及作业 1

第一章信息安全概述2学时 1.1信息与信息系统C 1.2信息安全概述 1.3信息系统安全的防御策略B 1.4信息安全系统体系结构B 第二章信息加密技术 4学时 2.1密码技术概述C 2.2密码算法 2.3对称算法加密模式B 2.4信息传输安全 A 第三章认证技术 4学时 3.1概述 c 3.2消息认证 A 3.3认证协议与数字签名A 3.4实体认证 第四章密钥管理与分配技术 4学时 4.1密钥管理的内容 A 4.2密钥分配技术 A 4.3公钥管理与公钥基础设施B 4.4 Windows2000的PKIB 第五章访问控制与隔离技术4学时 5.1访问控制技术的定义、分类、手段、模型 (B) 5.2防火墙基本概念、作用、分类、基本原理、组成:(B) 5.3防火墙基本实现技术: (A) 5.4网络隔离基本原理及实现技术: (A) 第六章数据库的安全技术 4学时 6.1数据库系统的组成 6.2数据库系统安全性概述 6.3数据库的数据保护 6.4数据库的备份与恢复

第一章 信息安全概述 2 学时 1.1 信息与信息系统 C 1.2 信息安全概述 C 1.3 信息系统安全的防御策略 B 1.4 信息安全系统体系结构 B 第二章 信息加密技术 4 学时 2.1 密码技术概述 C 2.2 密码算法 A 2.3 对称算法加密模式 B 2.4 信息传输安全 A 第三章 认证技术 4 学时 3.1 概述 C 3.2 消息认证 A 3.3 认证协议与数字签名 A 3.4 实体认证 B 第四章 密钥管理与分配技术 4 学时 4.1 密钥管理的内容 A 4.2 密钥分配技术 A 4.3 公钥管理与公钥基础设施 B 4.4 Windows 2000 的 PKI B 第五章 访问控制与隔离技术 4 学时 5.1 访问控制技术的定义、分类、手段、模型; (B) 5.2 防火墙基本概念、作用、分类、基本原理、组成; (B) 5.3 防火墙基本实现技术; (A) 5.4 网络隔离基本原理及实现技术; (A) 第六章 数据库的安全技术 4 学时 6.1 数据库系统的组成 B 6.2 数据库系统安全性概述 C 6.3 数据库的数据保护 A 6.4 数据库的备份与恢复 A 2

6.5 SQL Server的安全管理与策略A 第七章信息的安全检测技术 4学时 7.1入侵检测技术 A 7.2漏洞检测技术 A 7.3审计追踪 B 第八章计算机病毒与防范技术4学时 8.1计算机病毒概念 B 8.2计算机病毒原理 A 8.3反病毒技术 A 第九章Internet数据安全技术4学时 9.1 Internet的安全性需求C 9.2传输层的安全 B 9.3 Kerberos认证系统 A 9.4PGP电子邮件加密 9.5安全电子交易 B 六、实验内容与要求 序号 实验内容 学时 1 HASH算法MD5 2 IPSEC技术 4 3防火墙 七、教材与参考书 本课程选用教材: 《信息安全技术及应用实验》蔡红柳何新华编著,科学出版社,2004 本课程推荐参考书: 《信息安全基础》Ronald L.Krutz,Russell Dean Vines机械工业出版社2005 执笔:甘元驹 审核: 批准人: 时间:2006.1.1 信息与通信类课程组 甘元响 郑小平 梁能

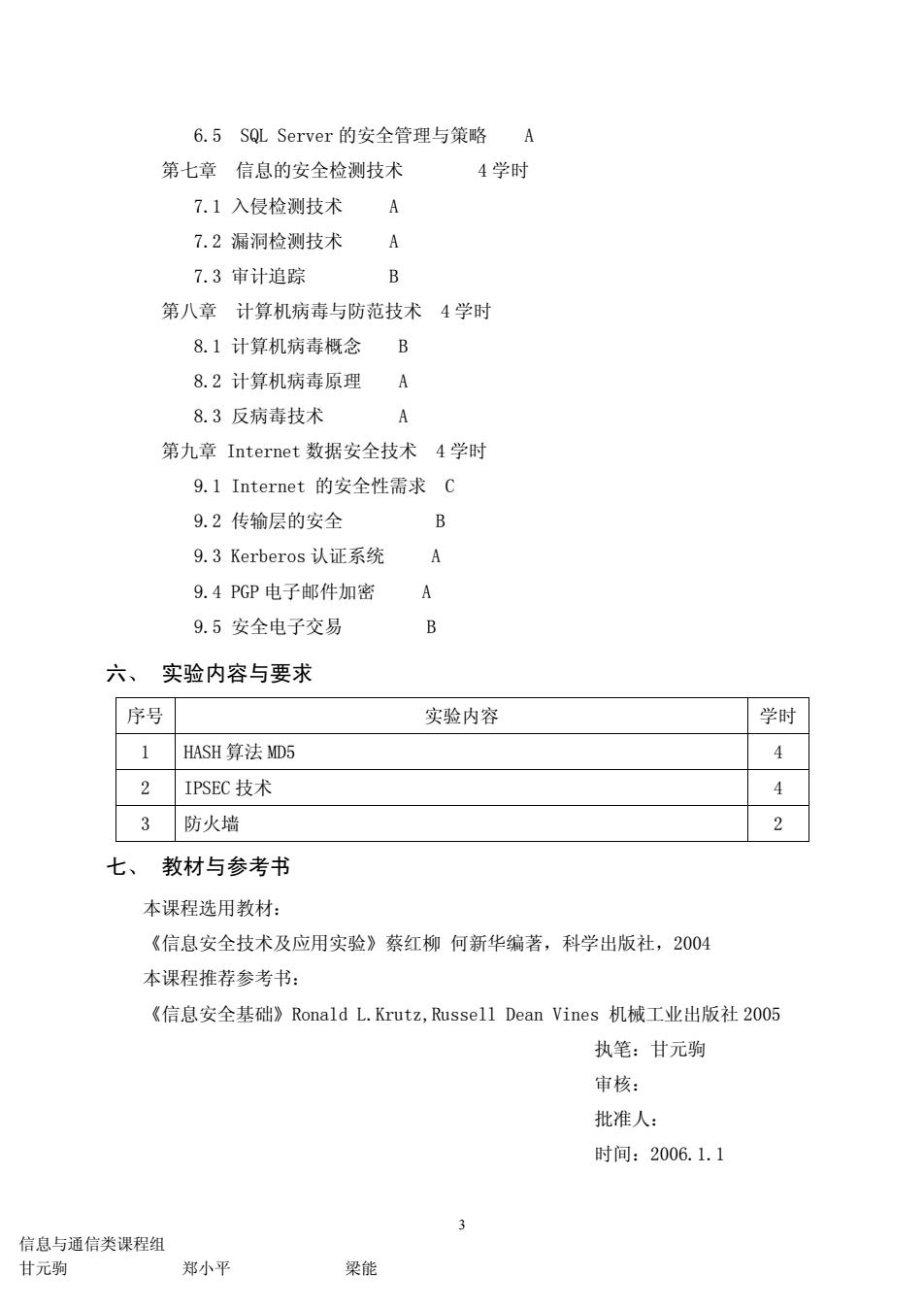

6.5 SQL Server 的安全管理与策略 A 第七章 信息的安全检测技术 4 学时 7.1 入侵检测技术 A 7.2 漏洞检测技术 A 7.3 审计追踪 B 第八章 计算机病毒与防范技术 4 学时 8.1 计算机病毒概念 B 8.2 计算机病毒原理 A 8.3 反病毒技术 A 第九章 Internet 数据安全技术 4 学时 9.1 Internet 的安全性需求 C 9.2 传输层的安全 B 9.3 Kerberos 认证系统 A 9.4 PGP 电子邮件加密 A 9.5 安全电子交易 B 六、 实验内容与要求 序号 实验内容 学时 1 HASH 算法 MD5 4 2 IPSEC 技术 4 3 防火墙 2 七、 教材与参考书 本课程选用教材: 《信息安全技术及应用实验》蔡红柳 何新华编著,科学出版社,2004 本课程推荐参考书: 《信息安全基础》Ronald L.Krutz,Russell Dean Vines 机械工业出版社 2005 执笔:甘元驹 审核: 批准人: 时间:2006.1.1 3 信息与通信类课程组 甘元驹 郑小平 梁能