《信息安全基础》课程教学大纲 一、课程基本信息 课程代码:20110052 课程名称:信息安全基础 英文名称:Information Security 课程类别:公共选修课 学时:32 学分:2 适用对象:电子信息工程 考核方式:论文 先修课程:大学计算机基础 二、课程简介 信息安全基础是一门针对非计算机专业学生开设的公共选修课,其意义旨在对非计算机 专业学生普及信息安全的基本知识及其重要性,为国家输送更多的信息安全方面的人才,为 我国信息安全事业打下扎实的基础,为将来我国可能面对的日益严峻的由外部势力对我国发 起的网络战争做好充分的准备。课程主要由信息安全基础、密码学基础、物理安全、操作系 统安全、软件安全、网络安全、wb安全、信息内容安全以及数据安全等内容组成。 Information security foundation is a public elective course for non-computer majors.Its significance is to popularize the basic knowledge and importance of information security for non-computer majors,transport more talents in information security for the country,lay a solid foundation for China's information security industry,and make full preparations for the increasingly severe network war launched by external forces in the future.The course is mainly composed of information security foundation,cryptography foundation,physical security,operating system security,software security,network security.web security,information content security and data security 三、课程性质与教学目的 根据习近平新时代社会主义理论要求,培养学生计算机系统安全的攻防技术,从而使学 生对计算机和网络安全人才有充分的认识和理解,为国家培养优秀的信息安全人才打下扎实 基础。 要求与目的:(1)深入理解信息安全、信息系统安全、网络信息安全等基本概念,理论 联系实际,深刻认识信息安全技术在现代网络环境中的重要意义:(2)掌握密码学的主要理 论、对称密钥体系和公开密钥体系的内涵、特征,特别是实现密钥体系的常见算法:(3)掌

1 《信息安全基础》课程教学大纲 一、课程基本信息 课程代码:20110052 课程名称:信息安全基础 英文名称:Information Security 信息安全课程教学大纲-6--5-《信息安全》课程教学大纲一、课程基本信息:1.豌夜 课程类别:公共选修课 学 时:32 学 分:2 适用对象:电子信息工程 考核方式:论文 先修课程:大学计算机基础 二、课程简介 信息安全基础是一门针对非计算机专业学生开设的公共选修课,其意义旨在对非计算机 专业学生普及信息安全的基本知识及其重要性,为国家输送更多的信息安全方面的人才,为 我国信息安全事业打下扎实的基础,为将来我国可能面对的日益严峻的由外部势力对我国发 起的网络战争做好充分的准备。课程主要由信息安全基础、密码学基础、物理安全、操作系 统安全、软件安全、网络安全、web 安全、信息内容安全以及数据安全等内容组成。 Information security foundation is a public elective course for non-computer majors. Its significance is to popularize the basic knowledge and importance of information security for non-computer majors, transport more talents in information security for the country, lay a solid foundation for China's information security industry, and make full preparations for the increasingly severe network war launched by external forces in the future. The course is mainly composed of information security foundation, cryptography foundation, physical security, operating system security, software security, network security, web security, information content security and data security. 三、课程性质与教学目的 根据习近平新时代社会主义理论要求,培养学生计算机系统安全的攻防技术,从而使学 生对计算机和网络安全人才有充分的认识和理解,为国家培养优秀的信息安全人才打下扎实 基础。 要求与目的:(1)深入理解信息安全、信息系统安全、网络信息安全等基本概念,理论 联系实际,深刻认识信息安全技术在现代网络环境中的重要意义;(2)掌握密码学的主要理 论、对称密钥体系和公开密钥体系的内涵、特征,特别是实现密钥体系的常见算法;(3)掌

握物理安全的理论和应用(4)掌握网络安全技术;(5)掌握软件安全开发与攻击防护技术: (6)理解web安全与wb渗透的具体内容;(7)使学生进一步掌握根据具体条件应用技术 解决实际问题的科学方法。教学内容涵盖了信息安全的技术与管理两大体系,有助于学生信 息安全整体解决理念的形成。 四、教学内容及要求 第1章信息安全基本概念与原理 (一)目的与要求 1、了解信息安全的基本概念,发展史,功能和目标: 2、了解信息安全的威胁模型: 3、掌握信息安全的体系结构 (二)教学内容 1.1信息安全的基本概念 包括:数据与信息的概念,十九大报告关于信息安全的描述,信息安全的概念。 1.2信息安全的威胁 包括:信息安全的主要威胁,攻击者实施攻击的主要对象,社会工程学攻击。 1.3信息安全体系结构 包括:面向目标的信息安全体系结构,面向过程的信息安全保障体系结构, 面向应用的层次信息安全体系结构,面向网络的OSI信息安全体系结构 (三)思考与实践 1、什么是信息学以及信息安全? 2、作为非计算机专业的学生为什么要学习信息安全? (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,采用多媒体、互联网、专题视频 等教学手段。 第2章密码学基础 (一)目的与要求 1、了解密码学的基本概念,发展史,功能和目标: 2、掌握密码学的密码加密的基本原理,密码的安全性设计: 3、了解wifi密码安全。 (二)教学内容 2.1密码学概述 包括:密码学的概念,密码的发展,密码学的功能和目标

2 握物理安全的理论和应用(4)掌握网络安全技术;(5)掌握软件安全开发与攻击防护技术; (6)理解 web 安全与 web 渗透的具体内容;(7)使学生进一步掌握根据具体条件应用技术 解决实际问题的科学方法。教学内容涵盖了信息安全的技术与管理两大体系,有助于学生信 息安全整体解决理念的形成。 四、教学内容及要求 第 1 章 信息安全基本概念与原理 (一)目的与要求 1、了解信息安全的基本概念,发展史,功能和目标; 2、了解信息安全的威胁模型; 3、掌握信息安全的体系结构。 (二)教学内容 1.1 信息安全的基本概念 包括:数据与信息的概念,十九大报告关于信息安全的描述,信息安全的概念。 1.2 信息安全的威胁 包括:信息安全的主要威胁,攻击者实施攻击的主要对象,社会工程学攻击。 1.3 信息安全体系结构 包括:面向目标的信息安全体系结构,面向过程的信息安全保障体系结构, 面向应用的层次信息安全体系结构,面向网络的 OSI 信息安全体系结构 (三)思考与实践 1、什么是信息学以及信息安全? 2、作为非计算机专业的学生为什么要学习信息安全? (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,采用多媒体、互联网、专题视频 等教学手段。 第 2 章 密码学基础 (一)目的与要求 1、了解密码学的基本概念,发展史,功能和目标; 2、掌握密码学的密码加密的基本原理,密码的安全性设计; 3、了解 wifi 密码安全。 (二)教学内容 2.1 密码学概述 包括:密码学的概念,密码的发展,密码学的功能和目标

2.2密码学加密与安全 包括:密码基本原理,密码分析与攻击,密钥的安全算法。 2.3WiFi密码安全 (三)思考与实践 1、什么是密码学?(密码学是研究如何保护信息安全性的一门科学,涉及数学、物理、 计算机、信息论、编码学、通讯技术等学科,已经在生活中得到广泛应用。) 2、分析https中的对称加密与非对称加密是怎样结合的, (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,采用多媒体、互联网、专题视频 等教学手段。 第3章操作系统安全 (一)目的与要求 1、了解安全操作系统的安全策略与模型: 2、了解安全操作系统的访问控制机制: 3、了解安全操作系统的评测方法与准则 (二)教学内容 3.1安全操作系统的安全策略与模型 3.2安全操作系统的访问控制机制 3.3安全操作系统的评测方法与准则 (三)思考与实践 1、能够根据不同场景需求给出不同安全等级操作系统模型 2、思考:我国政府和军工设施要用到什么样的操作系统安全设置?请举例说明。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,采用多媒体、互联网、专题视频 等教学手段。 第4章物理安全 (一)目的与要求 1、了解物理安全概术 2、学握物理安全技术: 3、了解物理安全管理。 (二)教学内容 4.1物理安全的内涵 包括:广义物理安全和狭义物理安全的定义

3 2.2 密码学加密与安全 包括:密码基本原理,密码分析与攻击,密钥的安全算法。 2.3 WiFi 密码安全 (三)思考与实践 1、什么是密码学?(密码学是研究如何保护信息安全性的一门科学,涉及数学、物理、 计算机、信息论、编码学、通讯技术等学科,已经在生活中得到广泛应用。) 2、分析 https 中的对称加密与非对称加密是怎样结合的。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,采用多媒体、互联网、专题视频 等教学手段。 第 3 章 操作系统安全 (一)目的与要求 1、了解安全操作系统的安全策略与模型; 2、了解安全操作系统的访问控制机制; 3、了解安全操作系统的评测方法与准则。 (二)教学内容 3.1 安全操作系统的安全策略与模型 3.2 安全操作系统的访问控制机制 3.3 安全操作系统的评测方法与准则 (三)思考与实践 1、能够根据不同场景需求给出不同安全等级操作系统模型; 2、思考:我国政府和军工设施要用到什么样的操作系统安全设置?请举例说明。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,采用多媒体、互联网、专题视频 等教学手段。 第 4 章 物理安全 (一)目的与要求 1、了解物理安全概述; 2、掌握物理安全技术; 3、了解物理安全管理。 (二)教学内容 4.1 物理安全的内涵 包括:广义物理安全和狭义物理安全的定义

4.2物理威助 包括:环境因素、人为因素 43物理安全技术 包括:物理访问控制、生物识别技术、检测和监控技术、物理隔离技术、 4.4物理安全管理 包括:机房安全要求、机房防盗要求、机房三度要求、防水防火要求等 案例分析 (三)思考与实践 1.试阐述生物识别技术与检测盒监控技术的区别。 2.试阐述指纹识别的原理及其缺陷 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网。 第5章网络安全 (一)目的与要求 1、了解网络安全威胁与控制: 2、掌握防火墙和入侵检测系统工作原理: 3、了解虚拟专用网的工作原理: 4、了解无线网络安全 (二)教学内容 5.1计算机网络基础 5.2网络安全威胁与控制 包括:网络阻塞、网络假冒、窃听、网站漏洞原理、网络访问控制 5.3防火墙技术 包括:防火墙概述、防火墙的类型、防火墙体系结构、防火墙配置举例 5.4入侵检测系统。 包括:IDS概述、IDS的类型 5.5虚拟专用网 包括:VPN概述、VPN的类型、VPN协议 案例分析 (三)思考与实践 1.思考缓冲区溢出漏洞的原理。 2.试举例说明网络攻击的危害。 3.试分析IDS背后的数学统计模型

4 4.2 物理威胁 包括:环境因素、人为因素 4.3 物理安全技术 包括:物理访问控制、生物识别技术、检测和监控技术、物理隔离技术、 4.4 物理安全管理 包括:机房安全要求、机房防盗要求、机房三度要求、防水防火要求等 案例分析 (三)思考与实践 1.试阐述生物识别技术与检测盒监控技术的区别。 2.试阐述指纹识别的原理及其缺陷。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网。 第 5 章 网络安全 (一)目的与要求 1、了解网络安全威胁与控制; 2、掌握防火墙和入侵检测系统工作原理; 3、了解虚拟专用网的工作原理; 4、了解无线网络安全 (二)教学内容 5.1 计算机网络基础 5.2 网络安全威胁与控制 包括:网络阻塞、网络假冒、窃听、网站漏洞原理、网络访问控制 5.3 防火墙技术 包括:防火墙概述、防火墙的类型、防火墙体系结构、防火墙配置举例 5.4 入侵检测系统。 包括:IDS 概述、IDS 的类型 5.5 虚拟专用网 包括:VPN 概述、VPN 的类型、VPN 协议 案例分析 (三)思考与实践 1.思考缓冲区溢出漏洞的原理。 2.试举例说明网络攻击的危害。 3.试分析 IDS 背后的数学统计模型

(四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网。 第6章web安全 (一)目的与要求 1.了解TL协议以及请求与响应的报文结构: 2.了解Cookie的功能及其安全的重要性: 3.了解SQL注入的原理和分类: 4.了解XSS跨站脚本攻击的原理,分类,特别是利用XSS获取Cookie进行会话劫持。 (二)教学内容 6.1前端基础 包括:URL定义、HTTP协议、JavaScript语法简介 6.2SQL注入漏洞 包括:SQL注入原理、防治SQL注入 6.3跨站脚本漏洞(XSS) 包括:XSS原理解析、XSS防御 6.4网络钓鱼 包括:网络钓鱼常用技术、防范方法及预防措施 案例分析 (三)思考与实践 1、思考SQL注入漏洞产生的原理及防御方法。 2、思考XSS的攻击原理及防御方法。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网、专 题视频。 第7章软件安全 (一)目的与要求 1.了解软件安全的概念以及当前软件安全威胁的主要来源: 2.熟悉软件安全风险分析的过程,特别是微软STRIDE威胁建模方法: 3.了解安全软件开发生命周期的构成方式以及主要步骤: 4.理解并掌握恶意软件的定义,特别是病毒,蠕虫和木马三者的机理与防治技术。 (二)教学内容 7.1软件的概念及其重要性。 包括:软件定义存储(SDS)、软件定义计算(SDC)、软件定义数据中心(SDDC)

5 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网。 第 6 章 Web 安全 (一)目的与要求 1.了解 HTML 协议以及请求与响应的报文结构; 2.了解 Cookie 的功能及其安全的重要性; 3.了解 SQL 注入的原理和分类; 4. 了解 XSS 跨站脚本攻击的原理,分类,特别是利用 XSS 获取 Cookie 进行会话劫持。 (二)教学内容 6.1 前端基础 包括:URL 定义、HTTP 协议、JavaScript 语法简介 6.2 SQL 注入漏洞 包括:SQL 注入原理、防治 SQL 注入 6.3 跨站脚本漏洞(XSS) 包括:XSS 原理解析、XSS 防御 6.4 网络钓鱼 包括:网络钓鱼常用技术、防范方法及预防措施 案例分析 (三)思考与实践 1、思考 SQL 注入漏洞产生的原理及防御方法。 2、思考 XSS 的攻击原理及防御方法。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网、专 题视频。 第 7 章 软件安全 (一)目的与要求 1.了解软件安全的概念以及当前软件安全威胁的主要来源; 2.熟悉软件安全风险分析的过程,特别是微软 STRIDE 威胁建模方法; 3.了解安全软件开发生命周期的构成方式以及主要步骤; 4. 理解并掌握恶意软件的定义,特别是病毒,蠕虫和木马三者的机理与防治技术。 (二)教学内容 7.1 软件的概念及其重要性。 包括:软件定义存储(SDS)、软件定义计算(SDC)、软件定义数据中心(SDDC)

7.2软件安全的定义 7.3软件安全分析 包括:基于标准的风险分析、STRIDE威胁建模 7.4安全软件开发生命周期 包括:传统软件开发生命周期、安全软件开发生命周期、其它安全软件开发生命周期模 型 7.5恶意代码分析 包括:恶意软件的分类与区别、病毒的机理与防治、蠕虫的机理与防治、木马的机理与 防治 (三)思考与实践 1、思考为什么我们要花巨大的时间和精力在安全软件开发上? 2、举例说明什么叫黑盒测试和白盒测试。 3、试分析Wannacry勒索病毒的逻辑行为及其防御方法。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网。 第8章信息内容安全 (一)目的与要求 1.掌握信息内容安全概述: 2.了解信息内容获取技术: 3.了解信息内容识别与分析: 4.了解信息内容控制和管理 5.了解信息内容安全应用。 (二)教学内容 8.1信息内容的概念 包括:信息内容的概念、欧洲最严隐私性规范-GDPR 8.2信息内容安全概述 包括:信息内容安全的概念、信息内容安全威胁、信息内容安全体系架构 8.3信息内容获取技术 包括:信息内容主动获取技术、信息内容被动获取技术 8.4信息内容识别与分析 包括:文本内容识别与分析、图像内容识别与分析 8.5信息内容控制和管理 包括:信息过滤技术、信息隐藏技术、数字水印与版权保护 8.6信息内容安全应用

6 7.2 软件安全的定义 7.3 软件安全分析 包括:基于标准的风险分析、STRIDE 威胁建模 7.4 安全软件开发生命周期 包括:传统软件开发生命周期、安全软件开发生命周期、其它安全软件开发生命周期模 型 7.5 恶意代码分析 包括:恶意软件的分类与区别、病毒的机理与防治、蠕虫的机理与防治、木马的机理与 防治 (三)思考与实践 1、思考为什么我们要花巨大的时间和精力在安全软件开发上? 2、举例说明什么叫黑盒测试和白盒测试。 3、试分析 Wannacry 勒索病毒的逻辑行为及其防御方法。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网。 第 8 章 信息内容安全 (一)目的与要求 1.掌握信息内容安全概述; 2.了解信息内容获取技术; 3.了解信息内容识别与分析; 4.了解信息内容控制和管理; 5.了解信息内容安全应用。 (二)教学内容 8.1 信息内容的概念 包括:信息内容的概念、欧洲最严隐私性规范-GDPR 8.2 信息内容安全概述 包括:信息内容安全的概念、信息内容安全威胁、信息内容安全体系架构 8.3 信息内容获取技术 包括:信息内容主动获取技术、信息内容被动获取技术 8.4 信息内容识别与分析 包括:文本内容识别与分析、图像内容识别与分析 8.5 信息内容控制和管理 包括:信息过滤技术、信息隐藏技术、数字水印与版权保护 8.6 信息内容安全应用

包括:垃圾电子邮件过滤系统、网络奥情监控与管理系统 (三)思考与实践 1、目前图像分析技术主要采用了什么算法和模型? 2、大规模网络奥情监控有什么有效的方法和模型? 3、垃圾邮件过滤是通过什么方法实现的? (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网、专 题视频。 第9章数据安全 (一)目的与要求 L.理解数据安全基本概念 2.了解数据备份与恢复: 3.了解云计算技术及其安全。 (二)教学内容 9.1数据备份与恢复 包括:数据备份需求、数据备份类型、数据容灾技术 9.2云计算技术 包括:云计算概述、云计算体系架构、云数据存储技术、云数据管理技术 9.3云计算安全 包括:云计算安全需求、云计算安全威胁、云计算安全技术 (三)思考与实践 1、结合案例思考数据备份的重要性。 2、举例说明身边的云计算场景。 3、试阐述云计算安全的关键技术。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网、专 题视频

7 包括:垃圾电子邮件过滤系统、网络舆情监控与管理系统 (三)思考与实践 1、目前图像分析技术主要采用了什么算法和模型? 2、大规模网络舆情监控有什么有效的方法和模型? 3、垃圾邮件过滤是通过什么方法实现的? (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网、专 题视频。 第 9 章 数据安全 (一)目的与要求 1.理解数据安全基本概念; 2.了解数据备份与恢复; 3.了解云计算技术及其安全。 (二)教学内容 9.1 数据备份与恢复 包括:数据备份需求、数据备份类型、数据容灾技术 9.2 云计算技术 包括:云计算概述、云计算体系架构、云数据存储技术、云数据管理技术 9.3 云计算安全 包括:云计算安全需求、云计算安全威胁、云计算安全技术 (三)思考与实践 1、结合案例思考数据备份的重要性。 2、举例说明身边的云计算场景。 3、试阐述云计算安全的关键技术。 (四)教学方法与手段 本章采用课堂教学、课堂讨论、案例分析的教学方法,教学手段为多媒体、互联网、专 题视频

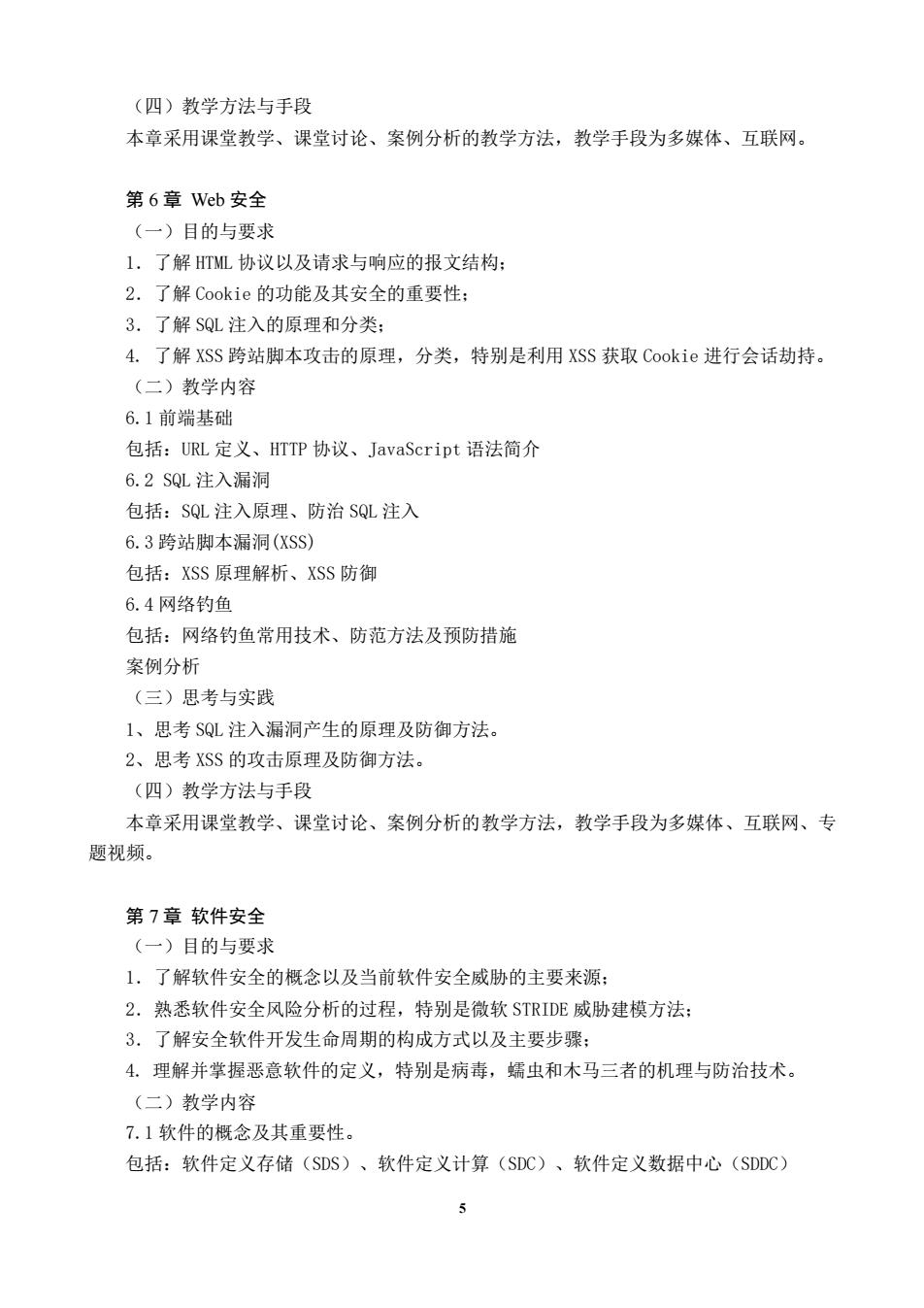

五、各教学环节学时分配 表1各教学环节学时分配表 、教学环节 普 教学时数 其他教 小 论 学环节 课程内容 第1章信息安全基本概念与原理 第2章密码学基础 作业 第3章操作系统安全 1 第4章物理安全 2 作业2 2 第5章网络安全 2 第6章Web安全 1 作业3 第7章软件安全 2 第8章数据安全 2 作业4 第9章信息内容安全 2 合计 3 39 六、课程考核 (一)考核方式 分散考核,期末调研报告 (二)成绩构成 平时成绩占比:30% 期末考试占比:70% (三)成绩考核标准 让同学们对目前的一款信息系统进行安全调研,通过本门课学习的每个方面(如物理安全、 软件安全、密码等)方面进行综合性的安全分析。考察同学的分析的全面性、准确性、鲁棒 性、专业性等。同时也考察同学们对目前我国安全标准理解程度。 七、推荐教材和教学参考资源 1、推荐敕材: [山《信息安全导论》朱建明著,清华大学出版社,第1版 3、学习网站: [1]网络安全频道https:/netsecurity.51cto.com/ [2]红黑联盟http:/ww.2cto.com/ [3]中国网络安全审查与技术中心http:/www.isccc.gov.cn/ [4]网络安全百度贴吧https:/tieba.baidu.com/f?kw=%CD%F8%C2%E7%B0%B2%C8%AE

8 五、各教学环节学时分配 表 1 各教学环节学时分配表 教学环节 教学时数 课程内容 讲 课 习 题 课 讨 论 课 实 验 其他教 学环节 小 计 第 1 章 信息安全基本概念与原理 1 1 第 2 章 密码学基础 3 作业 1 3 第 3 章 操作系统安全 1 1 第 4 章 物理安全 2 作业 2 2 第 5 章 网络安全 2 2 第 6 章 web 安全 1 作业 3 1 第 7 章 软件安全 2 2 第 8 章 数据安全 2 作业 4 2 第 9 章 信息内容安全 2 2 合 计 32 32 六、课程考核 (一)考核方式 分散考核,期末调研报告 (二)成绩构成 平时成绩占比:30% 期末考试占比:70% (三)成绩考核标准 让同学们对目前的一款信息系统进行安全调研,通过本门课学习的每个方面(如物理安全、 软件安全、密码等)方面进行综合性的安全分析。考察同学的分析的全面性、准确性、鲁棒 性、专业性等。同时也考察同学们对目前我国安全标准理解程度。 七、推荐教材和教学参考资源 1、推荐教材: [1] 《信息安全导论》朱建明著,清华大学出版社,第 1 版呻碉慰膳段容赣意涂肠 3、学习网站: [1] 网络安全频道 https://netsecurity.51cto.com/ [2] 红黑联盟 http://www.2cto.com/ [3] 中国网络安全审查与技术中心 http://www.isccc.gov.cn/ [4] 网络安全百度贴吧 https://tieba.baidu.com/f?kw=%CD%F8%C2%E7%B0%B2%C8%AB

[5]FreeBuf互联网安全新媒体平台https:/ww.freebuf.com/articles/network [6]全国互联网安全管理服务平台:http:/ww.beian..gov.cn/portal/index..do 绿触 大纲修订人: 修订日期:2020年05月03日 大纲审定人: 审定日期:

9 [5] FreeBuf 互联网安全新媒体平台 https://www.freebuf.com/articles/network [6] 全国互联网安全管理服务平台:http://www.beian.gov.cn/portal/index.do 大纲修订人: 修订日期:2020 年 05 月 03 日 大纲审定人: 审定日期: